«Tras una explotación exitosa, los atacantes intentan descargar un script de shell malicioso, que contiene más comportamientos de infección como descargar y ejecutar variantes de Mirai y fuerza bruta», dijo en un artículo el Equipo de Inteligencia de Amenazas de la Unidad 42 de Palo Alto Networks.

La serie de vulnerabilidades que se explotan incluyen:

- VisualDoor : una vulnerabilidad de inyección de comando remoto SSL-VPN de SonicWall que salió a la luz a principios de enero

- CVE-2020-25506 : una vulnerabilidad de ejecución remota de código (RCE) del firewall DNS-320 de D-Link

- CVE-2021-27561 y CVE-2021-27562 : dos vulnerabilidades en Yealink Device Management que permiten que un atacante no autenticado ejecute comandos arbitrarios en el servidor con privilegios de root

- CVE-2021-22502 : una falla de RCE en Micro Focus Operation Bridge Reporter (OBR), que afecta a la versión 10.40

- CVE-2019-19356 : un exploit RCE del enrutador inalámbrico Netis WF2419, y

- CVE-2020-26919 : una vulnerabilidad de Netgear ProSAFE Plus RCE

También se incluyen en la mezcla tres vulnerabilidades de inyección de comando no reveladas anteriormente que se implementaron contra objetivos desconocidos, una de las cuales, según los investigadores, se ha observado junto con MooBot .

Se dice que los ataques se detectaron durante un período de un mes desde el 16 de febrero hasta el 13 de marzo.

Independientemente de las fallas utilizadas para lograr una explotación exitosa, la cadena de ataque implica el uso de la utilidad wget para descargar un script de shell de la infraestructura de malware que luego se usa para obtener los binarios de Mirai , un malware notorio que convierte los dispositivos IoT en red que ejecutan Linux en bots controlados de forma remota. que se puede utilizar como parte de una botnet en ataques de red a gran escala.

Además de descargar Mirai, se han detectado scripts de shell adicionales que recuperan ejecutables para facilitar los ataques de fuerza bruta para entrar en dispositivos vulnerables con contraseñas débiles.

«El ámbito de IoT sigue siendo un objetivo de fácil acceso para los atacantes. Muchas vulnerabilidades son muy fáciles de explotar y podrían, en algunos casos, tener consecuencias catastróficas», dijo el investigador.

La nueva botnet ZHtrap atrapa a las víctimas usando un Honeypot

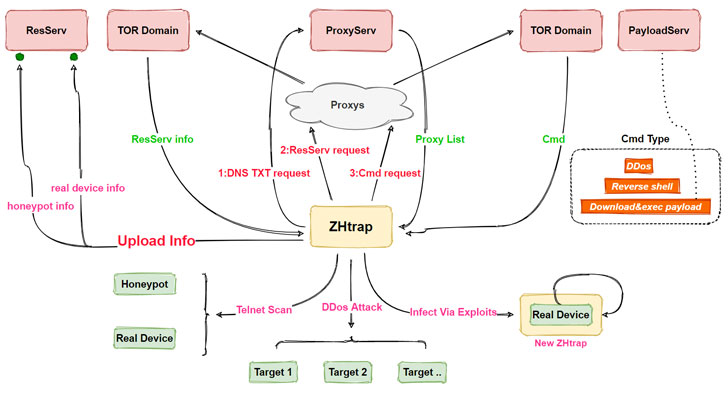

En un desarrollo relacionado, los investigadores de la firma de seguridad china Netlab 360 descubrieron una nueva botnet basada en Mirai llamada ZHtrap que hace uso de un honeypot para capturar víctimas adicionales, mientras toma prestadas algunas características de una botnet DDoS conocida como Matryosh .

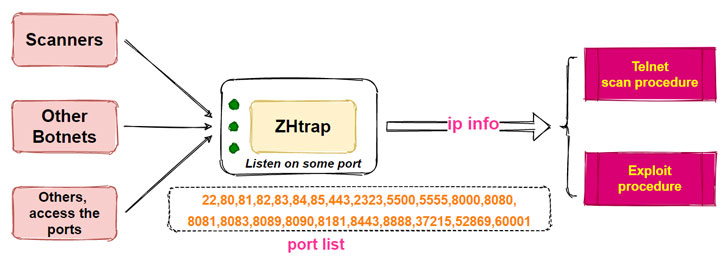

Mientras que los honeypots suelen imitar un objetivo para los ciberdelincuentes para aprovechar sus intentos de intrusión para obtener más información sobre su modus operandi, la botnet ZHtrap utiliza una técnica similar al integrar un módulo de recopilación de IP de escaneo para recopilar direcciones IP que se utilizan como objetivos. para una mayor propagación similar a un gusano.

Lo logra escuchando en 23 puertos designados e identificando las direcciones IP que se conectan a estos puertos, luego usa las direcciones IP acumuladas para inspeccionarlas en busca de cuatro vulnerabilidades para inyectar la carga útil:

- MVPower DVR Shell no autenticado RCE

- Netgear DGN1000 Setup.cgi RCE no autenticado

- CCTV DVR RCE que afecta a múltiples proveedores, y

- Ejecución del comando SOAP de Realtek SDK miniigd (CVE-2014-8361)

«La propagación de ZHtrap utiliza cuatro vulnerabilidades de N días, la función principal es DDoS y escaneo, al tiempo que integra algunas características de puerta trasera», dijeron los investigadores . «Zhtrap configura un honeypot en el dispositivo infectado, [y] toma instantáneas de los dispositivos de la víctima y deshabilita la ejecución de nuevos comandos basados en la instantánea, logrando así la exclusividad sobre el dispositivo».

Una vez que se ha hecho cargo de los dispositivos, ZHtrap sigue el ejemplo de la botnet Matryosh mediante el uso de Tor para comunicarse con un servidor de comando y control para descargar y ejecutar cargas útiles adicionales.

Al señalar que los ataques comenzaron el 28 de febrero de 2021, los investigadores dijeron que la capacidad de ZHtrap para convertir dispositivos infectados en honeypots marca una evolución «interesante» de las botnets para facilitar la búsqueda de más objetivos.

«Muchas botnets implementan una propagación de escaneo similar a un gusano, y cuando se accede al puerto honeypot de ZHtrap, su fuente es probablemente un dispositivo que ha sido infectado por otra botnet», especulan los investigadores sobre los autores del malware. «Este dispositivo puede estar infectado, debe haber fallas, puedo usar mi mecanismo de escaneo para escanear nuevamente. Esta podría ser una buena posibilidad de que pueda implantar mis muestras de bot, y luego con la función de control de proceso, puedo tener el control total, ¿No es asombroso? «.