Investigadores de ciberseguridad arrojaron luz sobre una nueva backdoor sofisticada, dirigida a puntos finales y servidores de Linux, que se cree que es el trabajo de actores estatales chinos.

Apodado » RedXOR » por Intezer, la puerta trasera se hace pasar por un demonio polkit, con similitudes encontradas entre el malware y aquellos previamente asociados con el grupo de amenazas Winnti Umbrella (o Axiom) como PWNLNX, XOR.DDOS y Groundhog.

El nombre de RedXOR proviene del hecho de que codifica sus datos de red con un esquema basado en XOR, y que está compilado con un compilador GCC heredado en una versión anterior de Red Hat Enterprise Linux, lo que sugiere que el malware se implementa en ataques dirigidos contra Linux heredado. sistemas.

Intezer dijo que se cargaron dos muestras del malware desde Indonesia y Taiwán alrededor del 23 al 24 de febrero, ambos países que se sabe que son señalados por grupos de amenazas con sede en China.

Aparte de las superposiciones en términos de flujo general y funcionalidades y el uso de la codificación XOR entre RedXOR y PWNLNX, la puerta trasera toma la forma de un archivo ELF de 64 bits sin quitar («po1kitd-update-k»), completo con un typosquatted name («po1kitd» frente a «polkitd»), que, una vez ejecutado, procede a crear un directorio oculto para almacenar archivos relacionados con el malware, antes de instalarse en la máquina.

Polkit (de soltera PolicyKit) es un conjunto de herramientas para definir y gestionar autorizaciones, y se utiliza para permitir que los procesos sin privilegios se comuniquen con los procesos con privilegios.

Además, el malware viene con una configuración encriptada que aloja la dirección IP y el puerto de comando y control (C2), y la contraseña que necesita para autenticarse en el servidor C2, antes de establecer la conexión a través de un socket TCP.

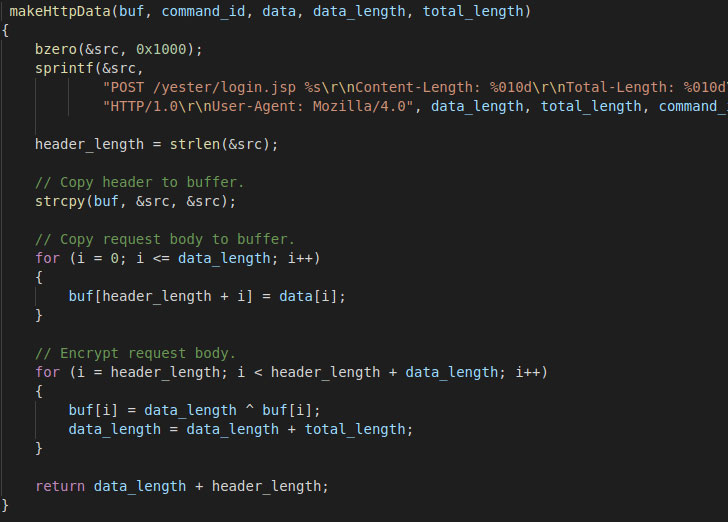

Además, las comunicaciones no solo se disfrazan como tráfico HTTP inofensivo, sino que también se codifican en ambos sentidos mediante un esquema de cifrado XOR , cuyos resultados se descifran para revelar el comando exacto que se ejecutará.

RedXOR admite una multitud de capacidades, incluida la recopilación de información del sistema (dirección MAC, nombre de usuario, distribución, velocidad del reloj, versión del kernel, etc.), realizar operaciones con archivos, ejecutar comandos con privilegios del sistema, ejecutar comandos de shell arbitrarios e incluso opciones para actualizar de forma remota el malware.

Los usuarios víctimas de RedXOR pueden tomar medidas de protección eliminando el proceso y eliminando todos los archivos relacionados con el malware.

En todo caso, el último desarrollo apunta a un aumento en la cantidad de campañas activas dirigidas a sistemas Linux, en parte debido a la adopción generalizada del sistema operativo para dispositivos IoT, servidores web y servidores en la nube, lo que lleva a los atacantes a migrar sus herramientas de Windows existentes a Linux o desarrollar nuevas herramientas que admitan ambas plataformas.

«Algunos de los más destacados actores del Estado-nación son la incorporación de capacidades de Linux ofensivos en su arsenal y se espera que tanto el número y la complejidad de este tipo de ataques aumentarán con el tiempo», los investigadores Intezer describen en un informe de 2020 trazando la última década del Linux APT ataques.