Microsoft advirtió el viernes sobre ataques activos que explotan servidores Exchange sin parches llevados a cabo por múltiples actores de amenazas, ya que se cree que la campaña de piratería ha infectado a decenas de miles de empresas, entidades gubernamentales en los EE. UU., Asia y Europa.

La compañía dijo que «continúa viendo un mayor uso de estas vulnerabilidades en ataques dirigidos a sistemas no parchados por parte de múltiples actores maliciosos más allá de HAFNIUM», lo que indica una escalada de que las brechas ya no son «limitadas y dirigidas» como se pensaba anteriormente.

Según el periodista independiente de ciberseguridad Brian Krebs , al menos 30.000 entidades en los EE. UU., Principalmente pequeñas empresas, pueblos, ciudades y gobiernos locales, se han visto comprometidas por un grupo chino «inusualmente agresivo» que se ha propuesto robar correos electrónicos de organizaciones de víctimas. explotando fallas previamente no reveladas en Exchange Server.

También se están reportando víctimas desde fuera de los EE. UU., Con sistemas de correo electrónico pertenecientes a empresas en Noruega y la República Checa afectados por una serie de incidentes de piratería que abusan de las vulnerabilidades. La Autoridad de Seguridad Nacional de Noruega dijo que ha implementado un escaneo de vulnerabilidades de direcciones IP en el país para identificar servidores Exchange vulnerables y «notificar continuamente a estas empresas».

La colosal escala de la ofensiva en curso contra los servidores de correo electrónico de Microsoft también eclipsa la ola de piratería de SolarWinds que salió a la luz en diciembre pasado, que se dice que se dirigió a hasta 18.000 clientes del proveedor de herramientas de gestión de TI. Pero como sucedió con el hack de SolarWinds, es probable que los atacantes solo hayan ido tras objetivos de alto valor basados en un reconocimiento inicial de las máquinas víctimas.

Servidores Exchange sin parches en riesgo de explotación

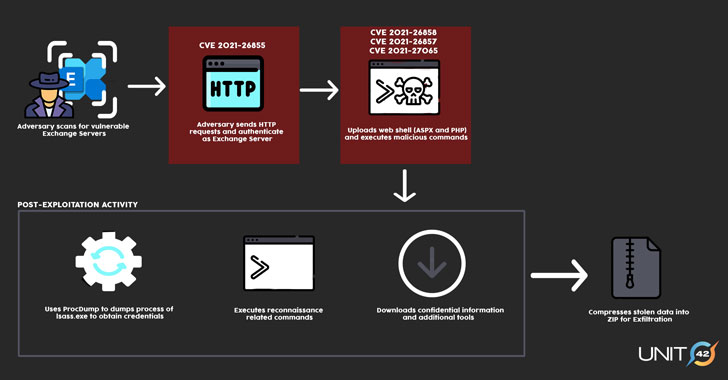

Una explotación exitosa de las fallas permite a los adversarios ingresar a los servidores Microsoft Exchange en los entornos de destino y, posteriormente, permitir la instalación de puertas traseras no autorizadas basadas en la web para facilitar el acceso a largo plazo. Con múltiples actores de amenazas que aprovechan estas vulnerabilidades de día cero, se espera que las actividades posteriores a la explotación difieran de un grupo a otro en función de sus motivos.

Los cuatro problemas de seguridad en cuestión fueron parchados por Microsoft como parte de una actualización de seguridad fuera de banda de emergencia el martes pasado, al tiempo que advirtió que «muchos actores estatales y grupos criminales se moverán rápidamente para aprovechar cualquier sistema sin parche».

La Agencia de Seguridad de Infraestructura y Ciberseguridad de EE. UU. (CISA), que emitió una directiva de emergencia advirtiendo de «explotación activa» de las vulnerabilidades, instó a las agencias gubernamentales que ejecutan versiones vulnerables de Exchange Server a actualizar el software o desconectar los productos de sus redes.

«CISA es consciente de la explotación generalizada nacional e internacional de las vulnerabilidades de Microsoft Exchange Server e insta a escanear los registros de Exchange Server con la herramienta de detección de IoC de Microsoft para ayudar a determinar el compromiso», tuiteó la agencia el 6 de marzo.

Vale la pena señalar que la mera instalación de los parches emitidos por Microsoft no tendría ningún efecto en los servidores que ya tienen puertas traseras. Las organizaciones que han sido violadas para implementar el shell web y otras herramientas posteriores a la explotación continúan en riesgo de sufrir un compromiso futuro hasta que los artefactos se eliminen por completo de sus redes.

Múltiples clústeres detectados

El equipo de inteligencia de amenazas de Mandiant de FireEye dijo que «observó múltiples casos de abuso de Microsoft Exchange Server en al menos un entorno de cliente» desde principios de año. La firma de ciberseguridad Volexity, una de las firmas a las que se atribuye el descubrimiento de las fallas, dijo que las campañas de intrusión parecían haber comenzado alrededor del 6 de enero de 2021.

No se sabe mucho sobre las identidades de los atacantes, excepto que Microsoft ha atribuido principalmente los exploits con gran confianza a un grupo al que llama Hafnium, un grupo calificado respaldado por el gobierno que opera desde China. Mandiant está rastreando la actividad de intrusión en tres clústeres, UNC2639, UNC2640 y UNC2643, y agrega que espera que el número aumente a medida que se detecten más ataques.

En un comunicado a Reuters , un portavoz del gobierno chino negó que el país estuviera detrás de las intrusiones.

«Hay al menos cinco grupos diferentes de actividad que parecen estar explotando las vulnerabilidades», dijo Katie Nickels, directora de inteligencia de amenazas en Red Canary, al tiempo que señaló las diferencias en las técnicas y la infraestructura con respecto al actor de Hafnium.

En un caso particular, la firma de ciberseguridad observó que algunos de los clientes comprometidos con los servidores de Exchange se habían implementado con un software de minería criptográfica llamado DLTminer , un malware documentado por Carbon Black en 2019.

«Una posibilidad es que los adversarios de Hafnium compartieran o vendieran código de explotación, lo que provocó que otros grupos pudieran explotar estas vulnerabilidades», dijo Nickels. «Otro es que los adversarios podrían haber aplicado ingeniería inversa a los parches lanzados por Microsoft para descubrir de forma independiente cómo explotar las vulnerabilidades».

Guía de mitigación de problemas de Microsoft

Además de implementar correcciones, Microsoft ha publicado una nueva guía de mitigación alternativa para ayudar a los clientes de Exchange que necesitan más tiempo para parchear sus implementaciones, además de lanzar una nueva actualización para la herramienta Microsoft Safety Scanner (MSERT) para detectar web shells y lanzar un Script para comprobar los indicadores de compromiso de HAFNIUM. Se pueden encontrar aquí .

«Estas vulnerabilidades son importantes y deben tomarse en serio», dijo Mat Gangwer, director senior de respuesta administrada a amenazas en Sophos. «Permiten a los atacantes ejecutar comandos de forma remota en estos servidores sin la necesidad de credenciales, y cualquier actor de amenazas podría potencialmente abusar de ellos».

«La amplia instalación de Exchange y su exposición a Internet significa que muchas organizaciones que ejecutan un servidor Exchange local podrían estar en riesgo», agregó Gangwer.