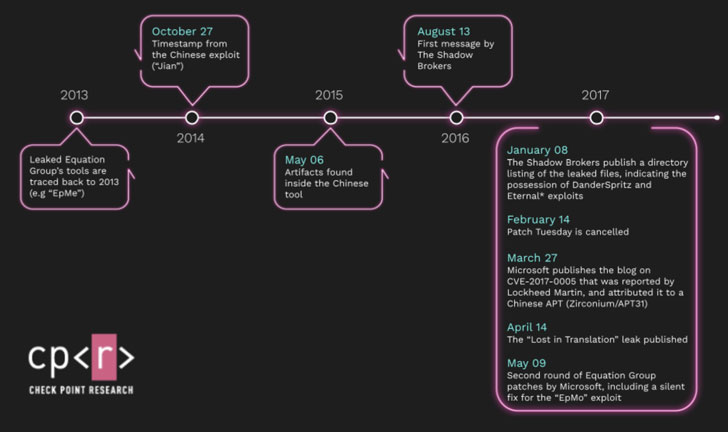

El 13 de agosto de 2016, una unidad de piratería que se hacía llamar » The Shadow Brokers » anunció que había robado herramientas de malware y exploits utilizados por Equation Group, un sofisticado actor de amenazas que se cree que está afiliado a la unidad Tailored Access Operations (TAO) de la Agencia de Seguridad Nacional de los Estados Unidos (NSA).

Aunque el grupo ya firmó después de las divulgaciones sin precedentes, la nueva evidencia «concluyente» descubierta por Check Point Research muestra que este no fue un incidente aislado.

El robo cibernético previamente indocumentado tuvo lugar más de dos años antes del episodio de Shadow Brokers, dijo la compañía de ciberseguridad estadounidense-israelí en un informe exhaustivo publicado hoy, lo que resultó en que las herramientas cibernéticas desarrolladas en Estados Unidos llegaran a manos de una amenaza persistente avanzada china que luego los reutilizó para atacar objetivos estadounidenses.

«El exploit atrapado en la naturaleza de CVE-2017-0005, un día cero atribuido por Microsoft al APT31 chino (también conocido como Zirconium), es de hecho una réplica de un exploit de Equation Group con nombre en código ‘EpMe'», Check Señalaron los investigadores Eyal Itkin e Itay Cohen. «APT31 tuvo acceso a los archivos de EpMe, tanto en sus versiones de 32 bits como de 64 bits, más de dos años antes de la filtración de Shadow Brokers».

Equation Group, llamado así por investigadores de la firma de ciberseguridad Kaspersky en febrero de 2015, se ha relacionado con una serie de ataques que afectaron a «decenas de miles de víctimas» desde 2001, y algunos de los servidores de comando y control registrados datan de desde 1996. Kaspersky llamó al grupo el «creador de la corona del ciberespionaje».

Un exploit de escalada de privilegios desconocido

Revelado por primera vez en marzo de 2017, CVE-2017-0005 es una vulnerabilidad de seguridad en el componente Windows Win32k que podría permitir la elevación de privilegios (EoP) en sistemas que ejecutan Windows XP y hasta Windows 8. La falla fue reportada a Microsoft por Lockheed Martin’s Equipo de respuesta a incidentes informáticos.

Check Point ha nombrado a la variante clonada «Jian» en honor a una espada recta de doble filo utilizada en China durante los últimos 2.500 años, haciendo referencia a sus orígenes como una herramienta de ataque desarrollada por Equation Group que luego fue armada para servir como un «doble filo espada «para atacar a las entidades estadounidenses.

Se dice que Jian se replicó en 2014 y se puso en funcionamiento desde al menos 2015 hasta que Microsoft corrigió la falla subyacente en 2017.

Se alega que APT31 , un colectivo de piratería patrocinado por el estado, lleva a cabo operaciones de reconocimiento a instancias del gobierno chino, especializándose en el robo de propiedad intelectual y la recolección de credenciales, con campañas recientes dirigidas al personal electoral de EE. UU. Con correos electrónicos de phishing que contienen enlaces que descargarían un Implante basado en Python alojado en GitHub, que permite a un atacante cargar y descargar archivos, así como ejecutar comandos arbitrarios.

Al afirmar que el marco de post-explotación de DanderSpritz contenía cuatro módulos de Windows EoP diferentes, dos de los cuales eran días cero en el momento de su desarrollo en 2013, Check Point dijo que uno de los días cero, denominado «EpMo», fue parcheado silenciosamente por Microsoft «sin CVE-ID aparente» en mayo de 2017 en respuesta a la filtración de Shadow Brokers. EpMe fue el otro día cero.

DanderSpritz fue una de las varias herramientas de explotación filtradas por Shadow Breakers el 14 de abril de 2017, en un despacho titulado «Lost in Translation». La filtración es más conocida por publicar el exploit EternalBlue que luego impulsaría las infecciones de ransomware WannaCry y NotPetya que causaron daños por valor de decenas de miles de millones de dólares en más de 65 países.

Esta es la primera vez que sale a la luz un nuevo exploit de Equation Group a pesar de que el código fuente de EpMo es de acceso público en GitHub desde la filtración hace casi cuatro años.

Por su parte, EpMo se implementó en máquinas que ejecutan Windows 2000 a Windows Server 2008 R2 aprovechando una vulnerabilidad NULL-Deref en el componente del controlador de impresión en modo de usuario (UMPD) de la interfaz de dispositivo gráfico ( GDI ).

Superposición de Jian y EpMe

«Además de nuestro análisis de las vulnerabilidades de Equation Group y APT31, la vulnerabilidad de EpMe se alinea perfectamente con los detalles informados en el blog de Microsoft en CVE-2017-0005», señalaron los investigadores. «Y si eso no fuera suficiente, el exploit dejó de funcionar después del parche de marzo de 2017 de Microsoft, el parche que solucionó dicha vulnerabilidad».

Aparte de esta superposición, se ha descubierto que tanto EpMe como Jian comparten un diseño de memoria idéntico y las mismas constantes codificadas, lo que da crédito al hecho de que uno de los exploits probablemente se copió del otro, o que ambas partes se inspiraron por un tercero desconocido.

Pero hasta ahora, no hay pistas que aluden a este último, dijeron los investigadores.

Curiosamente, aunque EpMe no era compatible con Windows 2000, el análisis de Check Point descubrió que Jian tenía «casos especiales» para la plataforma, lo que plantea la posibilidad de que APT31 haya copiado el exploit del Equation Group en algún momento de 2014, antes de ajustarlo para adaptarlo a sus necesidades. necesidades y, en última instancia, implementar la nueva versión contra objetivos, incluido Lockheed Martin.

El hecho de que Jian, un exploit de día cero previamente atribuido a APT31, sea en realidad una herramienta de ofensiva cibernética creada por Equation Group para la misma vulnerabilidad, significa la importancia de la atribución para la toma de decisiones tanto estratégicas como tácticas.

«Aunque ‘Jian’ fue capturado y analizado por Microsoft a principios de 2017, y aunque la filtración de Shadow Brokers expuso las herramientas de Equation Group hace casi cuatro años, todavía se puede aprender mucho al analizar estos eventos pasados», Cohen dicho.

«El mero hecho de que un módulo de explotación completo, que contiene cuatro exploits diferentes, haya pasado desapercibido durante cuatro años en GitHub, nos enseña la enormidad de la filtración en torno a las herramientas de Equation Group».