Los investigadores de la empresa Italiana Shielder han publicado detalles de la vulnerabilidad, ya parcheada, en la aplicación de Telegram para iOS, Android y macOS. Esta permitiría a un ciberdelincuente exponer los mensajes secretos, fotos y vídeos de cualquier usuario.

Telegram abordó estas vulnerabilidades en una serie de parches entre el 30 de septiembre y el 2 de octubre de 2020. Shielder, tras la divulgación responsable, decidió esperar al menos 90 días antes de publicar estos errores para darles a los usuarios tiempo suficiente para actualizar sus dispositivos. El documento publicado que consiste en la explicación de estas 13 vulnerabilidades entre las cuales están: escritura fuera de límites de la pila, lectura fuera de límites de la pila, desbordamiento de enteros lo que lleva a una lectura fuera de límites del montón, confusiones de tipo y varias denegaciones de servicio.

Los fallos se originan en la forma que opera la funcionalidad de chat secreto y en el manejo de las pegatinas animadas por parte de la aplicación , el cual que permite a los atacantes enviar pegatinas mal formadas a usuarios y obtener acceso a mensajes, fotos y videos que se intercambiaron con sus contactos de Telegram a través de las conversaciones personales, grupos o mensajes secretos.

Una advertencia a tener en cuenta es que explotar las vulnerabilidades parece no ser trivial, no es un ataque al alcance de cualquiera ya que requiere encadenar las vulnerabilidades para sortear las defensas de seguridad en los dispositivos modernos. Eso puede parecer prohibitivo, pero, por el contrario, está al alcance de las bandas de ciberdelincuentes y estados.

«Las revisiones de seguridad periódicas son cruciales en el desarrollo de software, especialmente con la introducción de nuevas características, como las pegatinas animadas».

«Los fallos que hemos informado podrían haber sido utilizadas en un ataque para acceder a los dispositivos de opositores políticos, periodistas o disidentes«.

Vale la pena señalar que este es el segundo fallo descubierto en la función de chat secreto de Telegram, tras el fallo de privacidad en su aplicación macOS. Telegram solucionó recientemente un bug que afectaba a los usuarios de macOS y que permitía el acceso a archivos multimedia que debían haberse eliminado automáticamente. Telegram ya ha tomado cartas en el asunto, y ha solucionado este problema de seguridad, el cual se encuentra parcheado en la versión 7.4 de la app para macOS.

Esta no es la primera vez que las imágenes y los archivos multimedia enviados a través de servicios de mensajería se han convertido en armas para llevar a cabo ataques nefastos. En la publicación también se habla sobre que no es trivial limitar las superficies de ataque a escala en contextos cifrados de extremo a extremo sin perder funcionalidades, uno de los debates más extendidos últimamente en el paradigma de la mensajería segura.

Recomendamos la lectura completa del articulo de Shielder ya que aborda cada punto de manera precisa y a pesar de ser técnico no se hace nada denso, os dejamos aquí un pequeño adelanto en forma de indice para engancharos en la lectura:

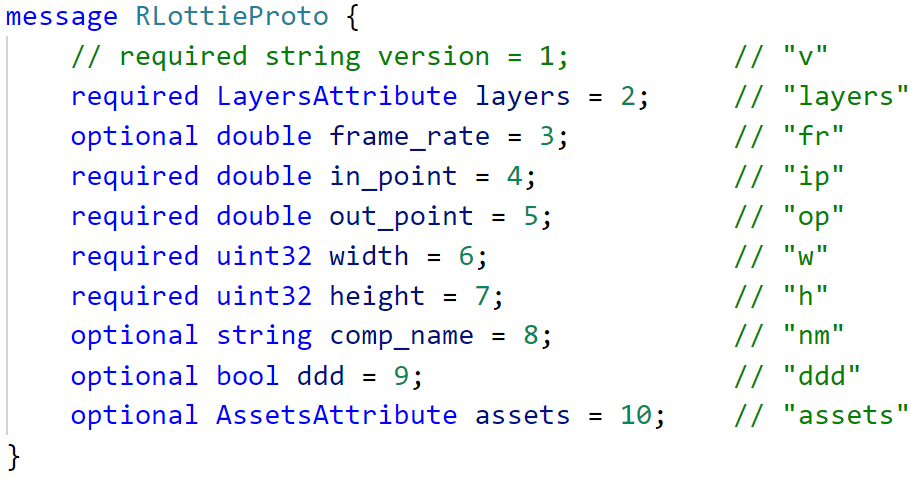

- Lottie de Airbnb

- RLottie de Samsung, bifurcada por Telegram

- Aprovechar rlottie y construir

- Técnicas de fuzzing y resultados

- fuzzing guiado

- guía para laicos para la minimización de casos de prueba de choques

- escritura fuera de límites de la pila

- fuzzing de la estructura

- Los stickers animados de Telegram atacan

- cómo lo parchearon

- Conclusiones