Los investigadores de ciberseguridad revelaron el miércoles tres graves vulnerabilidades de seguridad que afectan a los productos SolarWinds, la más grave de las cuales podría haberse aprovechado para lograr la ejecución remota de código con privilegios elevados.

Dos de las fallas (CVE-2021-25274 y CVE-2021-25275) se identificaron en la plataforma SolarWinds Orion, mientras que una tercera debilidad separada (CVE-2021-25276) se encontró en el servidor FTP Serv-U de la compañía para Windows. dijo la firma de ciberseguridad Trustwave en análisis técnico.

Ninguno de los tres problemas de seguridad se ha aprovechado en el ataque sin precedentes a la cadena de suministro dirigido a la plataforma Orion que salió a la luz en diciembre pasado.

Los dos conjuntos de vulnerabilidades en Orion y Serv-U FTP se revelaron a SolarWinds el 30 de diciembre de 2020 y el 4 de enero de 2021, respectivamente, luego de lo cual la compañía resolvió los problemas el 22 de enero y el 25 de enero.

Se recomienda encarecidamente que los usuarios instalen las últimas versiones de Orion Platform y Serv-U FTP ( 15.2.2 Hotfix 1 ) para mitigar los riesgos asociados con las fallas. Trustwave dijo que tiene la intención de lanzar un código de prueba de concepto (PoC) la próxima semana, el 9 de febrero.

Control total sobre Orion

La principal de las vulnerabilidades descubiertas por Trustwave incluye el uso inadecuado de Microsoft Messaging Queue ( MSMQ ), que es muy utilizado por SolarWinds Orion Collector Service, lo que permite que los usuarios no autenticados envíen mensajes a dichas colas a través del puerto TCP 1801 y, finalmente, obtengan RCE al encadenarlo. con otro problema de deserialización inseguro en el código que maneja los mensajes entrantes.

«Dado que el código de procesamiento de mensajes se ejecuta como un servicio de Windows configurado para usar la cuenta LocalSystem, tenemos un control completo del sistema operativo subyacente», dijo el investigador de Trust, Martin Rakhmanov.

El parche lanzado por SolarWinds (Orion Platform 2020.2.4 ) aborda el error con un paso de validación de firma digital que se realiza en los mensajes recibidos para garantizar que los mensajes sin firmar no se procesen más, pero Rakhmanov advirtió que el MSMQ aún no está autenticado y permite que cualquiera pueda enviar mensajes a ella.

La segunda vulnerabilidad, que también se encuentra en la plataforma Orion, se refiere a la forma insegura en la que las credenciales de la base de datos backend (llamada «SOLARWINDS_ORION») se almacenan en un archivo de configuración, lo que resulta en un usuario local sin privilegios que toma el control total de la base de datos, roba información, o incluso agregar un nuevo usuario de nivel de administrador para utilizarlo dentro de los productos SolarWinds Orion.

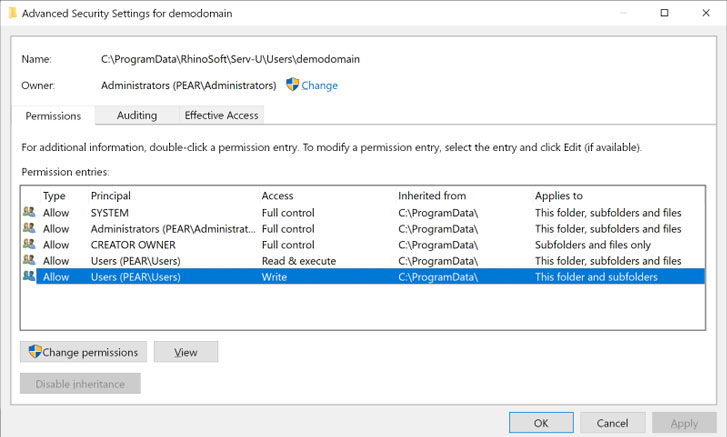

Por último, una falla en SolarWinds Serv-U FTP Server 15.2.1 para Windows podría permitir que cualquier atacante que pueda iniciar sesión en el sistema localmente o mediante Escritorio remoto suelte un archivo que define un nuevo usuario administrador con acceso completo a C: \ unidad, que luego se puede aprovechar iniciando sesión como ese usuario a través de FTP y leer o reemplazar cualquier archivo en la unidad.

El Departamento de Agricultura de los EE. UU. Se enfocó con el nuevo defecto de SolarWinds

La noticia de las tres vulnerabilidades en los productos SolarWinds llega inmediatamente después de informes de que supuestos actores de amenazas chinos explotaron una falla previamente indocumentada en el software de la compañía para ingresar al Centro Nacional de Finanzas, una agencia federal de nóminas dentro del Departamento de Agricultura de EE. UU.

Se dice que esta falla es diferente de las que fueron abusadas por presuntos agentes de amenazas rusos para comprometer el software SolarWinds Orion que luego se distribuyó a hasta 18,000 de sus clientes, según Reuters .

A fines de diciembre, Microsoft dijo que un segundo colectivo de piratas informáticos podría haber estado abusando del software Orion del proveedor de infraestructura de TI para colocar una puerta trasera persistente llamada Supernova en los sistemas de destino al aprovechar una vulnerabilidad de omisión de autenticación en la API de Orion para ejecutar comandos arbitrarios.

SolarWinds emitió un parche para abordar la vulnerabilidad el 26 de diciembre de 2020.

La semana pasada, Brandon Wales, director interino de la Agencia de Infraestructura y Ciberseguridad de EE. UU. (CISA), dijo que casi el 30% de las agencias gubernamentales y del sector privado vinculadas a la campaña de intrusión no tenían conexión directa con SolarWinds, lo que implica que los atacantes utilizaron una variedad de de formas de violar los entornos de destino.

A pesar de la superposición en los esfuerzos gemelos de espionaje, las campañas son otra señal de que los grupos de amenazas persistentes avanzadas (APT) se están enfocando cada vez más en la cadena de suministro de software como un conducto para atacar objetivos de alto valor como corporaciones y agencias gubernamentales.

La confianza y la ubicuidad de software como los de SolarWinds o Microsoft los convierten en un objetivo lucrativo para los atacantes, lo que subraya la necesidad de que las organizaciones estén atentas a los peligros potenciales derivados de depender de herramientas de terceros para administrar sus plataformas y servicios.