Según la firma de seguridad Netscout, delincuentes están abusando de los sistemas Windows Remote Desktop Protocol (RDP) para amplificar el tráfico basura como parte de los ataques DDoS.

No todos los servidores RDP pueden ser abusados, sino solo de los sistemas en los que la autenticación RDP también está habilitada en el puerto UDP 3389 sobre el puerto TCP estándar 3389. Netscout dijo que los atacantes pueden enviar paquetes UDP mal formados a los puertos UDP de los servidores RDP que se reflejarán en el objetivo de un ataque DDoS, amplificado en tamaño, lo que provocará que el tráfico basura llegue al sistema del objetivo.

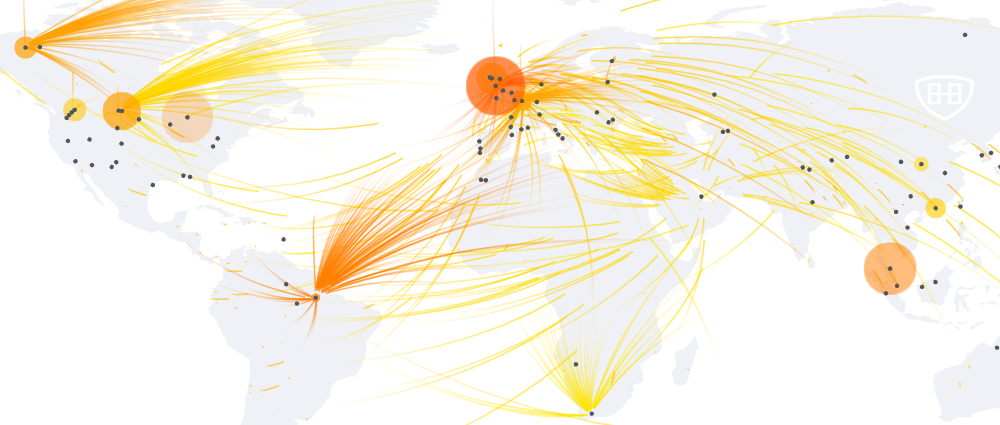

Esto es lo que los investigadores de seguridad denominan factor de amplificación DDoS y permite a los atacantes con acceso a recursos limitados lanzar ataques DDoS a gran escala al amplificar el tráfico basura con la ayuda de sistemas expuestos a Internet.

En el caso de RDP, Netscout dijo que el factor de amplificación es 85,9, y que «los atacantes envían unos pocos bytes y generan paquetes de ataque que tienen «una longitud constante de 1.260 bytes». Un factor de 85,9 coloca a RDP en el escalón superior de los vectores de amplificación DDoS, con servidores Jenkins (~100), DNS (hasta 179), WS-Discovery (300-500), NTP (~550) y Memcached ( ~50.000).

Los tamaños de ataque observados oscilan entre ~20 Gbps y ~ 750 Gbps. Como suele ocurrir con los nuevos vectores de ataque DDoS, parece que después de un período inicial de empleo por parte de atacantes avanzados con acceso a la infraestructura de ataque DDoS a medida, la reflexión/amplificación de RDP se ha convertido en arma y se ha agregado a los arsenales de los llamados booter/estressers los servicios DDoS de alquiler, colocándolos al alcance de la población general de atacantes.

Netscout ahora pide a los administradores de sistemas que ejecutan servidores RDP expuestos en Internet que desconecten los sistemas, los cambien al puerto TCP equivalente o coloquen los servidores RDP detrás de una VPN para limitar quién puede interactuar con sistemas vulnerables.

Actualmente, Netscout dijo que está detectando más de 33.000 servidores RDP expuestos en línea y ejecutándose en el puerto UDP 3389. Desde diciembre de 2018, han salido a la luz cinco nuevas fuentes de amplificación DDoS. Estos incluyen el Constrained Application Protocol (CoAP), el protocolo Web Services Dynamic Discovery (WS-DD), Apple Remote Management Service (ARMS), Jenkins servers, y Citrix gateways.