Apple lanzó el martes actualizaciones para iOS, iPadOS y tvOS con correcciones para tres vulnerabilidades de seguridad que, según dice, pueden haber sido explotadas activamente en la naturaleza.

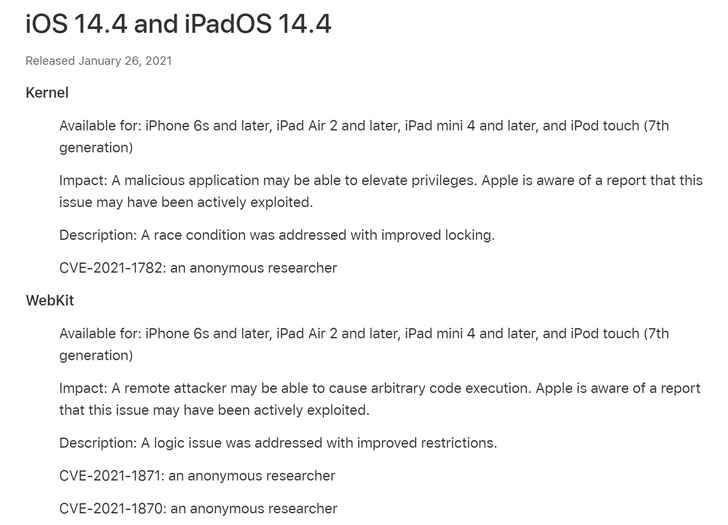

Informado por un investigador anónimo, los tres defectos de día cero (CVE-2021-1782, CVE-2021-1870 y CVE-2021-1871) podrían haber permitido a un atacante elevar los privilegios y lograr la ejecución remota de código.

El fabricante del iPhone no reveló cuán extendido fue el ataque ni reveló las identidades de los atacantes que los explotan activamente.

Si bien el error de escalada de privilegios en el kernel (CVE-2021-1782) se señaló como una condición de carrera que podría hacer que una aplicación maliciosa elevara sus privilegios, las otras dos deficiencias, denominadas un «problema lógico», se descubrieron en el navegador WebKit. Engine (CVE-2021-1870 y CVE-2021-1871), lo que permite a un atacante lograr la ejecución de código arbitrario dentro de Safari.

Apple dijo que la condición de carrera y las fallas de WebKit se solucionaron mejorando el bloqueo y las restricciones, respectivamente.

Si bien es poco probable que los detalles exactos del exploit que aprovechan las fallas se hagan públicos hasta que los parches se hayan aplicado ampliamente, no sería una sorpresa si estuvieran encadenados para llevar a cabo ataques de abrevadero contra posibles objetivos.

Tal ataque implicaría entregar el código malicioso simplemente visitando un sitio web comprometido que luego se aprovecha de las vulnerabilidades mencionadas anteriormente para escalar sus privilegios y ejecutar comandos arbitrarios para tomar el control del dispositivo.

Las actualizaciones ahora están disponibles para iPhone 6s y posteriores, iPad Air 2 y posteriores, iPad mini 4 y posteriores, y iPod touch (séptima generación), así como para Apple TV 4K y Apple TV HD.

La noticia de los últimos días cero se produce después de que la compañía resolviera tres vulnerabilidades explotadas activamente en noviembre de 2020 y un error de día cero separado en iOS 13.5.1 que se reveló como utilizado en una campaña de ciberespionaje dirigida a periodistas de Al Jazeera el año pasado.