Los investigadores de ciberseguridad han revelado una serie de ataques de un actor de amenazas de origen chino que se ha dirigido a organizaciones en Rusia y Hong Kong con malware, incluida una puerta trasera previamente indocumentada.

Al atribuir la campaña a Winnti (o APT41), Positive Technologies fecha el primer ataque al 12 de mayo de 2020, cuando APT usó accesos directos de LNK para extraer y ejecutar la carga útil del malware. Un segundo ataque detectado el 30 de mayo utilizó un archivo RAR malicioso que constaba de accesos directos a dos documentos PDF de cebo que pretendían ser un curriculum vitae y un certificado IELTS.

Los accesos directos contienen enlaces a páginas alojadas en Zeplin, una herramienta de colaboración legítima para diseñadores y desarrolladores que se utiliza para buscar el malware de la etapa final que, a su vez, incluye un cargador de código shell («svchast.exe») y una puerta trasera llamada Crosswalk. («3t54dE3r.tmp»).

Crosswalk, documentado por primera vez por FireEye en 2017, es una puerta trasera modular básica capaz de realizar un reconocimiento del sistema y recibir módulos adicionales de un servidor controlado por un atacante como código shell.

Si bien este modus operandi comparte similitudes con el del grupo de amenazas coreano Higaisa, que se descubrió explotando archivos LNK adjuntos en un correo electrónico para lanzar ataques a víctimas desprevenidas en 2020, los investigadores dijeron que el uso de Crosswalk sugiere la participación de Winnti.

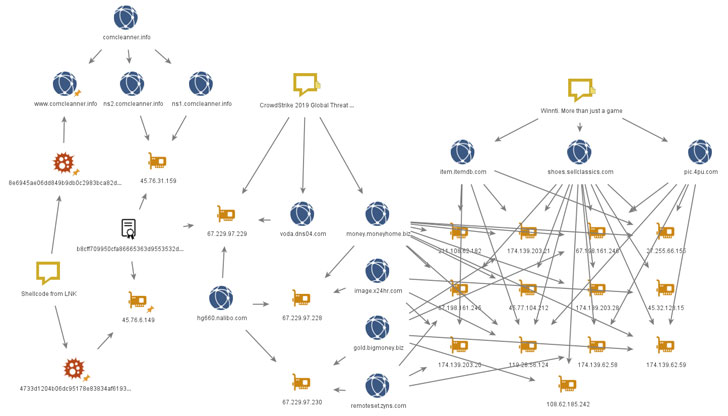

Esto también está respaldado por el hecho de que la infraestructura de red de las muestras se superpone con la infraestructura APT41 previamente conocida, y algunos de los dominios se remontan a los ataques de Winnti a la industria de los videojuegos en línea en 2013.

La nueva ola de ataques no es diferente. Cabe destacar que entre los objetivos se incluyen Battlestate Games, un desarrollador de juegos Unity3D de San Petersburgo.

Además, los investigadores encontraron muestras de ataques adicionales en forma de archivos RAR que contenían Cobalt Strike Beacon como carga útil, con los piratas informáticos en un caso haciendo referencia a las protestas de Estados Unidos relacionadas con la muerte de George Floyd el año pasado como un señuelo.

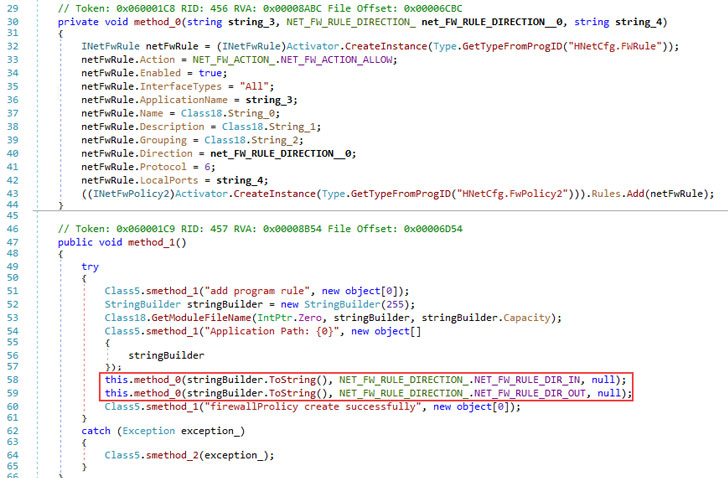

En otro caso, los certificados comprometidos pertenecientes a una empresa taiwanesa llamada Zealot Digital fueron abusados para atacar organizaciones en Hong Kong con inyectores Crosswalk y Metasploit, así como ShadowPad , Paranoid PlugX y una nueva puerta trasera .NET llamada FunnySwitch.

La puerta trasera, que parece estar todavía en desarrollo, es capaz de recopilar información del sistema y ejecutar código JScript arbitrario. También comparte una serie de características comunes con Crosswalk, lo que lleva a los investigadores a creer que fueron escritas por los mismos desarrolladores.

Anteriormente, Paranoid PlugX se había relacionado con ataques a empresas de la industria de los videojuegos en 2017. Por lo tanto, el despliegue del malware a través de la infraestructura de red de Winnti da credibilidad a la «relación» entre los dos grupos.

«Winnti continúa buscando desarrolladores y editores de juegos en Rusia y en otros lugares», concluyeron los investigadores. «Los estudios pequeños tienden a descuidar la seguridad de la información, lo que los convierte en un objetivo tentador. Los ataques a los desarrolladores de software son especialmente peligrosos por el riesgo que representan para los usuarios finales, como ya sucedió en los conocidos casos de CCleaner y ASUS».