TrickBot , una de las redes de bots de malware más notorias y adaptables del mundo, está ampliando su conjunto de herramientas para centrarse en las vulnerabilidades del firmware para implementar potencialmente bootkits y tomar el control total de un sistema infectado.

La nueva funcionalidad, denominada » TrickBoot » por Advanced Intelligence (AdvIntel) y Eclypsium, hace uso de herramientas fácilmente disponibles para verificar los dispositivos en busca de vulnerabilidades conocidas que pueden permitir a los atacantes inyectar código malicioso en el firmware UEFI / BIOS de un dispositivo, otorgando los atacantes un mecanismo eficaz de almacenamiento de malware persistente.

«Esto marca un paso significativo en la evolución de TrickBot, ya que los implantes de nivel UEFI son la forma más profunda, poderosa y sigilosa de bootkits», dijeron los investigadores.

«Al agregar la capacidad de examinar los dispositivos de las víctimas en busca de vulnerabilidades de firmware UEFI / BIOS específicas, los actores de TrickBot pueden apuntar a víctimas específicas con persistencia a nivel de firmware que sobrevive a la re-creación de imágenes o incluso a la capacidad de creación de bloques de dispositivos».

UEFI es una interfaz de firmware y un reemplazo de BIOS que mejora la seguridad, asegurando que ningún malware haya alterado el proceso de arranque. Debido a que UEFI facilita la carga del sistema operativo en sí, tales infecciones son resistentes a la reinstalación del sistema operativo o al reemplazo del disco duro.

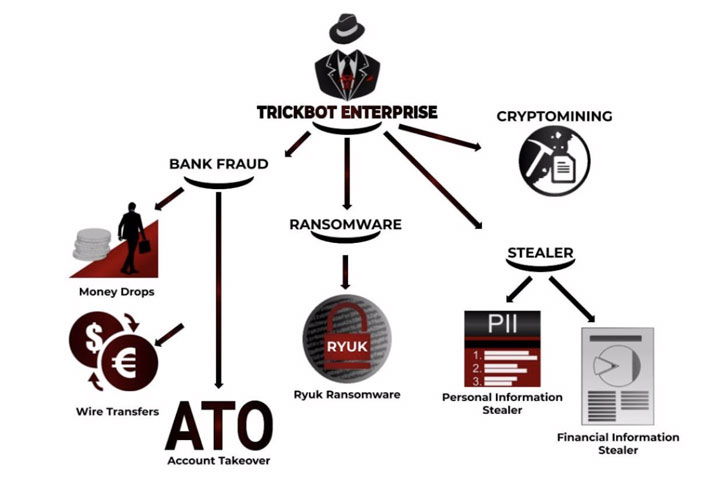

TrickBot surgió en 2016 como un troyano bancario, pero desde entonces se ha convertido en un malware como servicio (MaaS) multipropósito que infecta los sistemas con otras cargas útiles maliciosas diseñadas para robar credenciales, correo electrónico, datos financieros y propagar ransomware de cifrado de archivos. como Conti y Ryuk.

Su modularidad y versatilidad la han convertido en una herramienta ideal para un conjunto diverso de actores de amenazas a pesar de los intentos de los proveedores cibernéticos de derribar la infraestructura . También se ha observado junto con las campañas de Emotet para implementar Ryuk ransomware.

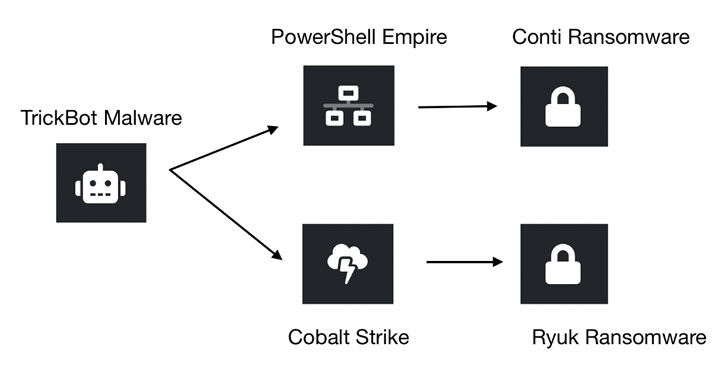

«Su cadena de ataque más común comienza en gran medida a través de campañas de malspam Emotet, que luego carga TrickBot y / u otros cargadores, y se mueve a herramientas de ataque como PowerShell Empire o Cobalt Strike para lograr objetivos relacionados con la organización víctima bajo ataque», dijeron los investigadores. «A menudo, al final de la cadena de eliminación, se implementa el ransomware Conti o Ryuk».

Hasta la fecha, la botnet ha infectado a más de un millón de computadoras, según Microsoft y sus socios en Symantec, ESET, FS-ISAC y Lumen.

De un módulo de reconocimiento a una función de ataque

La última incorporación a su arsenal sugiere que TrickBot no solo se puede usar para atacar sistemas en masa con ransomware y ataques UEFI, sino que también proporciona a los delincuentes una ventaja aún mayor durante la negociación del rescate al dejar un bootkit UEFI encubierto en el sistema para su uso posterior.

El desarrollo también es otra señal de que los adversarios están extendiendo su enfoque más allá del sistema operativo del dispositivo a capas inferiores para evitar la detección y llevar a cabo campañas destructivas o centradas en el espionaje.

El componente de reconocimiento de TrickBot, observado por primera vez en octubre de 2020 justo después de los intentos de eliminación orquestados por el Cyber Command de EE. UU. Y Microsoft, apunta a los sistemas basados en Intel desde Skylake hasta los conjuntos de chips Comet Lake para investigar vulnerabilidades en el firmware UEFI de los infectados. máquinas.

Específicamente, los investigadores encontraron que TrickBoot apunta al chip flash SPI que alberga el firmware UEFI / BIOS, utilizando una copia ofuscada del controlador RwDrv.sys de la herramienta RWEverything para verificar si el registro de control del BIOS está desbloqueado y el contenido de la región del BIOS puede ser modificado.

Aunque la actividad se limita al reconocimiento hasta ahora, no sería exagerado si esta capacidad se extendiera para escribir código malicioso en el firmware del sistema, asegurando así que el código del atacante se ejecute antes que el sistema operativo y allanando el camino para la instalación de puertas traseras. , o incluso la destrucción de un dispositivo específico.

Además, dado el tamaño y el alcance del TrickBot, un ataque de este tipo puede tener graves consecuencias.

«TrickBoot está a sólo una línea de código de poder bloquear cualquier dispositivo que considere vulnerable», anotaron los investigadores. «Las implicaciones de seguridad nacional que surgen de una campaña de malware generalizada capaz de bloquear dispositivos son enormes».

Con la persistencia UEFI, «los operadores de TrickBot pueden deshabilitar cualquier control de seguridad de nivel de sistema operativo que deseen, lo que luego les permite volver a emerger a un sistema operativo modificado con protecciones de punto final neutralizadas y llevar a cabo los objetivos sin prisas de su lado».

Para mitigar tales amenazas, se recomienda que el firmware se mantenga actualizado, que las protecciones contra escritura del BIOS estén habilitadas y que se verifique la integridad del firmware para protegerlo contra modificaciones no autorizadas.