Recientes reportes sugieren que el conjunto de herramientas post explotación de Cobalt Strike podría haberse filtrado en línea a través de GitHub. A pesar de que fue desarrollada como una herramienta legítima, los actores de amenazas pueden usar Cobalt Strike para implementar balizas en dispositivos comprometidos con el fin de crear shells, ejecutar scripts PowerShell, escalar privilegios y generar nuevas sesiones en los sistemas afectados.

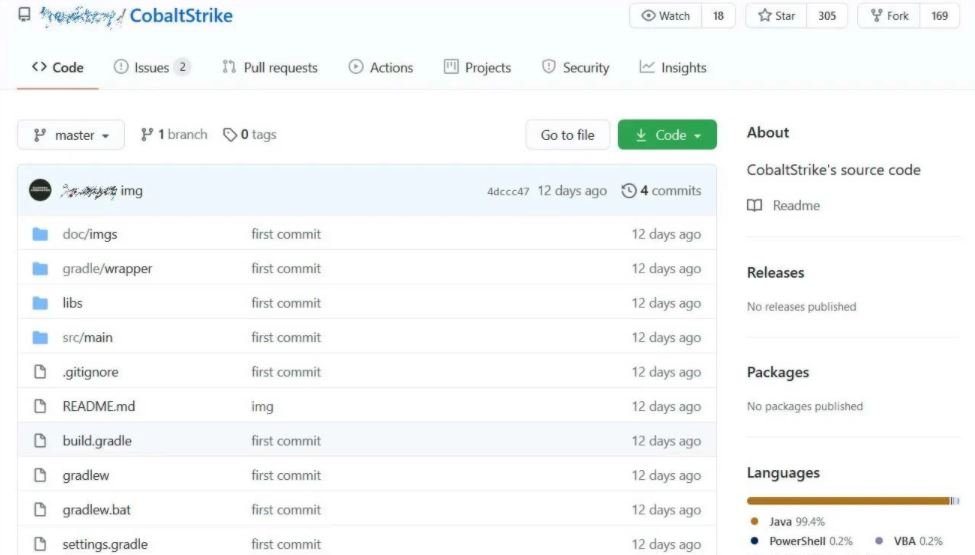

Esta herramienta es especialmente útil para los grupos operadores de ransomware, pues los hackers la empelan para obtener acceso remoto persistente a una red comprometida. Este martes fue creado un repositorio en GitHub que contiene lo que aparentemente es el código fuente de Cobalt Strike 4.0.

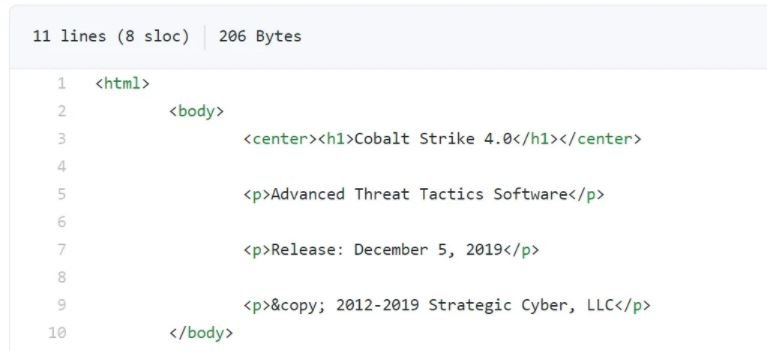

Según lo que indica el archivo ‘src/main/resources/about.html’, este código fuente habría sido lanzado el 5 de diciembre de 2019.

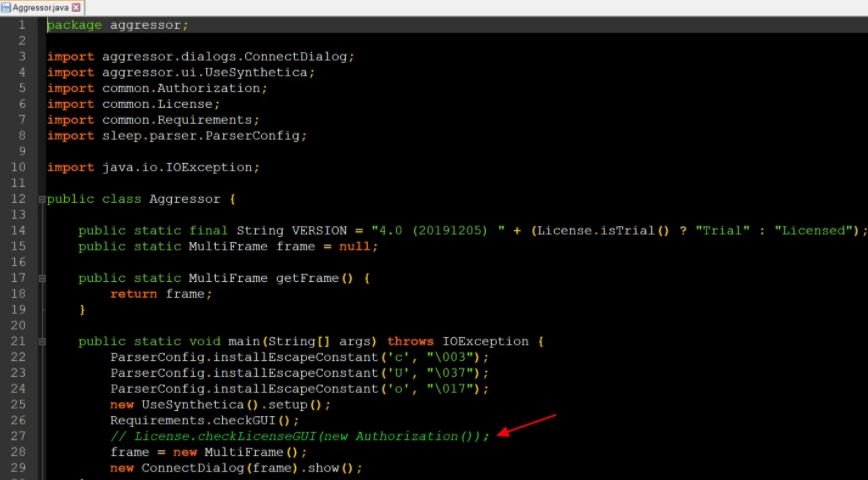

Como se puede ver en el código fuente a continuación, se ha comentado la verificación de licencia para Cobalt Strike, lo que esencialmente descifra el programa para cualquiera que decida compilarlo.

Vitali Kremez, un investigador que examinó el código fuente, cree que el código Java fue descompilado manualmente. Posteriormente la persona corrigió las dependencias y eliminó la verificación de la licencia para que pudiera compilarse. Desde su publicación, el repositorio se ha bifurcado 172 veces, por lo que ya es prácticamente imposible detener su propagación.

Si bien no se trata del código fuente original, esta filtración es suficiente motivo de preocupación para la comunidad de la ciberseguridad: “Este incidente podría tener consecuencias serias para todos los profesionales en sistemas y seguridad, pues elimina cualquier restricción para obtener esta herramienta, facilitando su acceso para los grupos cibercriminales”, agrega el investigador.

“La filtración de la herramienta ofensiva abre la puerta a la mejora adicional de las herramientas por parte de los agentes delictivos, como sucede con las muchas filtraciones de otras herramientas de malware”, concluyó Kremez. Diversos miembros de la comunidad de la ciberseguridad se han puesto en contacto con Cobalt Strike y su empresa matriz Help Systems para confirmar la autenticidad del código fuente, aunque la compañía no se ha pronunciado al respecto.