Cuatro meses después de que los investigadores de seguridad descubrieron un » Tetrade » de cuatro troyanos bancarios brasileños dirigidos a instituciones financieras en Brasil, América Latina y Europa, nuevos hallazgos muestran que los delincuentes detrás de la operación han ampliado sus tácticas para infectar dispositivos móviles con software espía.

Según el equipo de análisis e investigación global de Kaspersky (GReAT), el grupo de amenazas con sede en Brasil Guildma ha implementado » Ghimob » , un troyano bancario de Android dirigido a aplicaciones financieras de bancos, empresas de tecnología financiera, intercambios y criptomonedas en Brasil, Paraguay, Perú y Portugal. , Alemania, Angola y Mozambique.

«Ghimob es un espía de pleno derecho en su bolsillo: una vez que se completa la infección, el pirata informático puede acceder al dispositivo infectado de forma remota, completando la transacción fraudulenta con el teléfono inteligente de la víctima, para evitar la identificación de la máquina, las medidas de seguridad implementadas por las instituciones financieras y todo sus sistemas de comportamiento antifraude «, dijo la firma de ciberseguridad en un análisis del lunes.

Además de compartir la misma infraestructura que Guildma, Ghimob continúa el modus operandi de usar correos electrónicos de phishing como un mecanismo para distribuir el malware, atrayendo a los usuarios desprevenidos a hacer clic en URL maliciosas que descargan el instalador de APK de Ghimob.

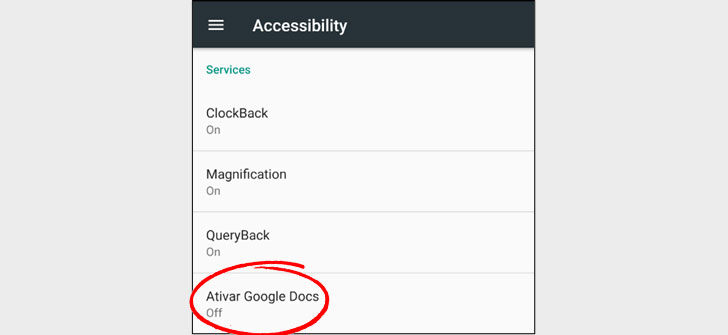

El troyano, una vez instalado en el dispositivo, funciona de manera muy similar a otros RAT móviles en el sentido de que enmascara su presencia al ocultar el ícono del cajón de la aplicación y abusa de las funciones de accesibilidad de Android para ganar persistencia, deshabilitar la desinstalación manual y permitir que el troyano bancario capture pulsaciones de teclas, manipula el contenido de la pantalla y proporciona un control remoto completo al atacante.

«Incluso si el usuario tiene un patrón de bloqueo de pantalla, Ghimob puede grabarlo y luego reproducirlo para desbloquear el dispositivo», dijeron los investigadores.

«Cuando el ciberdelincuente está listo para realizar la transacción, puede insertar una pantalla negra como una superposición o abrir algún sitio web en pantalla completa, de modo que mientras el usuario mira esa pantalla, el delincuente realiza la transacción en segundo plano utilizando la aplicación financiera ejecutándose en el teléfono inteligente de la víctima que el usuario ha abierto o en el que ha iniciado sesión «.

Además, Ghimob apunta a 153 aplicaciones móviles, 112 de las cuales son instituciones financieras con sede en Brasil, y las aplicaciones bancarias y de criptomonedas en Alemania, Portugal, Perú, Paraguay, Angola y Mozambique representan el resto.

«Ghimob es el primer troyano bancario móvil brasileño listo para expandirse y apuntar a instituciones financieras y sus clientes que viven en otros países», concluyeron los investigadores de Kaspersky. «El troyano está bien preparado para robar credenciales de bancos, fintechs, intercambios, intercambios de cifrado y tarjetas de crédito de instituciones financieras que operan en muchos países».