Oracle emitió una actualización de seguridad fuera de banda durante el fin de semana para abordar una vulnerabilidad crítica de ejecución remota de código (RCE) que afecta a múltiples versiones de Oracle WebLogic Server.

La vulnerabilidad de seguridad registrada como CVE-2020-14750 recibió una puntuación base de gravedad de 9,8 de Oracle, de una puntuación máxima de 10.

Oracle acredita a 20 organizaciones y personas en el aviso de seguridad por haber proporcionado información que permitió a la empresa abordar CVE-2020-14750.

RCE sin autorización.

Los atacantes no autenticados pueden explotar de forma remota esta falla de RCE sin autenticación en el componente de la consola del servidor a través de HTTP, sin interacción del usuario, como parte de ataques de baja complejidad para potencialmente apoderarse de los servidores específicos.

«Se puede explotar de forma remota sin autenticación, es decir, se puede explotar a través de una red sin la necesidad de un nombre de usuario y contraseña», explica el aviso de Oracle .

«Debido a la gravedad de esta vulnerabilidad y la publicación de código de explotación en varios sitios, Oracle recomienda encarecidamente que los clientes apliquen las actualizaciones proporcionadas por esta Alerta de seguridad lo antes posible».

Las versiones compatibles de Oracle WebLogic Server que se ven afectadas por CVE-2020-14750 incluyen 10.3.6.0.0, 12.1.3.0.0, 12.2.1.3.0, 12.2.1.4.0 y 14.1.1.0.0.

Eric Maurice, Director de Garantía de Seguridad de Oracle, también compartió un enlace a las instrucciones de refuerzo de WebLogic Server en una publicación de blog publicada el domingo en el que se anunciaba la actualización de seguridad fuera de banda.

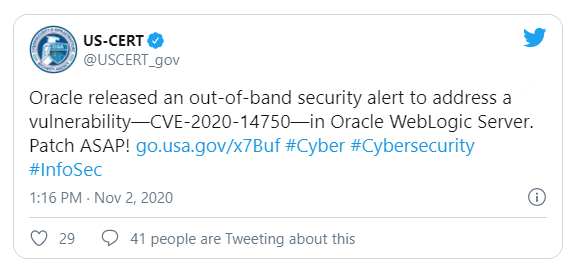

Hoy temprano, la Agencia de Seguridad de Infraestructura y Ciberseguridad (CISA) también instó a los usuarios y administradores a aplicar la actualización de seguridad para bloquear posibles ataques.

Relacionado con CVE-2020-14882 dirigido activamente.

Oracle también dice que la vulnerabilidad está relacionada con CVE-2020-14882, otra falla crítica del servidor WebLogic 9.8 de cada 10 que se abordó en la Actualización del parche crítico de octubre de 2020, hace dos semanas.

Como informó BleepingComputer el jueves, los actores de amenazas comenzaron a escanear en busca de instancias de Oracle WebLogic expuestas y vulnerables a los exploits CVE-2020-14882 una semana después de que fuera durante la Actualización de parches críticos de este mes, según el Instituto de Tecnología SANS.

Al igual que en el caso de CVE-2020-14750, las versiones vulnerables de Oracle WebLogic Server son 10.3.6.0.0, 12.1.3.0.0, 12.2.1.3.0, 12.2.1.4.0 y 14.1.1.0.

Aunque la compañía no proporcionó más detalles sobre la relación entre las dos vulnerabilidades, esta actualización de seguridad fuera de banda podría ser un resultado directo del hecho de que el viernes se descubrió una omisión para el parche CVE-2020-14882 .

BleepingComputer se comunicó con Oracle para obtener más detalles y confirmar que CVE-2020-14750 se emitió de hecho para abordar el bypass CVE-2020-14882 de la semana pasada, pero no recibió respuesta en el momento de la publicación.