Rastreada como CVE-2020-3566 y CVE-2020-3569 , Cisco hizo públicos los detalles de ambas vulnerabilidades de DoS no autenticadas de día cero a fines del mes pasado cuando la compañía descubrió que los piratas informáticos explotaban activamente el software Cisco IOS XR que está instalado en una variedad de dispositivos de Cisco. enrutadores de centro de datos y de nivel de operador.

Ambas vulnerabilidades DoS residían en la función del Protocolo de enrutamiento de multidifusión de vector de distancia (DVMRP) del software Cisco IOS XR y existían debido a la implementación incorrecta de la administración de colas para los paquetes del Protocolo de administración de grupos de Internet (IGMP) en los dispositivos afectados.

IGMP es un protocolo de comunicación que suelen utilizar los hosts y los enrutadores adyacentes para utilizar de manera eficiente los recursos para aplicaciones de multidifusión cuando se admite contenido de transmisión, como juegos y transmisión de video en línea.

«Estas vulnerabilidades afectan a cualquier dispositivo Cisco que esté ejecutando cualquier versión del software Cisco IOS XR si una interfaz activa está configurada bajo enrutamiento de multidifusión y está recibiendo tráfico DVMRP», dijo Cisco en un aviso .

«Un administrador puede determinar si el enrutamiento de multidifusión está habilitado en un dispositivo emitiendo el comando show igmp interface».

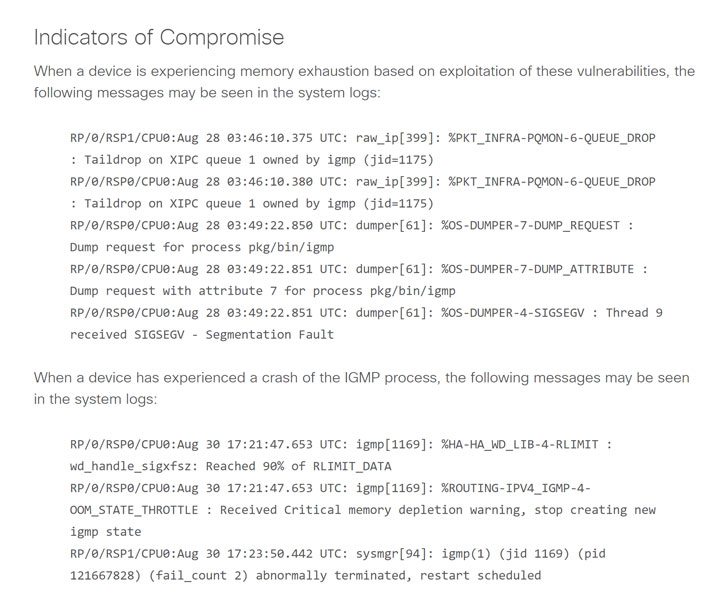

La explotación exitosa de estas vulnerabilidades podría permitir a los piratas informáticos remotos no autenticados enviar paquetes IGMP especialmente diseñados a los dispositivos afectados para bloquear inmediatamente el proceso IGMP o agotar la memoria del proceso y eventualmente colapsar.

El consumo de memoria puede resultar negativamente en la inestabilidad de otros procesos que se ejecutan en el dispositivo, incluidos los protocolos de enrutamiento para redes internas y externas.

Las vulnerabilidades afectan a todos los dispositivos Cisco que ejecutan cualquier versión del software Cisco IOS XR si una interfaz activa está configurada en enrutamiento de multidifusión y está recibiendo tráfico DVMRP.

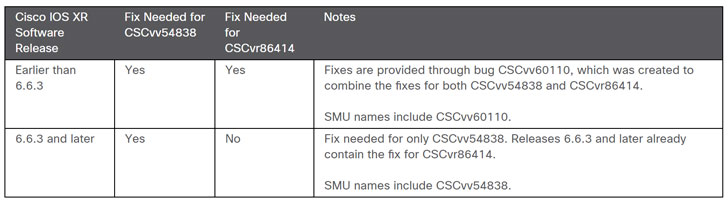

En el momento en que Cisco inicialmente hizo públicas estas vulnerabilidades, la compañía proporcionó algo de mitigación para resolver los problemas y bloquear los intentos de explotación activos, pero ahora finalmente lanzó actualizaciones de mantenimiento de software (SMU) para abordar las vulnerabilidades por completo.

«Aunque no existen soluciones para estas vulnerabilidades, existen múltiples mitigaciones disponibles para los clientes según sus necesidades», dijo la compañía.

«Al considerar las mitigaciones, debe entenderse que para el caso de agotamiento de la memoria, el limitador de velocidad y los métodos de control de acceso son efectivos. Para el caso de caída del proceso IGMP inmediato, solo el método de control de acceso es efectivo».

Se recomienda encarecidamente a los clientes de Cisco que se aseguren de que están ejecutando la última versión del software Cisco IOS XR anterior a 6.6.3 y la versión 6.6.3 del software Cisco IOS XR y posteriores.