Un equipo de investigadores de ciberseguridad reveló hoy detalles de una nueva vulnerabilidad de alto riesgo que afecta a miles de millones de dispositivos en todo el mundo, incluidos servidores y estaciones de trabajo, computadoras portátiles, computadoras de escritorio y sistemas IoT que ejecutan casi cualquier distribución de Linux o sistema de Windows.

Apodado ‘ BootHole ‘ y rastreado como CVE-2020-10713 , la vulnerabilidad reportada reside en el gestor de arranque GRUB2, que, si se explota, podría permitir a los atacantes eludir la función de arranque seguro y obtener acceso persistente y sigiloso de alto privilegio a los sistemas de destino.

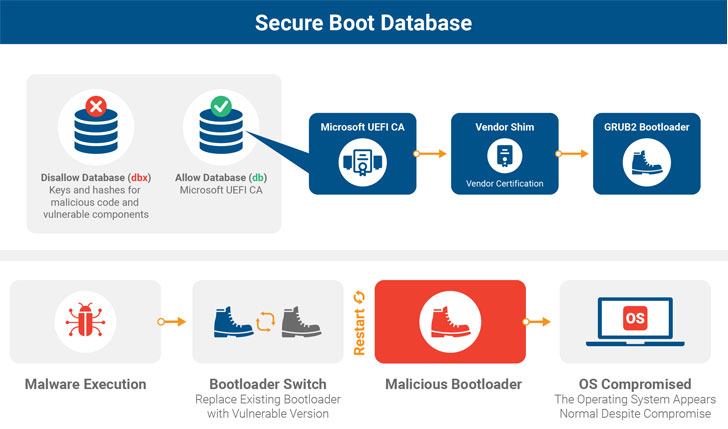

El Arranque seguro es una característica de seguridad de la Interfaz de firmware extensible unificada (UEFI) que utiliza un cargador de arranque para cargar componentes críticos, periféricos y el sistema operativo al tiempo que garantiza que solo se ejecute un código firmado criptográficamente durante el proceso de arranque.

«Uno de los objetivos de diseño explícitos de Secure Boot es evitar que el código no autorizado, incluso ejecutando con privilegios de administrador, obtenga privilegios adicionales y persistencia previa al SO deshabilitando Secure Boot o modificando la cadena de arranque», explica el informe.

Vulnerabilidad del cargador de arranque GRUB2

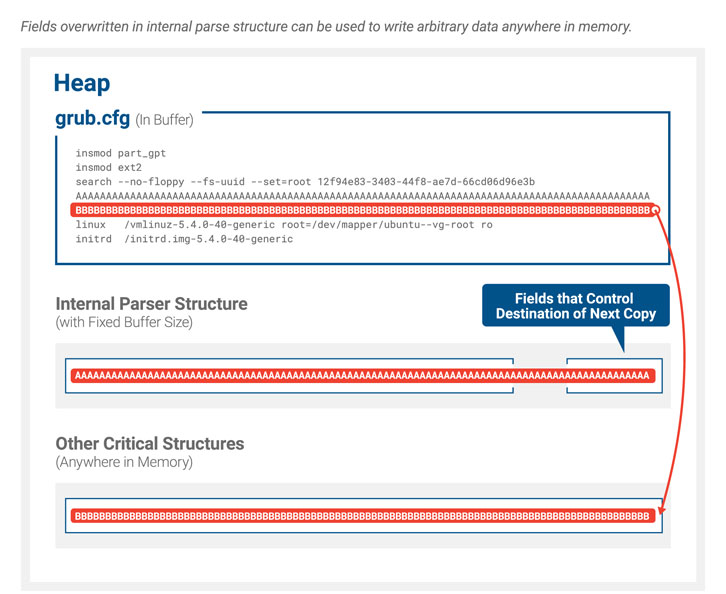

Descubierto por investigadores de Eclypsium, BootHole es una vulnerabilidad de desbordamiento de búfer que afecta a todas las versiones de GRUB2 y existe en la forma en que analiza el contenido del archivo de configuración, que generalmente no está firmado como otros archivos y ejecutables, lo que brinda a los atacantes la oportunidad de romper el raíz de hardware del mecanismo de confianza.

Para tener en cuenta, el archivo grub.cfg se encuentra en la partición del sistema EFI y, por lo tanto, para modificar el archivo, un atacante aún necesita un punto de apoyo inicial en el sistema de destino con privilegios de administrador que eventualmente le proporcionarán al atacante una escalada adicional de privilegio y persistencia en el dispositivo.

Aunque GRUB2 es el gestor de arranque estándar utilizado por la mayoría de los sistemas Linux, también es compatible con otros sistemas operativos, núcleos e hipervisores como XEN.

«El desbordamiento del búfer permite al atacante obtener una ejecución de código arbitrario dentro del entorno de ejecución UEFI, que podría usarse para ejecutar malware, alterar el proceso de arranque, parchear directamente el núcleo del sistema operativo o ejecutar cualquier otra cantidad de acciones maliciosas», dijeron los investigadores.

Por lo tanto, para explotar la falla de BootHole en los sistemas Windows, los atacantes pueden reemplazar los cargadores de arranque predeterminados instalados en sistemas Windows con una versión vulnerable de GRUB2 para instalar el malware rootkit.

«El problema también se extiende a cualquier dispositivo de Windows que use el Arranque seguro con la Autoridad de certificación UEFI de terceros de Microsoft», dice el informe.

Según el informe detallado que los investigadores compartieron con The Hacker News, esta vulnerabilidad puede tener consecuencias importantes, y eso se debe principalmente a que el ataque permite a los piratas informáticos ejecutar código malicioso incluso antes de que se inicie el sistema operativo, lo que dificulta que el software de seguridad detecte la presencia de malware o eliminarlo

Además de esto, el investigador también agregó que «el entorno de ejecución de UEFI no tiene la asignación aleatoria del diseño del espacio de direcciones (ASLR) o la prevención de ejecución de datos (DEP / NX) u otras tecnologías de mitigación de exploits que normalmente se encuentran en los sistemas operativos modernos, por lo que crear exploits para este tipo de vulnerabilidad es significativamente más fácil «.

Solo instalar actualizaciones y parches no resolvería el problema

Los expertos de Eclypsium ya se han puesto en contacto con entidades relacionadas de la industria, incluidos proveedores de sistemas operativos y fabricantes de computadoras, para ayudarlos a solucionar el problema.

Sin embargo, no parece ser una tarea fácil solucionar el problema por completo.

Simplemente instalar parches con el gestor de arranque GRUB2 actualizado no resolvería el problema, porque los atacantes aún pueden reemplazar el gestor de arranque existente del dispositivo con la versión vulnerable.

Según Eclypsium, incluso «la mitigación requerirá que se firmen y se implementen nuevos gestores de arranque, y los gestores de arranque vulnerables deberían ser revocados para evitar que los adversarios utilicen versiones más antiguas y vulnerables en un ataque».

Por lo tanto, los proveedores afectados necesitarían primero lanzar las nuevas versiones de sus calzas de cargador de arranque para ser firmadas por la UEFI CA de terceros de Microsoft.

Finalmente, la lista de revocación UEFI (dbx) también debe actualizarse en el firmware de cada sistema afectado para evitar ejecutar este código vulnerable durante el arranque.

Es probable que este proceso de mitigación de múltiples etapas lleve años para que las organizaciones completen los parches.

«Sin embargo, la implementación completa de este proceso de revocación probablemente será muy lenta. Las actualizaciones relacionadas con UEFI han tenido un historial de inutilización de dispositivos, y los proveedores deberán ser muy cautelosos. Si la lista de revocación (dbx) se actualiza antes de un Linux dado el gestor de arranque y la cuña se actualizan, luego el sistema operativo no se cargará «, advirtieron los investigadores.

En un aviso lanzado hoy, Microsoft reconoció el problema e informó que «está trabajando para completar la validación y las pruebas de compatibilidad de una actualización de Windows requerida que aborde esta vulnerabilidad».

Además de Microsoft, muchas distribuciones populares de Linux también han publicado avisos relacionados que explican la falla, las posibles mitigaciones y la línea de tiempo en los próximos parches de seguridad.

Aquí hay una lista de todos los avisos:

- Red Hat (Fedora y RHEL)

- Canonical (Ubuntu)

- SuSE (SLES y OpenSUSE)

- Debian

- VMware

- Microsoft

- HP

También recomendó a los usuarios aplicar parches de seguridad tan pronto como se implementen en las próximas semanas.