El anonimato es siempre una gran preocupación para los hackers o para hacer una caja negra en alguna organización. Todos estamos familiarizados con el navegador TOR, que se utiliza para navegar por Internet de forma anónima. Hoy hablaremos de 2 herramientas que le ayudarán a hacer que su máquina Kali sea anónima en Internet, con algunas excepciones a los riesgos de seguridad de Nombre de host y Dirección MAC.

Según el experto en hacking ético del Instituto Internacional de Seguridad Cibernética (IICS), existen muchas formas de evitar conexiones accidentales y fugas de DNS. En este tutorial, hablaremos sobre dos herramientas, una es Kalitorify y Nipe por separado.

INTRODUCCIÓN A KALITORIFY

Kalitorify es una herramienta que utiliza iptables para establecer un proxy transparente a través de la red TOR. Este kalitorify envía todo su tráfico saliente a través de la red TOR. Volviendo a algunos conceptos básicos:

¿Qué es tor?

TOR (el enrutador ONION). Utilizamos esta red para protegernos del mundo exterior y estar seguros en Internet mediante el uso de esta red TOR. Podemos usar este navegador en nuestras computadoras y teléfonos móviles.

¿Qué es el proxy transparente?

Se coloca un proxy transparente entre los usuarios e internet. Este proxy no modifica la solicitud, la respuesta de los usuarios y la envía a un servidor web sin que el usuario lo sepa. Un proxy transparente también se denomina proxy en línea, proxy interceptor o servidor proxy forzado. También tenemos un proxy no transparente, que modifica las solicitudes y respuestas de los usuarios.

ENTORNO DE KALITORIFY

- SO: Kali Linux 2019.3 64 bit

- Versión de Kernel: 5.2.0

PASOS PARA LA INSTALACIÓN

- Utilice el comando sudo apt update

- Luego, use el comando sudo apt install tor -y. Para instalar el navegador tor en nuestro sistema operativo

- Use este comando para clonar: git clone https://github.com/brainfucksec/kalitorify

| 1 2 3 4 5 6 7 8 | root@kali:/home/iicybersecurity# git clone https://github.com/brainfucksec/kalitorifyCloning into 'kalitorify'...remote: Enumerating objects: 35, done.remote: Counting objects: 100% (35/35), done.remote: Compressing objects: 100% (24/24), done.remote: Total 496 (delta 17), reused 25 (delta 11), pack-reused 461Receiving objects: 100% (496/496), 184.44 KiB | 464.00 KiB/s, done.Resolving deltas: 100% (264/264), done. |

- Ahora, use el comando cd para ingresar al directorio kalitorify

- cd /kalitorify

| 1 2 | root@kali:/home/iicybersecurity#cd kalitorify/root@kali:/home/iicybersecurity/kalitorify# |

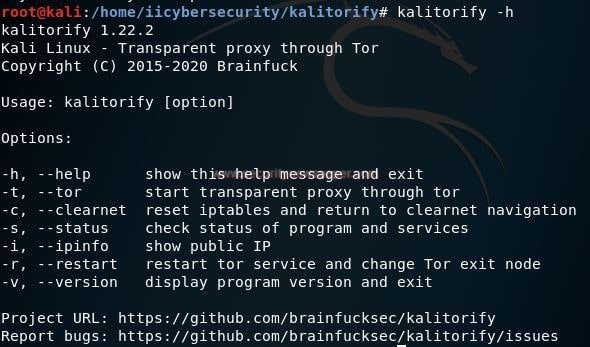

- Luego, use el comando kalitorify -h, para encontrar las opciones de ayuda

- Ahora, use el comando kalitorify -v, para verificar la versión de la herramienta kalitorify

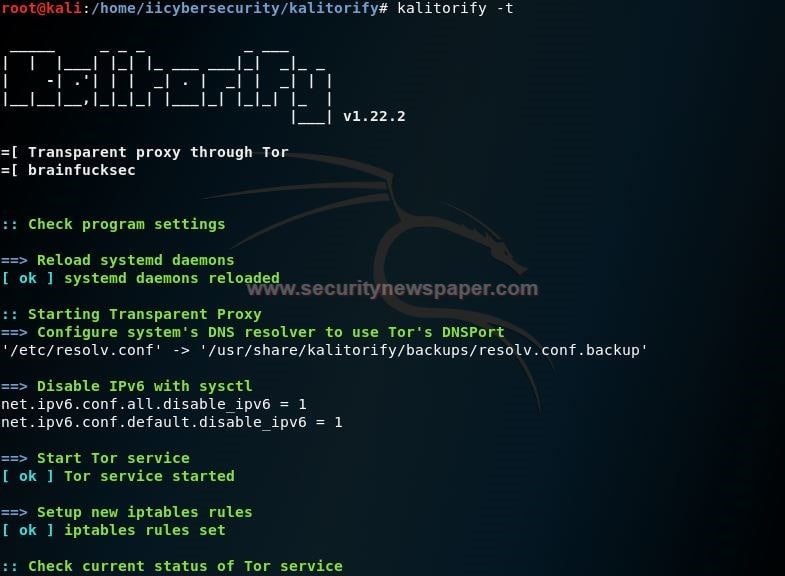

- Luego, use el comando kalitorify –t Para iniciar proxy transparente a través de la red TOR

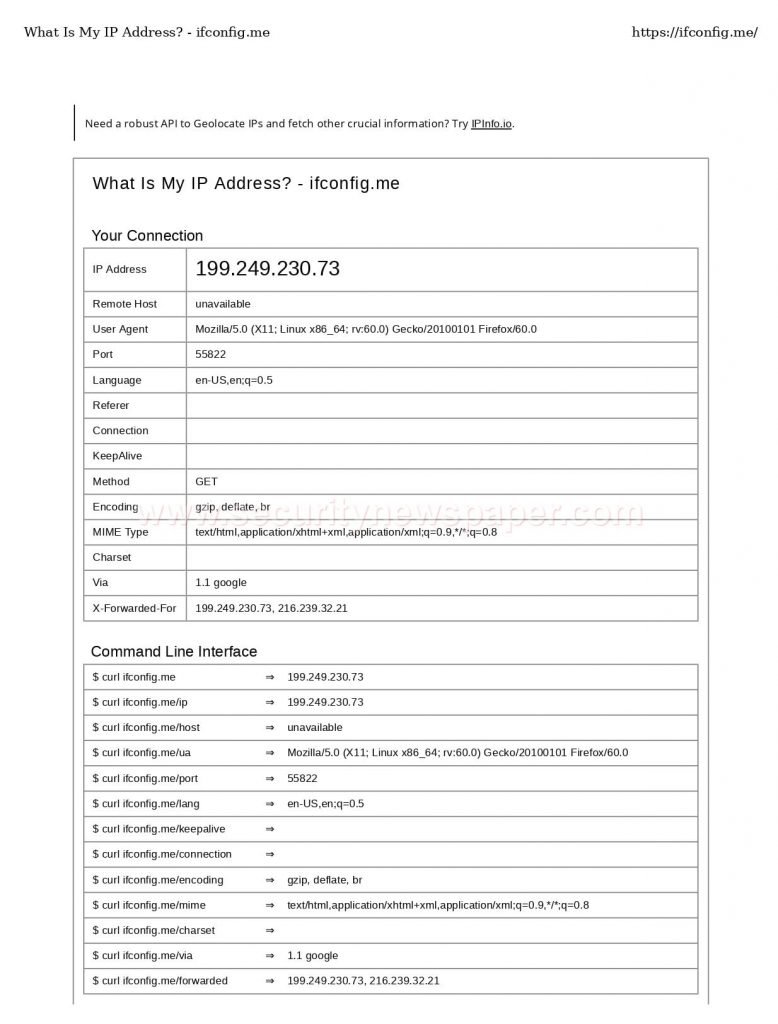

- A continuación, escriba ifconfig.me en nuestro navegador. Mostrará detalles sobre su navegador y su IP pública

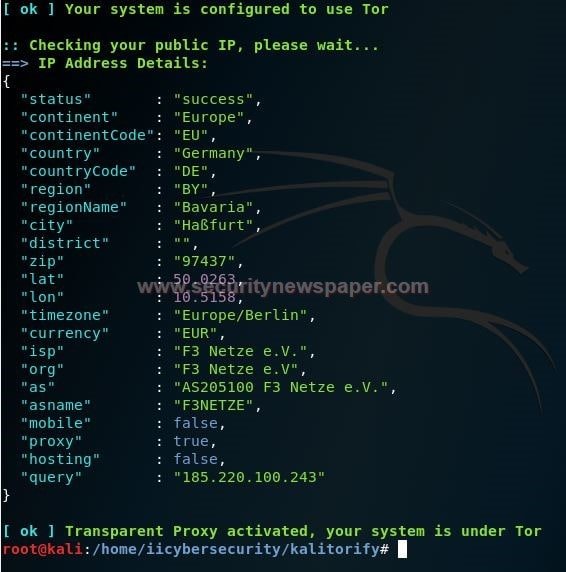

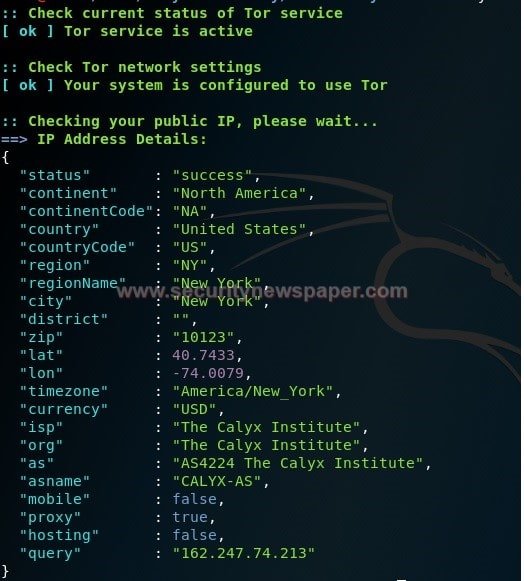

- Use el comando kalitorify -s para verificar el estado de la conexión de red TOR y los detalles de su nodo de salida. Por cada 5-10 minutos, cambiará su dirección IP y el país de salida del nodo TOR

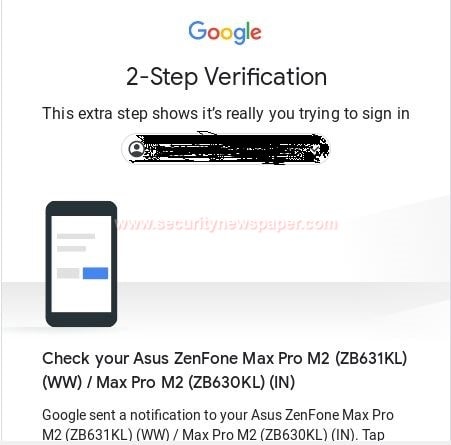

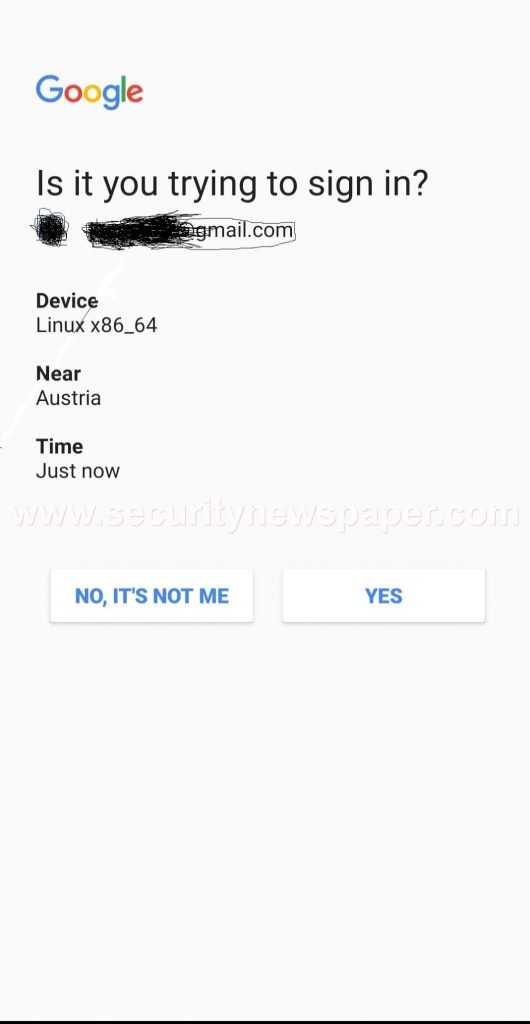

- Ahora, intentemos iniciar sesión en su cuenta de Gmail. Como sabemos, cuando intentamos iniciar sesión en cualquier cuenta de Gmail, que tiene la seguridad verificada para la autenticación de dos pasos

- Recibiremos la pantalla de pasos de autenticación de 2 pasos

- En su bandeja de entrada de correo de Gmail, recibirá una alerta o, si tiene un dispositivo móvil Android con ese correo electrónico configurado, recibirá una alerta de que alguien está intentando iniciar sesión desde Austria (que es el nodo de salida TOR) como se muestra a continuación:

- Ahora, revisemos el teléfono móvil

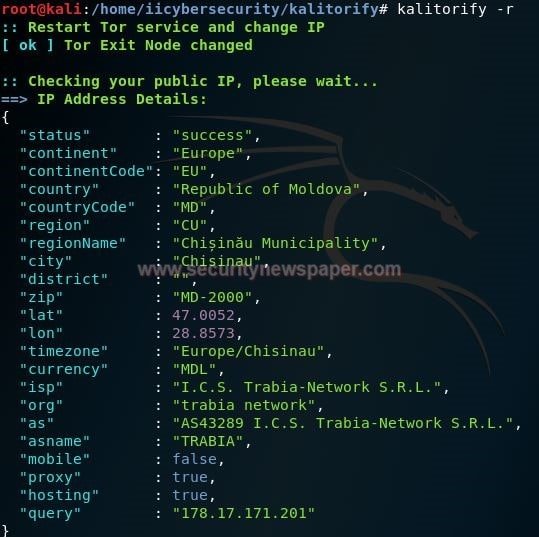

- Ahora, use el comando kalitorify -r para reiniciar los servicios TOR y cambia el nodo de salida

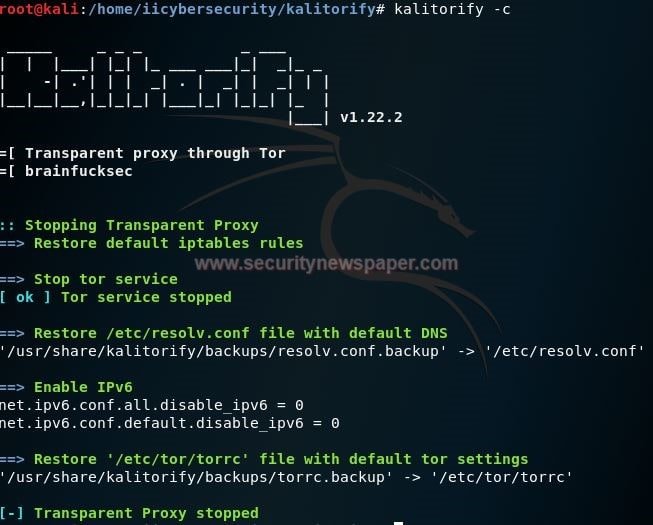

- Luego, use el comando kalitorify -c, para detener el proxy transparente a través de TOR

INTRODUCCIÓN A NIPE

Nipe es una herramienta desarrollada para las personas que desean trabajar de forma anónima. Al usar esta herramienta, podemos ocultar nuestros detalles y nuestra máquina Kali se conectará a la red TOR.

ENTORNO DE NIPE

- SO: Kali Linux 2019.3 64 bit

- Versión de Kernel: 5.2.0

PASOS DE INSTALACIÓN DE NIPE

Visitar fuente a continuación para seguir leyendo…

Fuente y redacción: noticiasseguridad.com