Durante la semana pasada, el equipo de seguridad de aplicaciones de la firma de soluciones de ciberseguridad Sophos recibió un reporte sobre una implementación de XG Firewall que presentaba un valor sospechoso visible en la interfaz de administración. Después de realizar una investigación, la compañía determinó que este era un ataque contra sus unidades físicas y virtuales de firewall.

Al parecer, el ataque afectó a los sistemas configurados con la interfaz de administración y el portal del usuario expuesto en la zona WAN. Además, las implementaciones de firewall con configuración manual manualmente también se ven afectadas.

Respecto a la variante de ataque empleada por los actores de amenazas, los expertos en seguridad de aplicaciones mencionan que fue explotada una vulnerabilidad de inyección SQL de forma previa a la autenticación para obtener acceso a los firewall expuestos. Los datos robados de cualquier firewall afectado incluyen los nombres de usuario locales y contraseñas hash de cualquier cuenta de usuario local. Esto incluye administradores de dispositivos locales, cuentas de portal de usuario y cuentas utilizadas para acceso remoto.

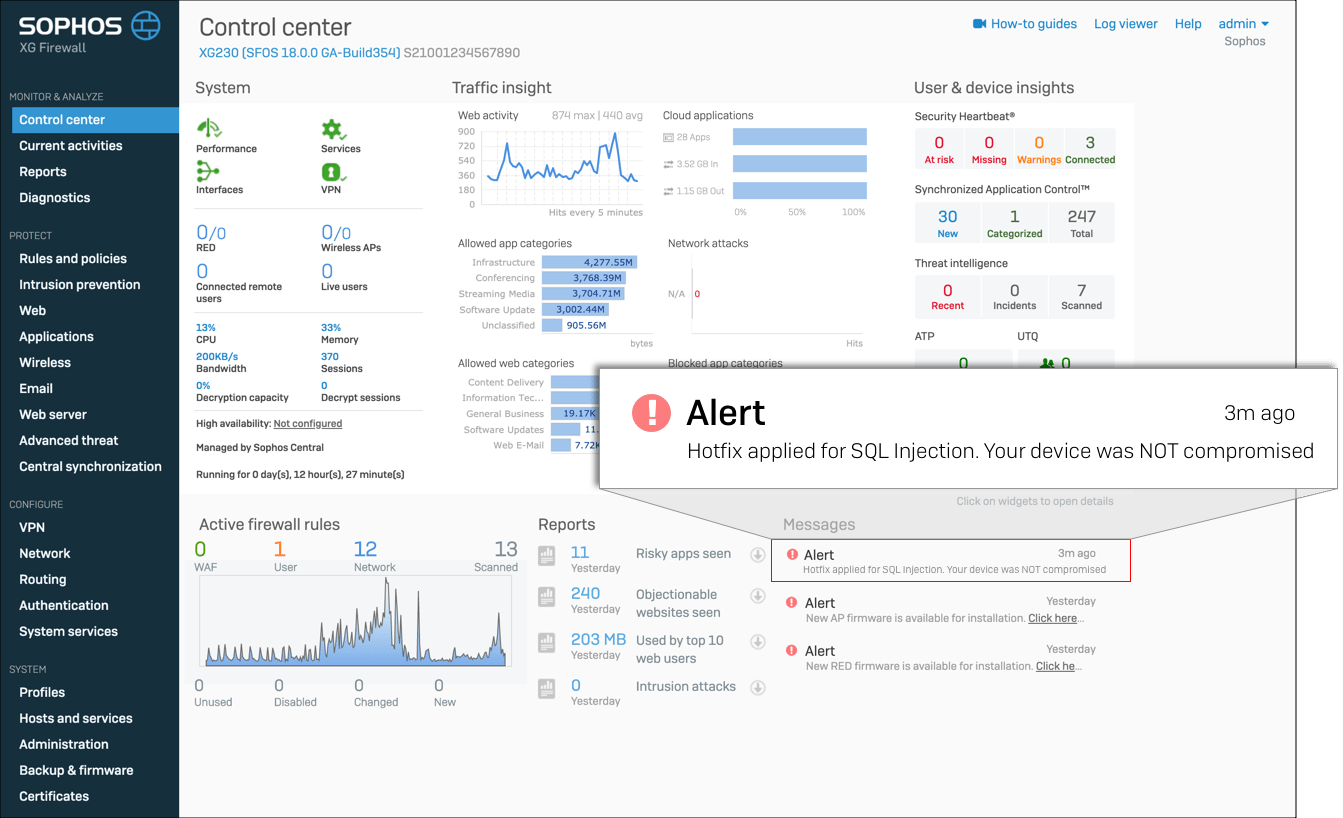

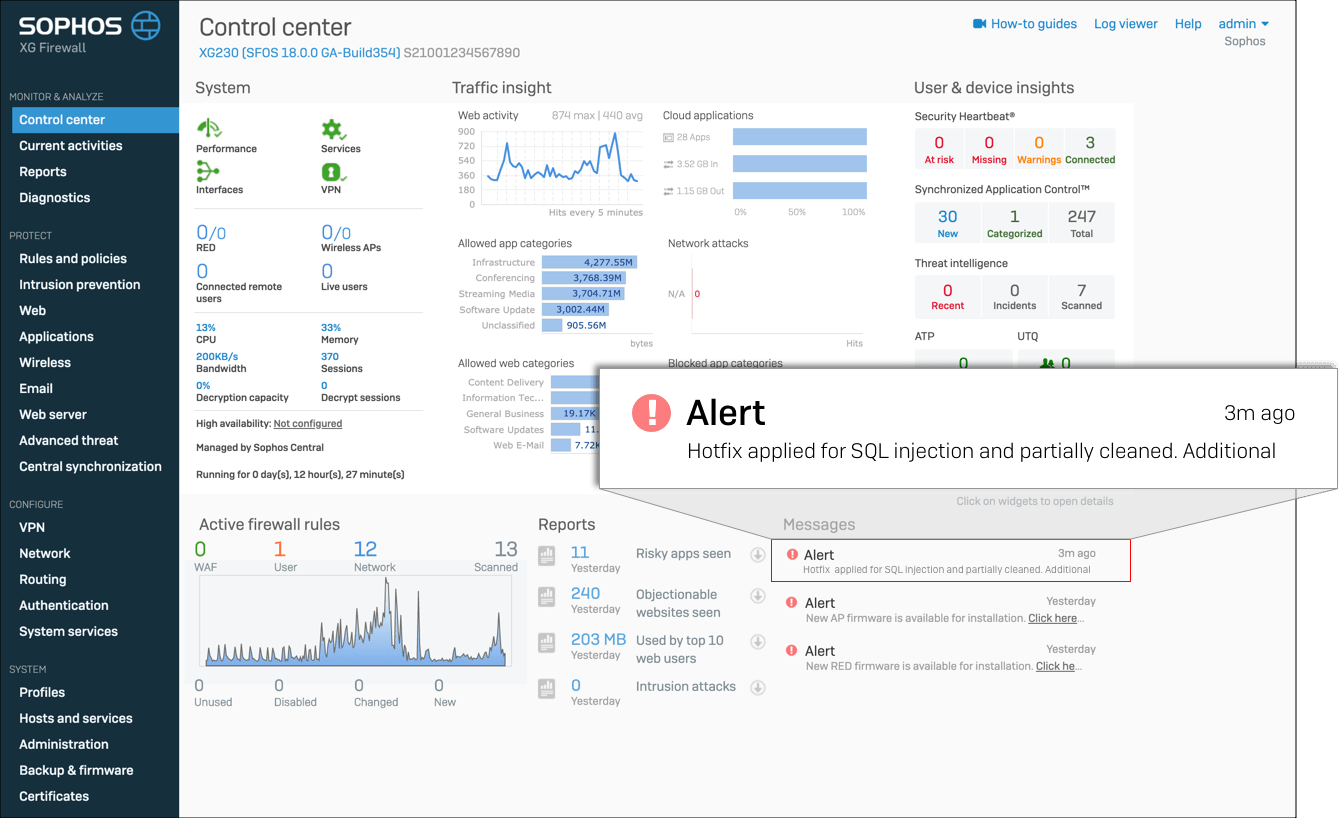

En respuesta al incidente, Sophos comenzó una investigación inmediata tratando de recuperar y analizar cualquier dato relacionado con el ataque e implementando una mitigación temporal en todas las versiones de firewall afectadas. Esta medida eliminó la vulnerabilidad SQL, limitando el alcance del ataque. Además, los expertos en seguridad de aplicaciones de Sophos emitieron un mensaje para que los administradores de sistemas identifiquen si su implementación se ha visto comprometida.

ESCENARIO 1: IMPLEMENTACIÓN LIBRE DE COMPROMISO

ESCENARIO 2: IMPLEMENTACIÓN COMPROMETIDA

Los administradores de implementaciones de XG Firewall libres de ataque no requieren realizar acciones adicionales. Por otra parte, los administradores de dispositivos atacados que han recibido las actualizaciones de emergencia deben realizar los siguientes pasos para completar la corrección de este inconveniente:

- Restablecer todas las cuentas de administrador del dispositivo

- Reiniciar los dispositivos afectados

- Restablecer contraseñas para todas las cuentas de usuarios locales

- Aunque las contraseñas cuentan con cifrado, se recomienda restablecerlas para cualquier cuenta donde las credenciales de XG Firewall pudieran haberse reutilizado

Hasta el momento se desconoce la existencia de algún ataque adicional, no obstante, se recomienda implementar los pasos de mitigación a la brevedad.

Para mayores informes sobre vulnerabilidades, exploits, variantes de malware y riesgos de seguridad informática puede ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS), al igual que a las plataformas oficiales de las compañías tecnológicas.

Fuente y redacción: noticiasseguridad.com