¿QUÉ ES WINDOWS POWERSHELL?

PowerShell es un shell de línea de comandos y lenguaje de scripting integrado en .Net framework. Todos los administradores de sistemas de Windows, Mac y Linux (pwsh) usan PowerShell, que les permite acceder a los almacenes de datos mediante un cmdlet.

¿QUÉ ES CMDLET?

El cmdlet se usa para realizar operaciones en PowerShell (como Obtener, Agregar, Establecer, Actualizar). En PowerShell, hay 200 cmdlets.

¿QUÉ ES REDRABBIT?

RedRabbit es una herramienta utilizada para recolectar información, puede ser empleada por #RedTeam para el hacking ético. RedRabbit cuenta con múltiples opciones (Reconocimiento rápido, Subred de escaneo, Registrador del portapapeles, Escáner de red, Resolver DNS, Brute Force ZIP, Brute WinRM, Prueba de conexión de extracción y mostrar reglas locales de rechazo de firewall).

INSTALACIÓN DE REDRABBIT

- Descargue directamente el zip de RedRabbit en su máquina Windows y extraiga el archivo

- Use este enlace para descargar RedRabbit:

https://github.com/securethelogs/RedRabbit/archive/master.zip

- Cuando ejecutemos la herramienta por primera vez, recibiremos un mensaje de error que menciona que “la política de ejecución está restringida”

- Para resolver este problema, abra Windows PowerShell como administrador y ejecute el comando Set-ExecutionPolicy -ExecutionPolicy RemoteSigned -Scope LocalMachine

- Ahora seleccione la opción [A] Sí a todo

- Cambiar el directorio usando el comando cd RedRabbit-master

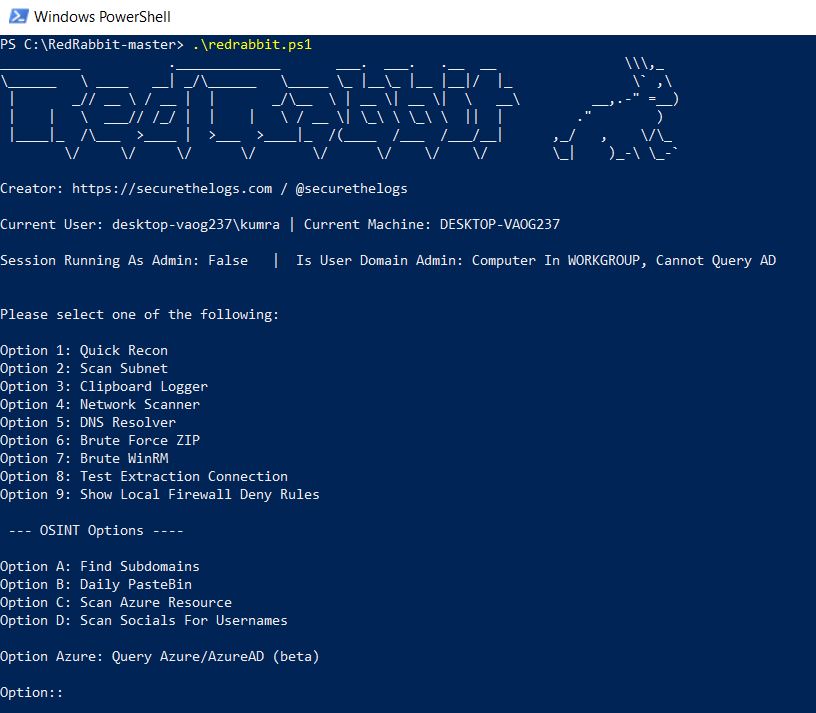

- Ahora ejecute la herramienta .\Redrabbit.ps1

EJECUTAR REDRABBIT

- En RedRabbit podemos ver diferentes tipos de opciones. Mostraremos algunas de ellas a continuación

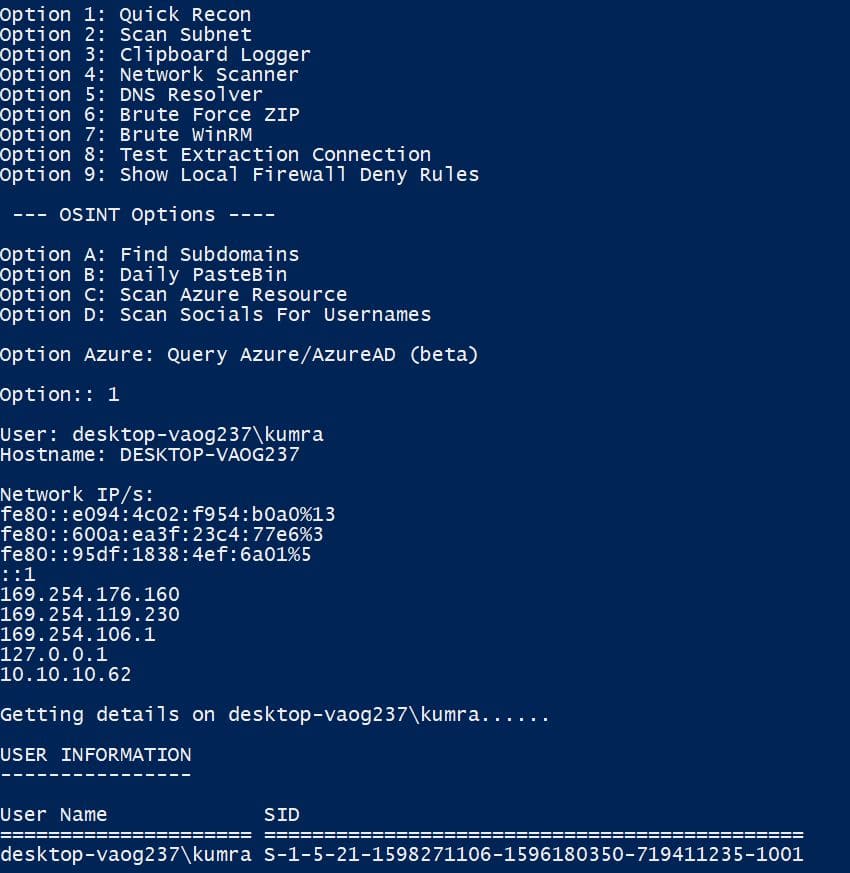

RECONOCIMIENTO RÁPIDO

Quick Recon mostrará detalles completos sobre su sistema, como nombre de usuario/host, detalles de red, información de usuario, información de privilegios, información de administrador local y miembros, información de usuario local, información del programa (archivos), prueba de acceso a Internet e información completa de firewall.

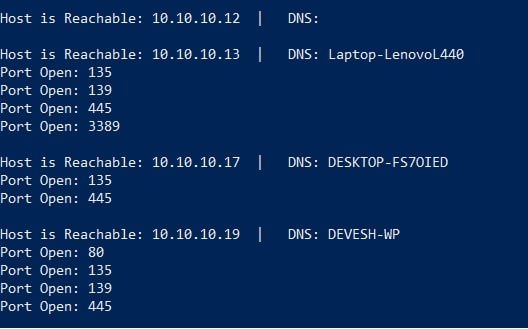

ESCANEAR SUBRED

Esta herramienta escanea todas las IP que están conectadas a la red de área local (LAN) y muestra los puertos abiertos de todas y cada una de las IP.

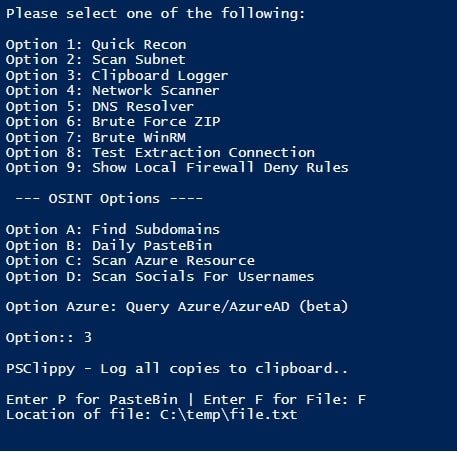

REGISTRO DEL PORTAPAPELES

Esta es una opción muy importante y el concepto detrás de esto también puede ser utilizado por desarrolladores de malware para copiar el contenido del portapapeles, incluyendo contraseñas, números de tarjeta de crédito, CVV y otros detalles del usuario objetivo. Esta herramienta extrae la información que se copia al portapapeles. Veamos los pasos de ejecución:

- Seleccione la opción 3, le pedirá que elija la opción P (Pastebin) o F (Archivo). Ingrese la letra “F”

- Ahora, le pide que ingrese la ubicación del archivo. Aquí creamos una carpeta llamada temp en C: Drive y creamos un archivo de texto llamado file.txt. La ruta completa del archivo es C:\temp\file.txt

- Ingrese C:\temp\file.txt en la ubicación de la ruta del archivo.

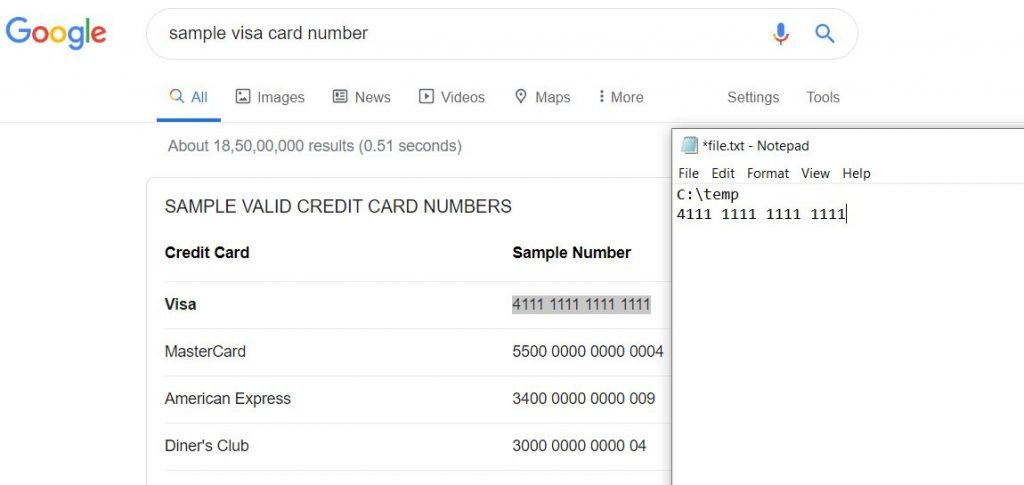

- Ahora vaya a Google y busque números de tarjeta de crédito de muestra, tomaremos un número de tarjeta de crédito de muestra y lo copiaremos usando Crtl+C y verificaremos si hemos capturado el contenido del portapapeles en un archivo o no.

- Después de copiar el número de tarjeta de crédito. Abra la carpeta C:\temp\file.txt y tendrá todos los datos del portapapeles

- Ahora vamos a abrir el archivo “file.txt”. Para verificar si la información se captura o no como se muestra a continuación:

- Podemos ver la información que hemos capturado

- Es una herramienta muy peligrosa, porque si esta herramienta está instalada en suin sistema objetivo, el atacante puede capturar fácilmente todos los detalles del portapapeles

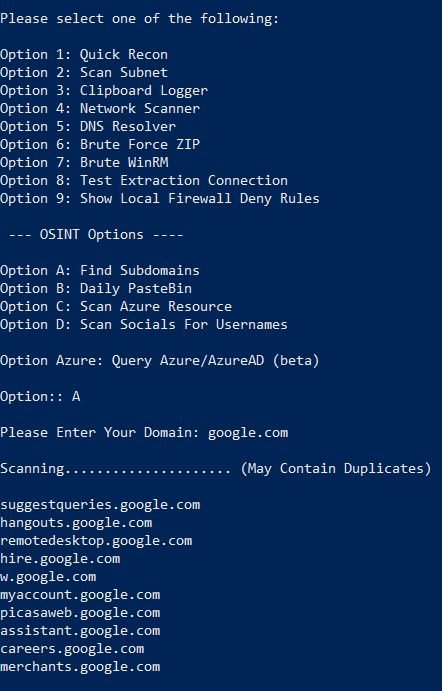

OSINT (INVESTIGACIÓN DE CÓDIGO ABIERTO)

- Seleccione la opción “A”. Esto capturará todos los subdominios del dominio de destino

CONCLUSIÓN

Podemos usar esta herramienta durante las primeras etapas de las pruebas de penetración y de esta forma capturar información detallada sobre el objetivo.

Fuente: noticiasseguridad.com