La nueva investigación, publicada por Palo Alto Networks y compartida con The Hacker News, confirmó que «los actores de amenazas que se benefician del delito cibernético irán en cualquier medida, incluyendo atacar organizaciones que están en primera línea y responder a la pandemia a diario «.

Si bien la empresa de seguridad no nombró a las últimas víctimas, dijo que una organización de atención médica del gobierno canadiense y una universidad canadiense de investigación médica sufrieron ataques de ransomware, ya que los grupos criminales buscan explotar la crisis para obtener ganancias financieras.

Los ataques se detectaron entre el 24 y el 26 de marzo y se iniciaron como parte de las campañas de phishing con temática de coronavirus que se han generalizado en los últimos meses.

La revelación de Palo Alto Networks se produce cuando el Departamento de Salud y Servicios Humanos de los EE. UU. ( HHS ), la firma de biotecnología 10x Genomics , el Hospital Universitario de Brno en la República Checa y Hammersmith Medicines Research han sido golpeados por ataques cibernéticos en las últimas semanas.

Entrega de ransomware mediante la explotación de CVE-2012-0158

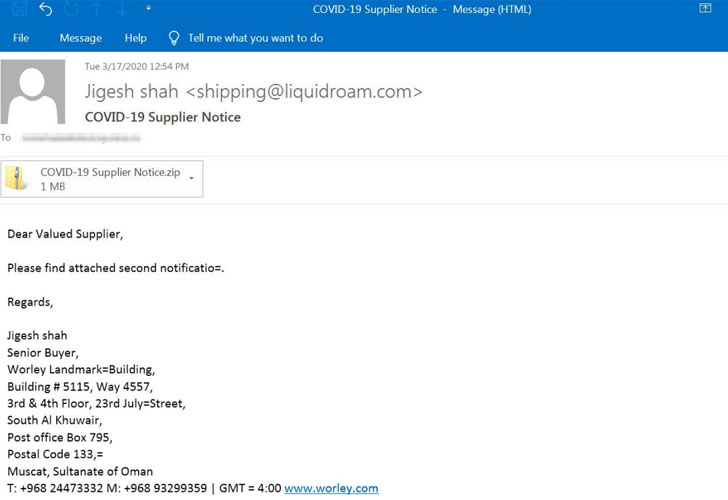

Según los investigadores, la campaña comenzó con correos electrónicos maliciosos enviados desde una dirección falsificada que imitaba a la Organización Mundial de la Salud (noreply @ who [.] Int) que se enviaron a varias personas asociadas con la organización de atención médica que participa activamente en COVID-19 esfuerzos de respuesta.

Los señuelos de correo electrónico contenían un documento de formato de texto enriquecido (RTF) llamado » 20200323-sitrep-63-covid-19.doc «, que, cuando se abrió, intentó entregar el ransomware EDA2 explotando una vulnerabilidad conocida de desbordamiento del búfer ( CVE-2012-0158) ) en los controles ActiveX ListView / TreeView de Microsoft en la biblioteca MSCOMCTL.OCX.

«Es interesante observar que, aunque el nombre del archivo hace referencia claramente a una fecha específica (23 de marzo de 2020), el nombre del archivo no se actualizó en el transcurso de la campaña para reflejar las fechas actuales», anotaron los investigadores de Palo Alto Networks.

«También es interesante que los autores de malware no intentaron hacer que sus señuelos parecieran legítimos de ninguna manera; está claro desde la primera página del documento que algo anda mal».

Tras la ejecución, el binario del ransomware contacta al servidor de comando y control (C2) para descargar una imagen que sirve como notificación de infección del ransomware principal en el dispositivo de la víctima, y luego transmite los detalles del host para crear una clave personalizada para cifrar los archivos en el escritorio del sistema con una extensión «.locked20».

Además de recibir la clave, el host infectado utiliza una solicitud HTTP Post para enviar la clave de descifrado, cifrada mediante AES, al servidor C2.

Palo Alto Networks se aseguró de que la cepa del ransomware era EDA2 basada en la estructura de código del binario y los comportamientos basados en el host y en la red del ransomware. EDA2 y Hidden Tear se consideran uno de los primeros ransomware de código abierto que se creó con fines educativos, pero que desde entonces ha sido abusado por piratas informáticos para perseguir sus propios intereses.

Un pico en los incidentes de ransomware

Los ataques de ransomware son consecuencia de un aumento en otros ataques cibernéticos relacionados con la pandemia. Incluyeron una serie de correos electrónicos de phishing que intentan usar la crisis para persuadir a las personas de que hagan clic en enlaces que descargan malware o ransomware en sus computadoras.

Además, el Informe de phishing de marca de Check Point Research para el primer trimestre de 2020 observó un salto en el phishing móvil debido a que las personas pasan más tiempo en sus teléfonos para obtener información relacionada con el brote y para el trabajo. Se descubrió que los atacantes imitaban servicios populares como Netflix, Airbnb y Chase Bank para robar credenciales de inicio de sesión.

Con hospitales con limitaciones de tiempo y presión debido a la pandemia en curso, los piratas informáticos cuentan con las organizaciones para pagar rescates para recuperar el acceso a los sistemas críticos y evitar la interrupción de la atención al paciente.

Un informe publicado por RisKIQla semana pasada descubrió que los ataques de ransomware en instalaciones médicas aumentaron un 35% entre 2016 y 2019, con una demanda de rescate promedio de $ 59,000 en 127 incidentes. La firma de ciberseguridad declaró que los piratas informáticos también favorecieron a los pequeños hospitales y centros de salud por razones que van desde el apoyo de seguridad magra a una mayor probabilidad de prestar atención a las demandas de rescate.

El aumento en los ataques de ransomware contra el sector médico ha llevado a Interpol a emitir una advertencia sobre la amenaza a los países miembros.

«Los ciberdelincuentes están usando ransomware para mantener a los hospitales y servicios médicos como rehenes digitales, evitando que accedan a archivos y sistemas vitales hasta que se pague un rescate», dijo la agencia.

Para proteger los sistemas de tales ataques, Interpol advirtió a las organizaciones que vigilen los intentos de phishing, cifren datos confidenciales y realicen copias de seguridad periódicas de los datos, además de almacenarlos fuera de línea o en una red diferente para frustrar a los cibercriminales.

Fuente: thehackernews.com