Los cibercriminales no se detendrán ante nada para explotar cada oportunidad de aprovecharse de los usuarios de Internet.

Incluso la propagación desastrosa de SARS-COV-II (el virus), que causa COVID-19 (la enfermedad), se está convirtiendo en una oportunidad para que ellos también propaguen malware o inicien ataques cibernéticos.

Motivo La seguridad cibernética lanzó recientemente un informe de análisis de amenazas que detalla un nuevo ataque que aprovecha el creciente deseo de los usuarios de Internet de obtener información sobre el nuevo coronavirus que está causando estragos en todo el mundo.

El ataque de malware apunta específicamente a aquellos que buscan presentaciones cartográficas de la propagación de COVID-19 en Internet, y los engaña para que descarguen y ejecuten una aplicación maliciosa que, en su interfaz, muestra un mapa cargado desde un archivo legítimo fuente en línea pero en el fondo compromete la computadora.

Nueva amenaza con un antiguo componente de malware

La última amenaza, diseñada para robar información de víctimas involuntarias, fue descubierta por primera vez por MalwareHunterTeam la semana pasada y ahora ha sido analizada por Shai Alfasi, investigadora de seguridad cibernética en Reason Labs.

Se trata de un malware identificado como AZORult, un software malicioso que roba información descubierto en 2016. El malware AZORult recopila información almacenada en navegadores web, particularmente cookies, historiales de navegación, ID de usuario, contraseñas e incluso claves de criptomonedas.

Con estos datos extraídos de los navegadores, los ciberdelincuentes pueden robar números de tarjetas de crédito, credenciales de inicio de sesión y otra información confidencial.

Según los informes, AZORult se discute en foros subterráneos rusos como una herramienta para recopilar datos confidenciales de las computadoras. Viene con una variante que es capaz de generar una cuenta de administrador oculta en las computadoras infectadas para permitir conexiones a través del protocolo de escritorio remoto (RDP).

Análisis de muestra

Alfasi proporciona detalles técnicos sobre el estudio del malware , que está incrustado en el archivo, generalmente denominado Corona-virus-Map.com.exe . Es un pequeño archivo Win32 EXE con un tamaño de carga útil de solo alrededor de 3,26 MB.

Al hacer doble clic en el archivo, se abre una ventana que muestra diversa información sobre la propagación de COVID-19. La pieza central es un «mapa de infecciones» similar al presentado por la Universidad Johns Hopkins , una fuente legítima en línea para visualizar y rastrear casos de coronavirus reportados en tiempo real.

El número de casos confirmados en diferentes países se presenta en el lado izquierdo, mientras que las estadísticas sobre muertes y recuperaciones están a la derecha. La ventana parece ser interactiva, con pestañas para otra información relacionada y enlaces a fuentes.

Presenta una GUI convincente que no muchos sospecharían que es dañina. La información presentada no es una amalgama de datos aleatorios, sino que es información real de COVID-19 agrupada del sitio web de Johns Hopkins.

Cabe señalar que el mapa original de coronavirus alojado en línea por la Universidad Johns Hopkins o ArcGIS no está infectado ni retrocedido de ninguna manera y es seguro visitarlo.

El software malicioso utiliza algunas capas de empaque junto con una técnica de subproceso múltiple infundida para que sea difícil de detectar y analizar para los investigadores. Además, emplea un programador de tareas para que pueda seguir funcionando.

Signos de infección

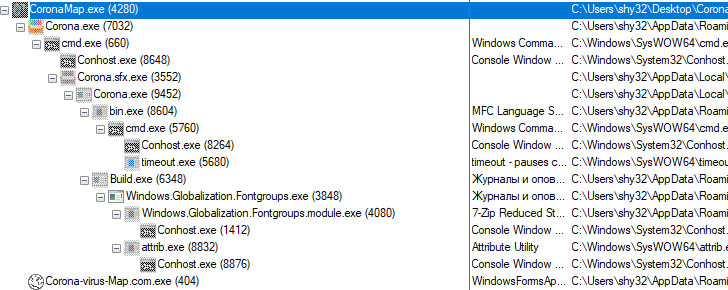

La ejecución de Corona-virus-Map.com.exe da como resultado la creación de duplicados del archivo Corona-virus-Map.com.exe y múltiples Corona.exe, Bin.exe, Build.exe y Windows.Globalization.Fontgroups. archivos exe.

Además, el malware modifica un puñado de registros en ZoneMap y LanguageList. También se crean varios mutexes.

La ejecución del malware activa los siguientes procesos: Bin.exe, Windows.Globalization.Fontgroups.exe y Corona-virus-Map.com.exe. Estos intentan conectarse a varias URL.

Estos procesos y URL son solo una muestra de lo que implica el ataque. Hay muchos otros archivos generados y procesos iniciados. Crean diversas actividades de comunicación de red a medida que el malware intenta recopilar diferentes tipos de información.

Cómo el ataque roba información

Alfasi presentó una cuenta detallada de cómo diseccionó el malware en una publicación de blog en el blog Reason Security. Un detalle destacado es su análisis del proceso Bin.exe con Ollydbg. En consecuencia, el proceso escribió algunas bibliotecas de enlaces dinámicos (DLL). El archivo DLL «nss3.dll» le llamó la atención, ya que es algo que conocía de diferentes actores.

Alfasi observó una carga estática de API asociadas con nss3.dll. Estas API parecían facilitar el descifrado de contraseñas guardadas, así como la generación de datos de salida.

Este es un enfoque común utilizado por los ladrones de datos. Relativamente simple, solo captura los datos de inicio de sesión del navegador web infectado y los mueve a la carpeta C: \ Windows \ Temp. Es uno de los sellos distintivos de un ataque AZORult, en el que el malware extrae datos, genera una identificación única de la computadora infectada, aplica el cifrado XOR y luego inicia la comunicación C2.

El malware realiza llamadas específicas en un intento de robar datos de inicio de sesión de cuentas en línea comunes como Telegram y Steam.

Para enfatizar, la ejecución de malware es el único paso necesario para que pueda continuar con sus procesos de robo de información. Las víctimas no necesitan interactuar con la ventana o ingresar información confidencial en ella.

Limpieza y Prevención

Puede sonar promocional, pero Alfasi sugiere el software Reason Antivirus como la solución para reparar dispositivos infectados y evitar nuevos ataques. Está afiliado a Reason Security, después de todo. La razón es la primera en encontrar y analizar esta nueva amenaza, para que puedan manejarla de manera efectiva.

Es probable que otras empresas de seguridad ya se hayan enterado de esta amenaza, ya que Reason lo hizo público el 9 de marzo. Sus antivirus o herramientas de protección contra malware se habrán actualizado a partir del momento de la publicación.

Como tal, pueden ser igualmente capaces de detectar y prevenir la nueva amenaza.

La clave para eliminar y detener el malware oportunista «mapa de coronavirus» es tener el sistema de protección contra malware adecuado. Será difícil detectarlo manualmente, y mucho menos eliminar la infección sin la herramienta de software adecuada.

Puede que no sea suficiente ser cauteloso al descargar y ejecutar archivos de Internet, ya que muchos tienden a mostrarse demasiado ansiosos por acceder a la información sobre el nuevo coronavirus en la actualidad.

La dispersión a nivel de pandemia de COVID-19 merece la máxima precaución no solo fuera de línea (para evitar contraer la enfermedad) sino también en línea. Los ciberatacantes están explotando la popularidad de los recursos relacionados con el coronavirus en la web, y muchos probablemente serán víctimas de los ataques.

Fuente: thehackernews.com