Estos repositorios presentaban, entre otras cosas, diseño de software y claves de acceso para un sistema de tasa de cambio, código de una aplicación móvil y credenciales de inicio de sesión para servicios e instancias de bases de datos.

Jason Coulls, un profesional de TI, quien descubrió los datos que estaban expuestos, avisó a The Register, además de Scotiabank, GitHub y los procesadores de pagos y tarjetas integrados con el banco.

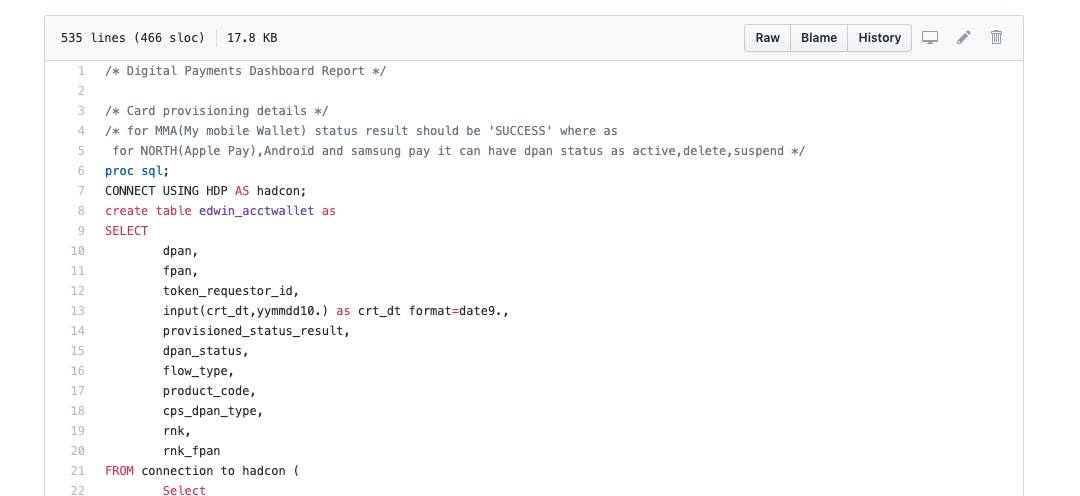

En las últimas 24 horas, el gigante financiero canadiense ha logrado bajar los repositorios de GitHub que, inadvertidamente había dejados abiertos al público. A continuación se muestra una captura de pantalla del código fuente filtrado.

Entre los cientos de archivos de documentación y código, que parecen haber sido creados por desarrolladores que trabajan en versiones de las aplicaciones móviles de Scotiabank para América Central y del Sur, se encuentra las credenciales para acceder a algunos de los sistemas y servicios de backend del banco repartidos por todo el mundo. Entre los diseños más sensibles estaban el código y los detalles del inicio de sesión para un sistema de base de datos SQL.

El códigos también incluye integración de los sistemas del banco con los servicios de pago, incluidos Samsung y Google Pay, así como los procesadores de tarjetas de crédito Visa y Mastercard, y otros.

Tener esta información pública puede haber dejado a Scotiabank y sus más de 25 millones de clientes totalmente abiertos a ataques, en caso de que el código sea analizado y se considere explotable. Ya en 2017 Coulls descubrió que la unidad de banca digital del gigante canadiense, supuestamente su rama de alta tecnología, no solo estaba usando certificados de seguridad que habían expirado cinco meses antes, sino que gran parte de su código no había sido auditado o depurado a fondo.

Según Coulls, este último error no es la primera vez que Scotiabank ha revelado sus secretos internos en línea. «En mi experiencia, esta seguridad de grado Muppet es perfectamente normal para Scotiabank, ya que generalmente filtran información una vez cada tres semanas en promedio», reflexionó Coulls.

«Scotiabank tenía instancias IBM AS/400 y DB2 en las que las credenciales y la información de conexión son públicas. Regularmente filtran el código fuente de todo, desde aplicaciones móviles orientadas al cliente hasta API REST del lado del servidor. También filtran datos de sus cliente. Si Alguna vez afirmó que la seguridad es una prioridad, me daría miedo ver cómo manejan las cosas de baja prioridad».

Fuente: The Register