Los investigadores de ciberseguridad han descubierto una nueva vulnerabilidad crítica ( CVE-2020-7247 ) en el servidor de correo electrónico OpenSMTPD que podría permitir a los atacantes remotos tomar el control completo sobre BSD y muchos servidores basados en Linux.

OpenSMTPD es una implementación de código abierto del protocolo SMTP del lado del servidor que se desarrolló inicialmente como parte del proyecto OpenBSD pero ahora viene preinstalado en muchos sistemas basados en UNIX.

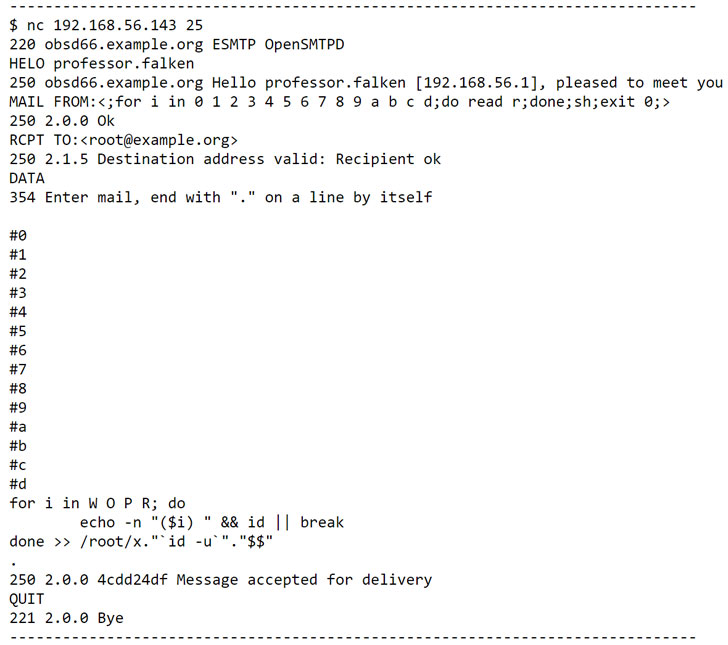

Según Qualys Research Labs, que descubrió esta vulnerabilidad, el problema reside en la función de validación de dirección del remitente de OpenSMTPD, llamada smtp_mailaddr (), que puede explotarse para ejecutar comandos de shell arbitrarios con privilegios de raíz elevados en un servidor vulnerable simplemente enviando SMTP especialmente diseñado mensajes a ella.

La falla afecta a OpenBSD versión 6.6 y funciona en contra de la configuración predeterminada para ambos, la interfaz habilitada localmente y de forma remota si el demonio ha sido habilitado para escuchar en todas las interfaces y acepta correo externo.

«La explotación de la vulnerabilidad tenía algunas limitaciones en cuanto a la longitud de la parte local (se permite un máximo de 64 caracteres) y los caracteres para escapar (‘$’, ‘|’)», dijeron los investigadores en un aviso .

«Los investigadores de Qualys pudieron superar estas limitaciones utilizando una técnica del gusano Morris (uno de los primeros gusanos informáticos distribuidos a través de Internet y el primero en obtener una atención importante de los medios de comunicación) al ejecutar el cuerpo del correo como un script de shell en Enviar correo.»

Además, los investigadores también han lanzado un código de explotación de prueba de concepto que demuestra la vulnerabilidad de OpenSMTPD.

Qualys informó de manera responsable de la falla a los desarrolladores de OpenSMTPD, quienes publicaron hoy OpenSMTPD versión 6.6.2p1 con un parche y también presentaron una actualización para los usuarios de OpenBSD.

Se recomienda a los administradores de sistemas que ejecutan servidores con una versión vulnerable del software de correo electrónico que apliquen el parche lo antes posible.

Fuente: thehackernews.com