Microsoft lanzó parche el pasado martes que reparar una vulnerabilidad severa reportada por la NSA. El parche fue incluido en el paquete de actualizaciones popularmente conocido como Patch Tuesday que todos los meses lanza la compañía el segundo martes de cada mes cada mes.

Se trata de una vulnerabilidad del tipo spoofing que afecta a Microsoft CryptoAPI, un componente incluido en el sistema operativo. Según la descripción del fallo (CVE-2020-0601), “existe una vulnerabilidad de spoofing en la forma en que Windows CryptoAPI (Crypt32.dll) valida los Certificados de Criptografía de Curva Elíptica (ECC, por sus siglas en inglés)”, explicó Microsoft.

En este sentido, “un atacante podría explotar la vulnerabilidad mediante el uso de un falso código de certificado de firma para firmar un ejecutable malicioso y hacer que parezca que el archivo proviene de una fuente confiable y legítima”. Por lo tanto, “en caso de lograr explotar el error de manera exitosa un atacante podría llevar adelante un ataque de Man In The Middle y lograr de esta manera descifrar información confidencial”, explica la compañía.

Este fallo descubierto por la Agencia Nacional de Seguridad de los Estados Unidos, más conocida como la NSA, fue reportado de manera conjunta entre la NSA y Microsoft y está presente en Windows 10, Windows Server 2016 y en Windows Server 2019.

En un comunicado publicado por la NSA, el organismo explica que este grave fallo pone en riesgo a los equipos que utilicen Windows a un amplio rango de vectores de explotación, por lo que es importante que instalen el parche que lanzó Microsoft lo antes posible para mitigar el error ante la posibilidad de que cibercriminales creen herramientas que exploten remotamente el mismo.

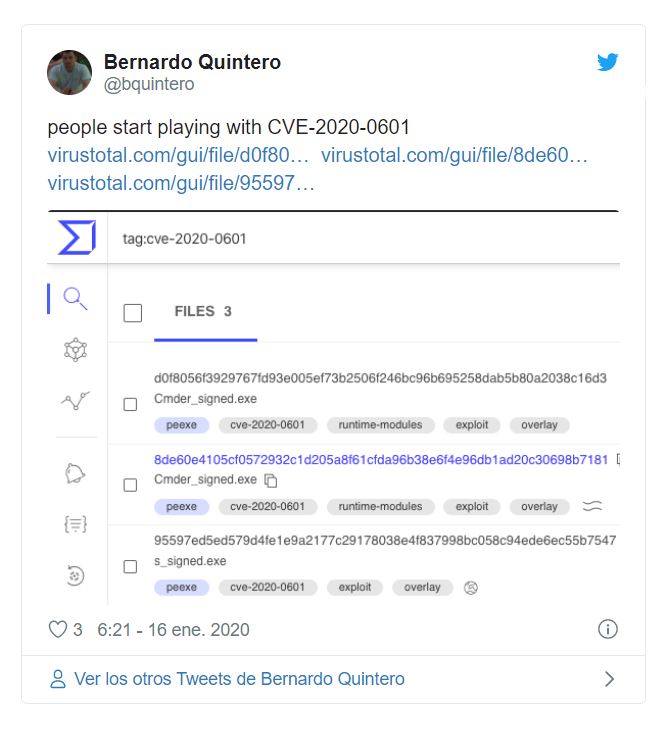

Si bien hasta el momento no hay conocimiento de la presencia de ningún exploit que se esté utilizando de manera activa para aprovecharse del error, recientemente se conoció la existencia de al menos dos pruebas de concepto (PoC) que explotan la vulnerabilidad que algunos sectores de la industria han comenzado a denominar como CurveBall o NSACrypt. Asimismo, al menos dos de estas PoC están disponibles de manera públicas.

Además, según publicaron especialistas en Twitter, se detectó que ya hay quienes están experimentando formas de explotar esta vulnerabilidad.

Por otra parte, investigadores chinos revelaron hoy que realizaron pruebas exitosas con un ransomware y lograron explotar el fallo y pasar el proceso de verificación de certificados.

Instalar el parche cuanto antes

Estos últimos hechos dan cuenta de la importancia de instalar esta actualización lo antes posible para evitar riesgos, no solo por la criticidad de la vulnerabilidad, sino por al alta probabilidad de que en un futuro no muy lejano comiencen a detectarse ataques intentando explotarla.

El último paquete de actualizaciones que lanzó Microsoft para Windows reparó un total de 49 vulnerabilidades presentes en el sistema operativo, entre ellas, la CVE-2020-0601. Si bien Windows envía automáticamente los parches con las actualizaciones, en caso de que no hayas instalado el parche podrás encontrar la actualización a este fallo aquí especificado para cada versión de Windows.

Fuente: welivesecurity.com