La Agencia de Seguridad Nacional de EE. UU. (NSA) comenzó un nuevo capítulo después de descubrir e informar a Microsoft una vulnerabilidad rastreada como CVE-2020-0601 e impactar los sistemas Windows 10 y Windows Server.

En una conferencia telefónica, la Directora de Ciberseguridad de la NSA, Anne Neuberger, dijo que esta es la primera vez que la agencia decide revelar públicamente una vulnerabilidad de seguridad a un proveedor de software.

«Pensamos mucho en eso. Cuando Microsoft nos preguntó: ‘¿Podemos atribuir esta vulnerabilidad a la NSA?’ lo pensamos mucho. Y luego elegimos hacerlo y aquí está la razón «, explicó Neuberger.

Agregó que «parte de generar confianza es mostrar los datos» y, como resultado, «es difícil para las entidades confiar en que realmente tomamos esto en serio y garantizar que las vulnerabilidades puedan mitigarse es una prioridad absoluta».

Neuberger también dijo durante la llamada a los medios que la agencia hará esfuerzos para convertirse en un aliado de la comunidad de ciberseguridad y las entidades del sector privado, y comenzará a compartir datos de vulnerabilidad con sus socios en lugar de acumularlos y usarlos en futuras operaciones ofensivas.

«Las fuentes dicen que esta divulgación de la NSA está planeada para ser la primera de muchas como parte de una nueva iniciativa en la NSA llamada ‘Turn a New Leaf’, destinada a hacer que la mayor parte de la investigación de vulnerabilidad de la agencia esté disponible para los principales proveedores de software y, en última instancia, para el público «, informó el periodista Brian Krebs .

NSA redefiniéndose

«Creemos en la divulgación coordinada de vulnerabilidades (CVD) como la mejor práctica probada de la industria para abordar las vulnerabilidades de seguridad», agregó Mechele Gruhn, gerente principal del programa de seguridad de MSRC .

«A través de una asociación entre investigadores de seguridad y proveedores, CVD garantiza que las vulnerabilidades se aborden antes de hacerse públicas».

El nuevo enfoque de la NSA para generar confianza con el público y sus socios redefine la misión de seguridad cibernética de la agencia, como declaró en julio de 2019 el general del ejército de EE. UU. Y el director de la NSA Paul M. Nakasone .

«La Dirección de Ciberseguridad revitalizará nuestra misión de sombrero blanco abriendo la puerta a socios y clientes en una amplia variedad de esfuerzos de ciberseguridad», agregó en ese momento.

«También se basará en nuestros éxitos pasados como Rusia Small Group para poner en práctica nuestra inteligencia de amenazas, evaluaciones de vulnerabilidad y experiencia en defensa cibernética para derrotar a nuestros adversarios en el ciberespacio».

La vulnerabilidad reportada por la NSA.

La vulnerabilidad de suplantación de identidad CVE-2020-0601 informada por la NSA afecta a Windows CryptoAPI y está causada por la forma en que se validan los certificados de criptografía de curva elíptica (ECC).

«La vulnerabilidad de validación de certificados permite que un atacante debilite la forma en que Windows verifica la confianza criptográfica y puede permitir la ejecución remota de código», dice la NSA.

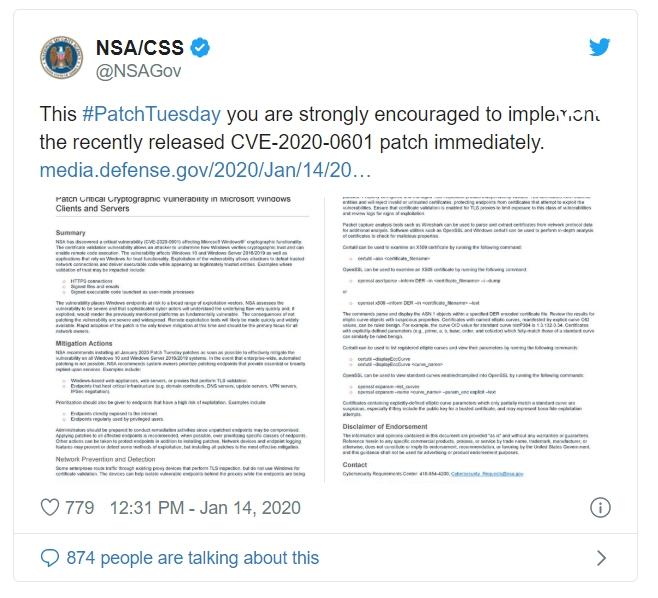

CVE-2020-0601 aún no ha sido explotado en la naturaleza según el aviso de seguridad de Microsoft , y la agencia de los EE. UU. Aconseja a los usuarios y organizaciones que instalen los parches lanzados como parte del martes de parches de enero de 2020 de Microsoft lo antes posible para evitar que los atacantes derroten «conexiones de red confiables y entregar código ejecutable mientras aparecen como entidades legítimamente confiables».

«Esta vulnerabilidad es un ejemplo de nuestra asociación con la comunidad de investigación de seguridad donde se reveló una vulnerabilidad de forma privada y se lanzó una actualización para garantizar que los clientes no corrieran riesgo», agregó Gruhn .

El aviso de seguridad de la NSA también incluye medidas de mitigación para los sistemas donde la instalación de los parches lanzados por Microsoft hoy no es posible de inmediato.

«Los proxies de inspección TLS configurados y administrados correctamente validan de forma independiente los certificados TLS de entidades externas y rechazarán los certificados no válidos o no confiables, protegiendo los puntos finales de los certificados que intentan explotar las vulnerabilidades», revela la agencia.

«Asegúrese de que la validación de certificados esté habilitada para los servidores proxy TLS para limitar la exposición a esta clase de vulnerabilidades y revisar los registros en busca de signos de explotación».

Las consecuencias de no reparar la vulnerabilidad son graves y generalizadas. Las herramientas de explotación remota probablemente estarán disponibles de forma rápida y amplia. La adopción rápida del parche es la única mitigación conocida en este momento y debería ser el foco principal para todos los propietarios de redes. – NSA

Fuente: bleepingcomputer.com