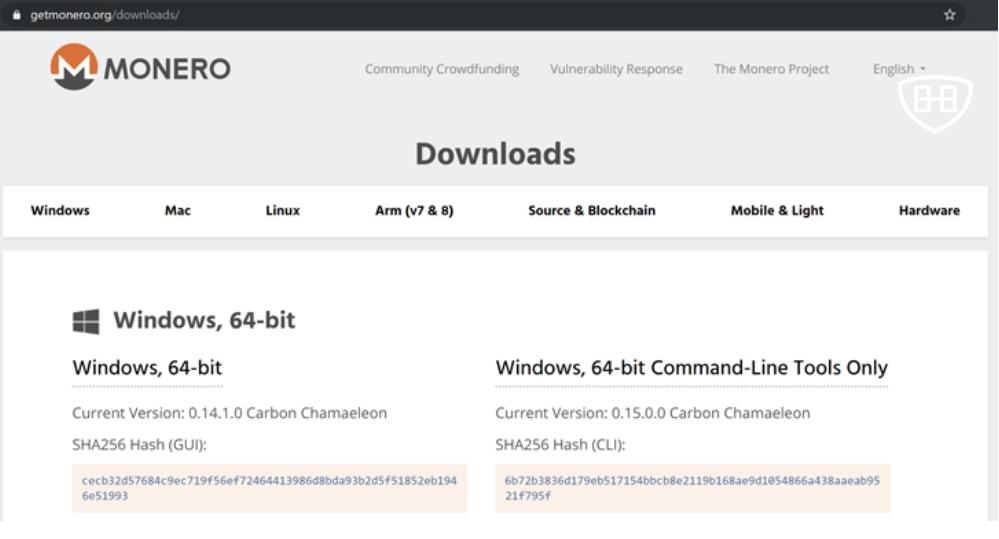

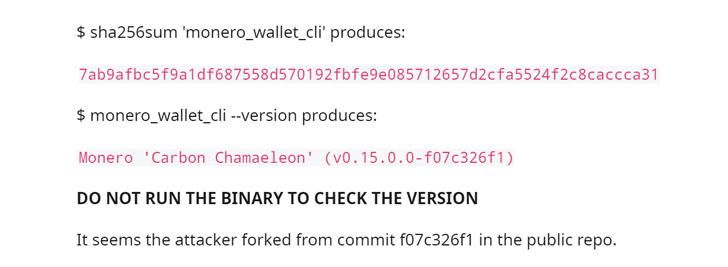

El último ataque cibernético de la cadena de suministro se reveló el lunes después de que un usuario de Monero descubriera que el hash criptográfico de los archivos binarios que descargó del sitio oficial no coincidía con los hash enumerados en él.

Luego de una investigación inmediata, el equipo de Monero también confirmó hoy que su sitio web, GetMonero.com , estaba realmente comprometido, lo que podría afectar a los usuarios que descargaron la billetera CLI entre el lunes 18 a las 2:30 a.m. y 4:30 p.m. UTC.

En este momento, no está claro cómo los atacantes lograron comprometer el sitio web de Monero y cuántos usuarios se vieron afectados y perdieron sus fondos digitales.

Según un análisis de los archivos binarios maliciosos realizado por el investigador de seguridad BartBlaze, los atacantes modificaron archivos binarios legítimos para inyectar algunas funciones nuevas en el software que se ejecuta después de que un usuario abre o crea una nueva billetera.

Las funciones maliciosas están programadas para robar y enviar automáticamente la semilla de la billetera de los usuarios, una especie de clave secreta que restaura el acceso a la billetera, a un servidor remoto controlado por el atacante, lo que permite a los atacantes robar fondos sin problemas.

«Hasta donde puedo ver, no parece crear ningún archivo o carpeta adicional, simplemente roba su semilla e intenta extraer fondos de su billetera», dijo el investigador.

Al menos un usuario de GetMonero en Reddit afirmó haber perdido fondos por valor de $ 7000 después de instalar el binario malicioso de Linux.

«Puedo confirmar que el binario malicioso está robando monedas. Aproximadamente 9 horas después de ejecutar el binario, una sola transacción agotó mi billetera de todos los $ 7000», escribió el usuario . «Descargué la compilación ayer alrededor de las 6 p. M.

Los funcionarios de GetMonero aseguraron a sus usuarios que los archivos comprometidos estuvieron en línea por un período de tiempo muy corto y que los archivos binarios ahora se brindan desde otra fuente segura.

Los funcionarios también aconsejaron encarecidamente a los usuarios que revisen los hash de sus archivos binarios para el software CLI de Monero y eliminen los archivos si no coinciden con los oficiales.

«Se recomienda encarecidamente a cualquiera que descargue la billetera CLI de este sitio web entre el lunes 18 a las 2:30 am UTC y las 4:30 pm UTC, que revise los hash de sus binarios», dijo GetMonero.

«Si no coinciden con los oficiales, elimine los archivos y descárguelos nuevamente.

No ejecute los archivos binarios comprometidos por ningún motivo «.

Para obtener información sobre cómo verificar los hash de los archivos en su sistema Windows, Linux o macOS, puede consultar este aviso detallado del equipo oficial de GetMonero.

La identidad de los hackers aún se desconoce, y dado que el equipo de GetMonero está investigando el incidente, se actualizará este artículo con cualquier novedad.

Fuente: thehackernews.com