La compañía multinacional estadounidense de software informático Adobe ha sufrido una grave violación de seguridad a principios de este mes que expuso la base de datos de registros de usuarios que pertenece al popular servicio Creative Cloud de la compañía.

Con un estimado de 15 millones de suscriptores, Adobe Creative Cloud o Adobe CC es un servicio de suscripción que brinda a los usuarios acceso al conjunto completo de software creativo popular de la compañía para computadoras de escritorio y dispositivos móviles, incluidos Photoshop, Illustrator, Premiere Pro, InDesign, Lightroom y muchos más. .

¿Que pasó? – A principios de este mes, el investigador de seguridad Bob Diachenko colaboró con la firma de ciberseguridad Comparitech para descubrir una base de datos Elasticsearch no segura perteneciente al servicio de suscripción Adobe Creative Cloud que era accesible para cualquier persona sin contraseña o autenticación.

Cuantas victimas – La base de datos expuesta inadvertidamente, que ahora se ha protegido, contenía información personal de casi 7,5 millones de cuentas de usuario de Adobe Creative Cloud.

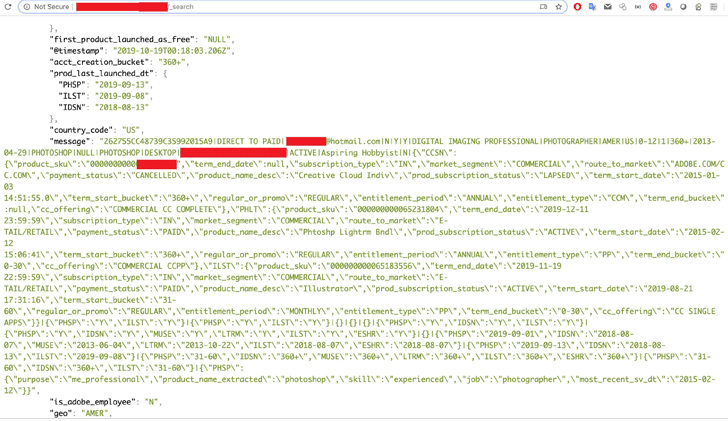

¿Qué tipo de información estuvo expuesta? – La información expuesta incluía los usuarios de Creative Cloud:

- Correos electrónicos

- Fecha de creación de cuenta

- Los productos de Adobe a los que se suscribieron

- Estado de suscripcion

- Estado de pago

- ID de miembros

- País

- Tiempo desde el último inicio de sesión

- ¿Es el usuario un empleado de Adobe?

¿Qué podrían haber logrado los atacantes? – Dado que la base de datos en la nube mal configurada no incluía ninguna contraseña o información financiera, como números de tarjetas de crédito, los datos expuestos son lo suficientemente graves como para exponer a los usuarios de Adobe CC a ataques de phishing altamente específicos y convincentes.

«La información expuesta en esta filtración podría usarse contra los usuarios de Adobe Creative Cloud en correos electrónicos de phishing y estafas», dijo Comparitech en una

publicación de blog . «Los estafadores podrían hacerse pasar por Adobe o una empresa relacionada y engañar a los usuarios para que den más información, como contraseñas, por ejemplo».

¿Cómo abordó Adobe la violación de seguridad? – Diachenko descubrió la base de datos expuesta e inmediatamente notificó a Adobe el 19 de octubre.

La compañía respondió al incidente de seguridad rápidamente y cerró el acceso público a la base de datos el mismo día, según una publicación de blog publicada por Adobe el viernes.

«A fines de la semana pasada, Adobe se dio cuenta de una vulnerabilidad relacionada con el trabajo en uno de nuestros entornos prototipo. Inmediatamente cerramos el entorno mal configurado, abordando la vulnerabilidad», dijo Adobe.»Este problema no estaba relacionado con, ni afectó, la operación de ningún producto o servicio central de Adobe. Estamos revisando nuestros procesos de desarrollo para ayudar a prevenir que ocurra un problema similar en el futuro».

Sin embargo, todavía no está claro cuánto tiempo estuvo expuesta la base de datos que contiene registros de 7,5 millones de usuarios de Adobe Creative Cloud antes de que el investigador la descubriera.

¿Qué deberían hacer los usuarios? – Se desconoce si alguien más había accedido a la base de datos sin autorización antes de que el investigador la descubriera, pero en caso de que la descubrieran, los usuarios deberían sospechar principalmente de los correos electrónicos de phishing, que generalmente son el siguiente paso de los ciberdelincuentes en un intento de engañar a los usuarios en renunciar a más detalles como contraseñas e información financiera.

Aunque la base de datos no expuso ninguna información financiera, siempre es una buena idea estar atento y vigilar de cerca los extractos de su banco y de la tarjeta de pago por cualquier actividad inusual e informar al banco, si encuentra alguno.

Adobe también ofrece autenticación de dos factores que los usuarios deberían habilitar para ayudarlos a proteger sus cuentas con una capa adicional de seguridad.

Fuente: thehackernews.com