A principios de esta semana, un investigador de seguridad en Twitter reveló que «NordVPN se vio comprometido en algún momento», alegando que los atacantes desconocidos robaron las claves de cifrado privadas utilizadas para proteger el tráfico de los usuarios de VPN enrutados a través del servidor comprometido.

En respuesta a esto, NordVPN publicó una publicación de blog que detalla el incidente de seguridad, y aquí hemos resumido todo el incidente para que nuestros lectores le permitan comprender rápidamente qué sucedió exactamente, qué está en juego y qué debe hacer a continuación.

Parte de la información mencionada a continuación también contiene información que The Hacker News obtuvo a través de una entrevista por correo electrónico con NordVPN.

¿Qué ha sido comprometido? – NordVPN tiene miles de servidores en todo el mundo alojados con centros de datos de terceros. Uno de esos servidores alojado con un centro de datos con sede en Finlandia fue accedido sin autorización en marzo de 2018.

¿Cómo sucedió? – La compañía reveló que un atacante desconocido obtuvo acceso a ese servidor al explotar «un sistema de gestión remota inseguro dejado por el proveedor del centro de datos mientras nosotros (la compañía) no sabíamos que ese sistema existía».

¿Qué ha sido robado? –Dado que NordVPN no registra las actividades de sus usuarios, el servidor comprometido «no contenía ningún registro de actividad del usuario; ninguna de las aplicaciones envía credenciales creadas por el usuario para la autenticación, por lo que los nombres de usuario / contraseñas tampoco podrían haber sido interceptados».

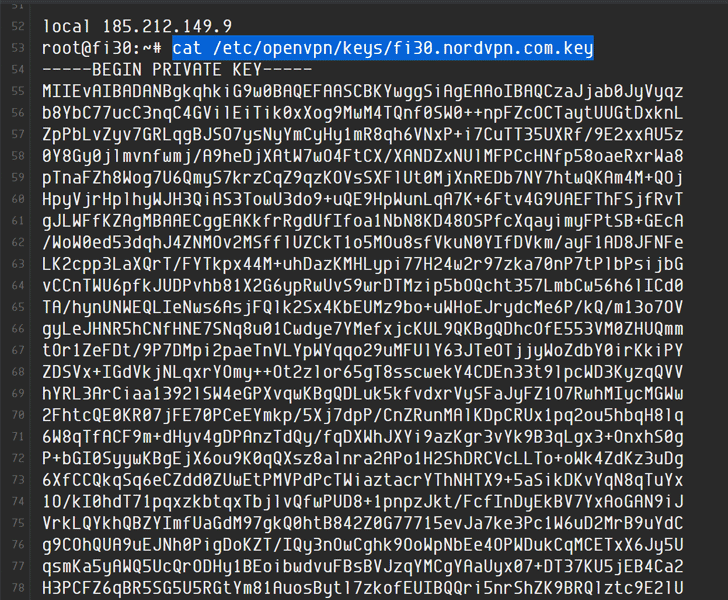

Sin embargo, la compañía confirmó que los atacantes lograron robar con éxito tres claves de cifrado TLS responsables de proteger el tráfico de los usuarios de VPN enrutados a través del servidor comprometido.

Aunque NordVPN trató de minimizar el incidente de seguridad en su publicación de blog citando las claves de cifrado robadas como «caducadas», cuando The Hacker News se acercó a la compañía, admitió que las claves eran válidas en el momento de la violación y caducaron en octubre de 2018 , casi 7 meses después de la violación.

¿Qué podrían haber logrado los atacantes? – Casi todos los sitios web de hoy en día usan HTTPS para proteger el tráfico de red de sus usuarios, y las VPN básicamente solo agregan una capa adicional de autenticación y cifrado a su tráfico de red existente al hacer un túnel a través de una gran cantidad de sus servidores (nodos de salida), restringiendo incluso su Los ISP supervisan sus actividades en línea.

Ahora, con algunas claves de cifrado limitadas en la mano, los atacantes podrían haber descifrado esa capa adicional de protección sobre el tráfico que pasa a través del servidor comprometido, que, sin embargo, no se puede abusar para descifrar o comprometer el tráfico cifrado HTTPS de los usuarios.

«Incluso si el pirata informático pudiera haber visto el tráfico mientras estaba conectado al servidor, solo podía ver lo que vería un ISP común, pero de ninguna manera, podría personalizarse o vincularse a un usuario en particular. Y si no lo hacen, a través de este servidor, lo harían usando MiTM «, dijo el portavoz de NordVPN a The Hacker News.

«En la misma nota, la única forma posible de abusar del tráfico del sitio web era realizar un ataque MiTM personalizado y complicado para interceptar una única conexión que intentó acceder a nordvpn.com», dijo la compañía en su publicación de blog .

En otras palabras, el ataque posiblemente permitió a los atacantes capturar solo los datos no encriptados de los usuarios intercambiados con sitios web que no son HTTPS, si los hay, o búsquedas de DNS para algunos usuarios, y también derrotó el propósito de usar un servicio VPN.

«Estamos estrictamente sin registros, por lo que no sabemos exactamente cuántos usuarios han usado este servidor», dijo NordVPN. «Sin embargo, mediante la evaluación de las cargas del servidor, este servidor tenía alrededor de 50-200 sesiones activas».

Cabe señalar que «las claves (cifrado robado) no podrían haberse utilizado para descifrar el tráfico VPN de ningún otro servidor (NordVPN)», confirmó la compañía.

¿Cómo NordVPN abordó la violación de seguridad? – Después de descubrir el incidente hace unos meses, la compañía «inmediatamente rescindió el contrato con el proveedor del servidor» y destruyó todos los servidores que NordVPN les había alquilado.

NordVPN también lanzó de inmediato una auditoría interna exhaustiva de sus servidores para verificar toda su infraestructura, y verificó dos veces que «ningún otro servidor podría ser explotado de esta manera».

La compañía dijo que el próximo año, también «lanzará una auditoría externa independiente de toda nuestra infraestructura para asegurarse de que no nos perdamos nada más».

La compañía también admitió que «falló» en garantizar la seguridad de sus clientes mediante la contratación de un proveedor de servidores poco confiable, y que está «tomando todos los medios necesarios para mejorar nuestra seguridad».

¿Deberían preocuparse los usuarios de NordVPN? – No mucho. Las personas usan VPN por una variedad de razones, y honestamente, si lo estás usando para privacidad o para escapar de la censura de Internet, no debes dejar de usar VPN a raíz de tales eventos.

Sin embargo, antes de elegir un servicio, siempre se recomienda investigar un poco y pagar por un servicio que considere confiable.

TorGuard y VikingVPN también se vieron comprometidos

Parece que NordVPN no está solo. Otros servicios VPN populares, incluidos TorGuard y VikingVPN, también sufrieron un incidente de seguridad similar en la misma época del año.

En su publicación de blog publicada el lunes, TorGuard confirmó que un «único servidor TorGuard» se vio comprometido y eliminado de su red a principios de 2018 y que desde entonces ha «terminado todos los negocios con el revendedor de hosting relacionado debido a la repetida actividad sospechosa».

Dado que TorGuard presentó una queja legal contra NordVPN el 27 de junio de 2019, posiblemente culpándolo por la violación, la compañía se negó a proporcionar detalles sobre el revendedor de hosting específico o cómo el atacante obtuvo acceso no autorizado.

Sin embargo, TorGuard dejó en claro que su «servidor no se vio comprometido externamente y que nunca hubo una amenaza para otros servidores o usuarios de TorGuard».

La compañía también dijo que de los tres, TorGuard era el «único que utilizaba la administración segura de PKI», lo que significa que su «clave principal de CA no estaba en el servidor VPN afectado».

«Entonces, si ocurre el peor de los casos y un servidor VPN es incautado o incluso comprometido, nadie puede alterar o descifrar el tráfico de usuarios, o lanzar ataques Man-in-the-Middle en otros servidores TorGuard», dijo la compañía.

VikingVPN, por otro lado, aún no ha respondido al incidente de seguridad. Actualizaremos el artículo tan pronto como tengamos noticias.

Fuente: thehackersnews.com