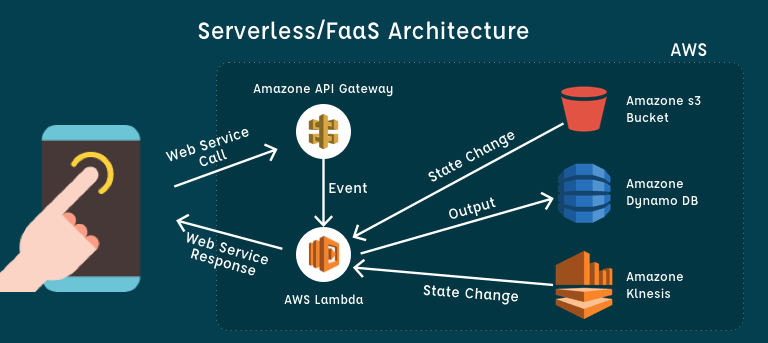

Las arquitecturas sin servidor son diseños de aplicaciones que incorporan servicios «Backend as a Service» (BaaS) de terceros y/o que incluyen código personalizado ejecutado en contenedores administrados y efímeros en una plataforma de «Funciones como servicio» (FaaS). Al utilizar estas ideas y otras relacionadas, como las aplicaciones de una sola página, tales arquitecturas eliminan gran parte de la necesidad de un componente de servidor tradicional siempre activo. Las arquitecturas sin servidor pueden beneficiarse de un costo operativo significativamente reducido, complejidad y tiempo de entrega de ingeniería, a un costo de mayor dependencia de las dependencias del proveedor y servicios de soporte relativamente inmaduros.

Al adoptar la tecnología sin servidor, eliminamos la necesidad de instalar un servidor para administrar nuestra aplicación. Al hacerlo, también pasamos algunas de las amenazas de seguridad al proveedor de infraestructura como AWS, Azure y Google Cloud. Además de las muchas ventajas del desarrollo de aplicaciones sin servidor, como el costo y la escalabilidad, algunos aspectos de seguridad también se entregan a nuestro proveedor de servicios. Los servicios sin servidor ejecutan código sin aprovisionar o administrar servidores y el código se ejecuta solo cuando es necesario.

Sin embargo, incluso si estas aplicaciones se ejecutan sin un servidor administrado, aún ejecutan código. Si este código está escrito de manera insegura, aún puede ser vulnerable a los ataques a nivel de aplicación. Los servicios serverless como AWS Lambda, Azure Functions, Google Cloud Functions y IBM Cloud Functions, ejecutan código para aprovisionar servidores.

Este top 10 examina las diferencias en los vectores de ataque, las debilidades de seguridad y el impacto comercial de los ataques de aplicaciones en el mundo sin servidor y, lo más importante, el informe recomienda formas de prevenirlos. Como podemos ver en el documento, las técnicas de ataque y defensa son diferentes de las que solíamos usar en el mundo de las aplicaciones tradicionales.

Tabla de contenidos

- Release notes

- Intro: Welcome to Serverless Security

- A1:2017 Injection

- A2:2017 Broken Authentication

- A3:2017 Sensitive Data Exposure

- A4:2017 XML External Entities (XXE)

- A5:2017 Broken Access Control

- A6:2017 Security Misconfiguration

- A7:2017 Cross-Site Scripting (XSS)

- A8:2017 Insecure Deserialization

- A9:2017 Using Components with Known Vulnerabilities

- A10:2017 Insufficient Logging and Monitoring

- Other Risks to Consider

- Summary

- Future Work

- Acknowledgements

Fuente: OWASP