Tendencias de la evolución del Malware

El calor debe haber tenido un efecto ya que este verano el Malware continuó evolucionando, particularmente en torno a tres tendencias principales:

Evasión por diseño

El Malware se ha diseñado cada vez más para eludir los controles de seguridad aprovechando una gran cantidad de tácticas, especialmente por:

- Cambio de hashes a través de la ofuscación de archivos para evadir AV.

- Uso de comunicación encriptada con servidores C2 para frustrar EDR.

- Utilizando la manipulación y manipulación de funciones para engañar a la inteligencia artificial, los motores de aprendizaje automático y las cajas de arena mediante la detección de dichos entornos y el retraso deliberado en la ejecución.

Ataques sin archivos y vivir fuera de la tierra (LOTL)

Llevando las técnicas de evasión un paso más allá, un número creciente de cepas aprovecha los comandos de PowerShell y se hace pasar por herramientas legítimas del sistema, todo mientras se ejecuta completamente desde la memoria (RAM) para volar bajo el radar de las soluciones tradicionales basadas en IoC y requiere un análisis basado en el comportamiento para detectar.

(Jack-in-the-box) 2 o Jack-in-the-box, cuadrado

No, gracias a las empresas subterráneas de botnet como servicio, se alquilan botnets enteros de sistemas comprometidos a piratas informáticos, a través de los cuales pueden aprovechar el acceso ya hecho a sistemas vivos y de pozo para liberar simultáneamente múltiples cepas de malware a su disposición. Por ejemplo, Emotet que sirve IcedID (Bokbot) seguido de Trickbot o el ransomware Ryuk.

Amenazas inmediatas más letales

¿Cuáles fueron las cepas de malware más exóticas y letales de este verano? Aquí hay un resumen.

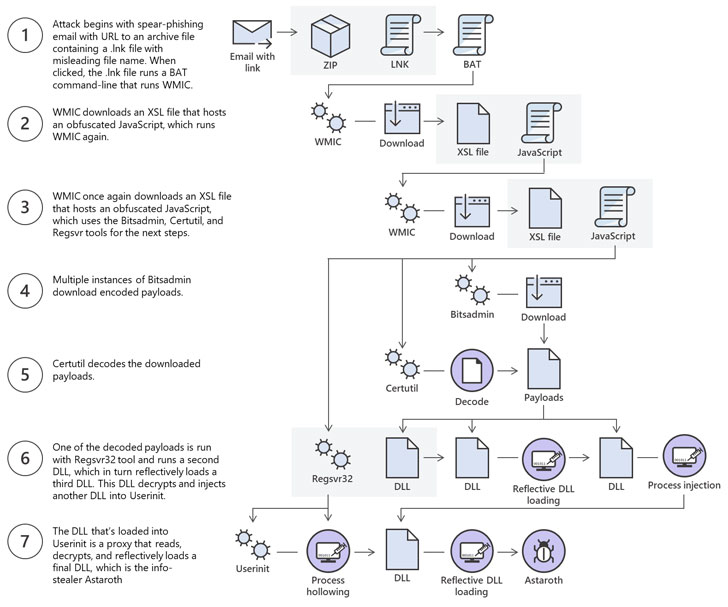

Astaroth Malware utiliza técnicas de Living-Off-The-Land (LOTL)

Apuntando a las organizaciones europeas y brasileñas, y representando una amenaza inmediata para el 76% de las organizaciones que probaron su resistencia a él, según el Laboratorio de Investigación de Cymulate, el malware Astaroth sin archivos evade los controles de seguridad tradicionales basados en IoC, robando credenciales de usuario, incluido el sistema PII. y datos financieros.

|

| Crédito: Microsoft |

En ningún momento durante toda la cadena de ataque, Astaroth deja caer ningún archivo ejecutable en el disco, o usa cualquier archivo que no sea una herramienta del sistema, ejecutando su carga útil completamente en la memoria (RAM).

Sodinokibi explota un CVE para impulsar el ransomware a través de los sitios web de MSP

El ransomware Sodinokibi («Sodi») es raro en su uso de una vulnerabilidad de Windows, es decir, CVE-2018-8453 parcheado por Microsoft el año pasado, lo que permite obtener acceso a nivel de administrador. Se sospecha que es el sucesor del ransomware GandCrab como servicio, Sodinokibi se difunde a través de los sitios web de los proveedores de servicios gestionados (MSP), una forma de ataques a la cadena de suministro, donde los enlaces de descarga se reemplazan con el ejecutable del ransomware. Inicialmente se sospechaba que se ofrecía como un servicio subterráneo debido a su enfoque de «clave de cifrado maestra», se ha confirmado que este es, de hecho, el caso.

La buena noticia es que ninguna de las organizaciones que simulan esta variante específica es vulnerable; sin embargo, la tasa de exposición para otras variantes de Sodi durante este verano varió entre 60% y 77%, dependiendo de la cepa probada.

GermanWiper Ransomware agrega insulto a la lesión

Dirigido a países de habla alemana, GermanWiper no cifra realmente los archivos. Más bien, sobrescribe todo el contenido de la víctima con ceros, destruyendo irreversiblemente sus datos. Por lo tanto, la nota de rescate es falsa, lo que hace que los pagos se vuelvan inútiles y hace que las copias de seguridad fuera de línea sean cruciales para la recuperación.

Haciéndose pasar por una solicitud de empleo con un archivo adjunto CV, el malware se propaga a través de campañas de correo electrónico no deseado. El 64% de las organizaciones que simulan GermanWiper parecían ser vulnerables al probar controles en su contra.

MegaCortex Ransomware extorsiona a empresas estadounidenses y europeas

Al representar una amenaza para el 70% de las organizaciones , según las simulaciones de ataque realizadas, MegaCortex apunta deliberadamente a empresas más grandes en un intento por extorsionar grandes sumas de efectivo, que van desde $ 2M- $ 6M en bitcoin. Los operadores de MegaCortex comprometen los servidores críticos para las empresas y los cifran a ellos y a cualquier otro sistema conectado al host.

Este ransomware se ejecutó originalmente utilizando una carga útil cifrada con una contraseña que se ingresó manualmente durante una infección en vivo. En su versión más reciente, esta contraseña está codificada junto con otras características que se han automatizado, como las técnicas de evasión de seguridad. El malware también ha evolucionado para descifrar y ejecutar su carga desde la memoria.

Silence APT difunde bancos de malware en todo el mundo

El grupo de amenazas persistentes avanzadas (APT) de habla rusa es uno de los más sofisticados del mundo y ha actualizado recientemente sus TTP para cifrar cadenas críticas, incluidos los comandos emitidos a los bots para evadir la detección. Inicialmente enviando correos electrónicos de reconocimiento a las víctimas potenciales para identificar a los que hacen clic fácilmente, después de la infección inicial, los piratas informáticos ahora distribuyen malware adicional a las víctimas a través de su cargador TrueBot reescrito o a través de un cargador sin archivos llamado Ivoke, ocultando las comunicaciones C2 a través del túnel DNS. Durante el año pasado, el grupo ha acumulado un estimado de $ 4 millones.

El 84% de las organizaciones son vulnerables a la tensión lanzada este verano, según datos de Cymulate.

Turla ataca al gobierno que utiliza los servidores del grupo APT de Oilrig secuestrado

Específicamente dirigido a gobiernos y organismos internacionales, se vio que Turla secuestraba infraestructura perteneciente al grupo APT Oilrig vinculado a Irán. Utilizando una combinación de malware personalizado, versiones modificadas de herramientas de piratería públicamente disponibles y software de administración legítimo, el grupo se ha movido hacia técnicas LOTL, y sus víctimas incluyen ministerios, gobiernos y organizaciones de tecnología de comunicaciones en diez países diferentes.

El 70% de las organizaciones se encontraron vulnerables a esta amenaza en el momento de las pruebas de seguridad.

Fuente: thehackernews.com