Latinoamérica desde hace algunos años se volvió de gran interés a ojos de cibercriminales, en los últimos años están incrementando los vectores de ataques sobre todos los que son categorizados como ingeniería social.

Según El WARP (Warning Advice and Reporting Point) LACNIC es un Equipo Coordinador y Facilitador de manejo de incidentes de seguridad informática en la región de Latinoamérica y el caribe, el mes pasado julio del 2019, el tipo de incidentes que fue mayormente notificado tiene relación con ataques de ingeniera social ( Phising, Malware, Redirect, Pharming).

|

| Porcentaje de Incidentes reportados en WARP LACNIC al mes de Julio del 2019 |

Normalmente estos tipos de incidentes usan como medio de propagación los correos electrónicos en la cual se suplanta la identidad de una persona o una entidad con el fin de poder realizar algún tipo de acción que pueda ser de beneficio para el atacante.

Hace unos días mi amigo Rene Polo comentó en redes sociales que recibió un correo de dudosa procedencia, a lo cual nos pusimos manos a la obra para analizarlo.

Acerca del Email:

Claramente se puede ver que el enviá el correo viene de un dominio algo dudoso, «Complaint Department <info@complaintdepartment.info

Acerca del Archivo Contenedor:

El correo tiene el fin de que te descargas un archivo que seria la «Notificación de Queja» el cual está alojado en un su subdominio de sendgrid .net, una vez descargado el archivo notamos que se trata de un archivo.ZIP

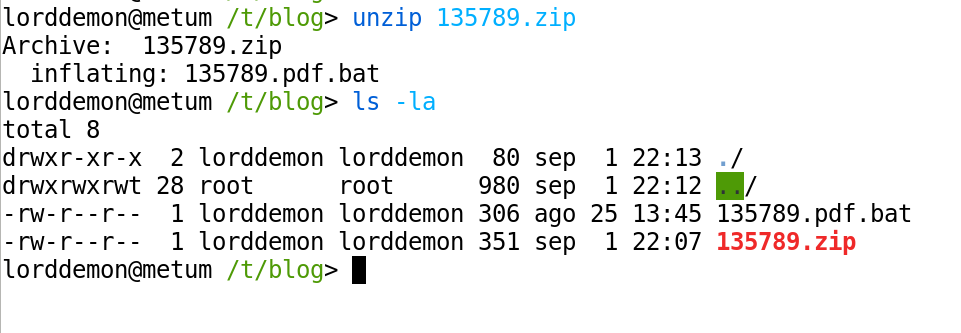

El siguiente paso sería desempaquetar el archivo para ver su contenido, esto lo realizamos con el comando un zip de la siguiente manera.

Podemos ver el contenido extraído del .ZIP es un archivo con el nombre de:

«135789.pdf.bat«

El cual se le puede notar que presenta 2 extensiones, pdf y bat. Esto implica que se si realiza doble clic a este archivo este ejecutara su contenido ya que se trata de un archivo batch que es un archivo de procesamiento por lotes, el pdf es solo para que el usuario se encuentre más convencido de abrir el archivo.

Viendo el contenido del archivo.

El archivo Batch lo que realiza es utilizar las funciones de Powershell para descargar un archivo JS del dominio «hxxp://johnmedina-001-site1.ftempurl.com/crr1.js» el cual lo almacena en «C:\Users\Public\crr1.js» y posteriormente lo ejecuta.

Acerca del Archivo JS:

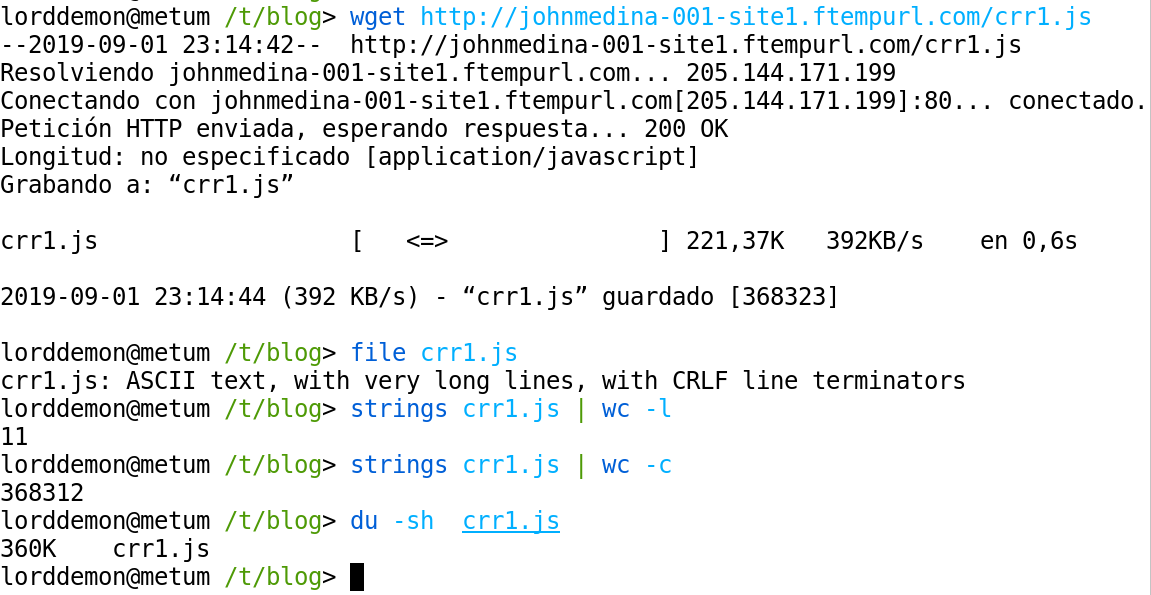

Para analizar el archivo «crr1.js» lo descargamos y analizamos el archivo.

En la imagen anterior podemos ver que se trata de un archivo de texto plano, (ASCII) de tamaño de «360 K» (bastante grande para ser texto plano) que contiene alrededor de 368312 caracteres y tiene 11 lineas.

La anterior captura es sólo una parte del contenido, pero basta para demostrar que el contenido se encuentra ofuscado.

En la anterior figura se puede ver que el archivo interactuá con el Registro de Sistema en Windows, con registros especiales como que se iniciara cuando el inicio del sistema «HKCU\SOFTWARE\Microsoft\Run\» ademas algunas secciones están codificadas en hexadecimal, todo un gran trabajo que lo dejaremos para la siguiente entrada de Blog(o eso espero).

Conclusiones y Recomendaciones:

– El uso de email para incitar a la descarga de archivos maliciosos es muy usado se recomienda analizar factores como el «Remitente«, el contenido del cuerpo sea coherente, si contiene archivos adjuntos o enlaces a estos archivos analizar las propiedades del archivo y si es posible contactarse con la persona que le envió el email para verificar la procedencia.

– Es recomendable usar Sistemas de Antivirus Actualizados, aunque algunas casas de antivirus no lo detecten, según virus total solo 7 de 55 antivirus lo detectan lo cual es interesante ya que su codificación no fue detectada.

Agradecimiento a Rene Polo por enviarme los detalles necesarios para realizar este análisis, comentar que todo fue realizado bajo Sistema Operativo GNU/Linux Fedora.

Muchas gracias por su tiempo de lectura

Fuente y redacción: Gonzalo Nina (lorddemon), CTO en Ethical Hacking Consultores