En una Alerta Flash del FBI, el FBI ha liberado las claves de descifrado maestras para las versiones 4, 5, 5.0.4, 5.1 y 5.2 de Gandcrab Ransomware. Usando estas claves, cualquier individuo u organización puede crear y lanzar su propio descifrador GandCrab.

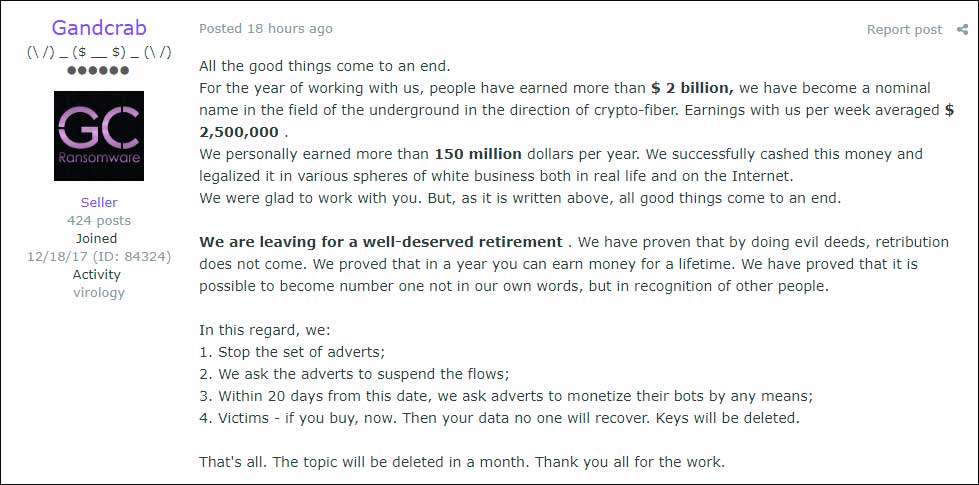

El 1 de junio de 2019, los desarrolladores detrás del exitoso GandCrab Ransomware anunciaron que estaban cerrando sus puertas luego de que supuestamente acumularon $ 2 mil millones en pagos de rescate y ganaron personalmente $ 150 millones.

Dos semanas después, en colaboración con Europol, el FBI, numerosas agencias de aplicación de la ley y NoMoreRansom, Bitdefender lanzó un descifrador para archivos cifrados por las versiones 1, 4 y 5 a 5.2 de GandCrab.

Si bien no se indicó cómo Bitdefender obtuvo acceso a estas claves, se cree que pudieron obtener acceso a los servidores de comando y control del ransomware para descargar las claves.

El FBI le permite a cualquiera crear un descifrador GandCrab

En una «Alerta Flash del FBI» compartida con BleepingComputer, se entregaron a los miembros del programa InfraGard del FBI tres claves de descifrado principales para el GandCrab Ransomware .

Los boletines publicados por el FBI a través de InfraGard se clasifican mediante el Protocolo de semáforos , que determina cómo se puede compartir la información. Esta alerta titulada » Claves de descifrado maestro para GandCrab, versiones 4 a 5.2 » se publicó como un boletín TLP: White, lo que significa que la información se puede divulgar sin restricciones.

Además de las claves de descifrado maestras, el boletín explica cómo funcionaron las estadísticas de GandCrab RaaS y las estadísticas relacionadas.

«El 17 de junio de 2019, el FBI, en asociación con los organismos de aplicación de la ley de 8 países europeos, así como Europol y BitDefender, lanzó una herramienta de descifrado aplicable a todas las versiones del ransomware GandCrab. La herramienta de descifrado se puede encontrar en www.nomoreransom. Los esfuerzos de colaboración identificaron aún más las claves de descifrado maestro para todas las nuevas versiones de GandCrab introducidas desde julio de 2018. El FBI está liberando las llaves maestras para facilitar el desarrollo de herramientas adicionales de descifrado.

GandCrab opera utilizando un modelo de negocio de ransomware-as-a-service (RaaS), que vende el derecho de distribuir el malware a los afiliados a cambio del 40% de los rescates. GandCrab se observó por primera vez en enero de 2018 infectando compañías de Corea del Sur, pero las campañas de GandCrab se expandieron rápidamente a nivel mundial para incluir a víctimas estadounidenses a principios de 2018, impactando al menos a 8 sectores de infraestructura crítica. Como resultado, GandCrab se convirtió rápidamente en el ransomware basado en afiliados más prominente y se estimó que tenía el 50% de la cuota de mercado de ransomware a mediados de 2018. Los expertos estiman que GandCrab infectó a más de 500,000 víctimas en todo el mundo, causando pérdidas por más de $ 300 millones «.

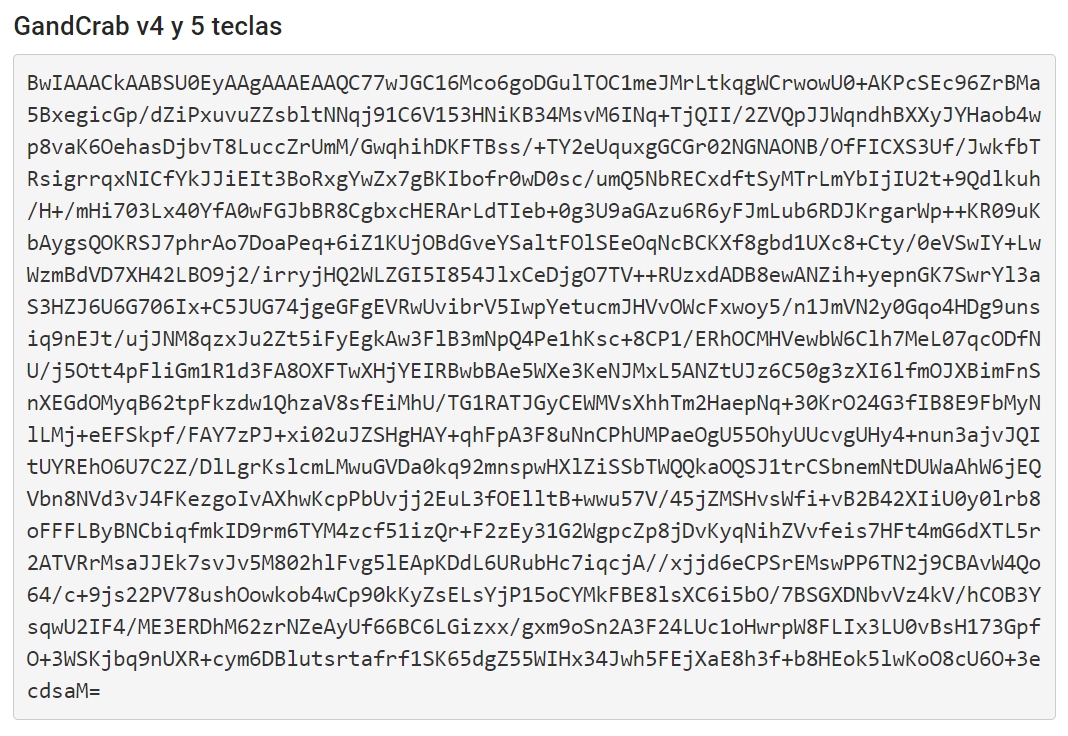

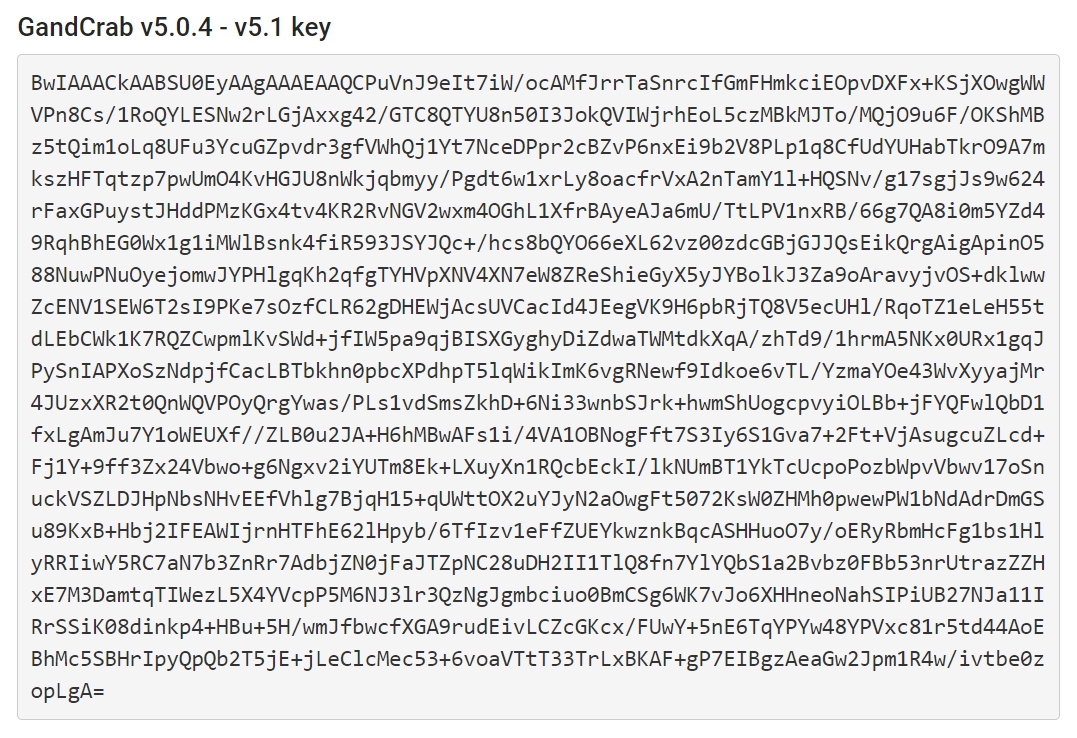

Claves de desencriptación maestras de GandCrab

A continuación se encuentran las claves de descifrado de las versiones 4, 5, 5.0.4, 5.1 y 5.2 de GandCrab.

Para utilizarlos correctamente, debe familiarizarse con los métodos de cifrado utilizados por las distintas versiones de GandCrab. Una buena introducción al algoritmo de cifrado utilizado en la versión 4 se puede encontrar en este artículo de Fortinet .