Se ha encontrado una nueva familia de ransomware dirigida a dispositivos de almacenamiento conectado a la red (NAS) basados en Linux fabricados por los sistemas QNAP basados en Taiwán y que mantienen a los usuarios como rehenes de datos importantes hasta que se paga un rescate, informaron los investigadores a The Hacker News.

Ideal para el hogar y las pequeñas empresas, los dispositivos NAS son unidades de almacenamiento de archivos dedicadas conectadas a una red o a través de Internet, que permiten a los usuarios almacenar y compartir sus datos y copias de seguridad con varias computadoras.

Descubierto de forma independiente por investigadores de dos firmas de seguridad independientes, Intezer y Anomali, la nueva familia de ransomware se enfoca en los servidores NAS de QNAP mal protegidos o vulnerables ya sea por fuerza bruta forzando credenciales SSH débiles o explotando vulnerabilidades conocidas.

Apodado » QNAPCrypt » por Intezer y » eCh0raix»por Anomali, el nuevo ransomware está escrito en el lenguaje de programación Go y encripta los archivos con extensiones dirigidas utilizando el cifrado AES y agrega la extensión .encrypt a cada uno.

Sin embargo, si un dispositivo NAS comprometido se encuentra en Bielorrusia, Ucrania o Rusia, el ransomware finaliza el proceso de cifrado de archivos y finaliza sin dañar los archivos.

Además, más adelante en este artículo, también explicamos cómo los investigadores aprovecharon una debilidad lógica en la infraestructura de ransomware que les permitió evitar que este malware infecte a nuevas víctimas temporalmente.

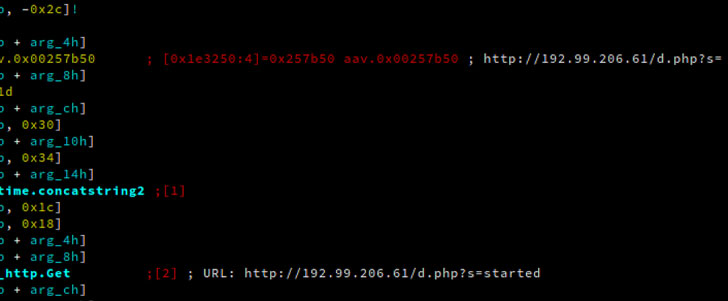

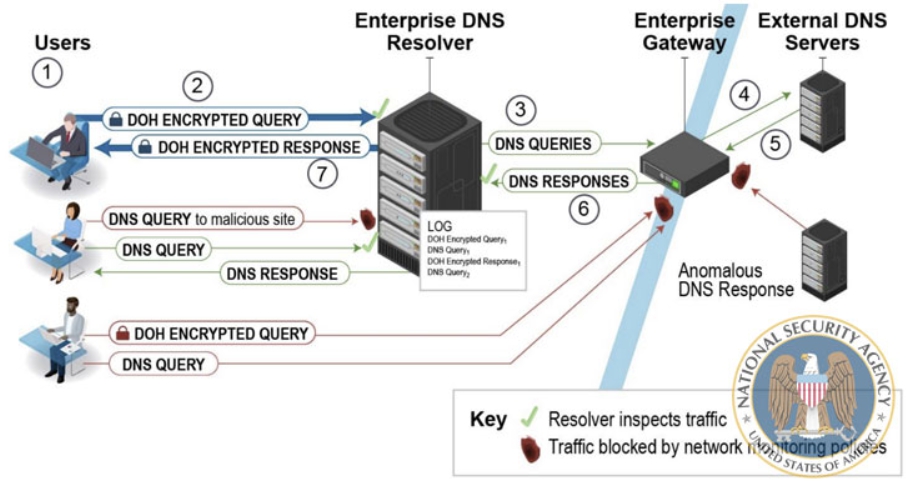

Tras la ejecución, el ransomware de cifrado de archivos primero se conecta a su servidor remoto de comando y control, protegido detrás de la red Tor, utilizando un proxy Tor SOCKS5 para notificar a los atacantes sobre nuevas víctimas.

«Según el análisis, está claro que el autor del malware ha configurado el proxy para proporcionar a la red Tor el acceso al malware sin incluir la funcionalidad de Tor», dicen los investigadores de Anomali.

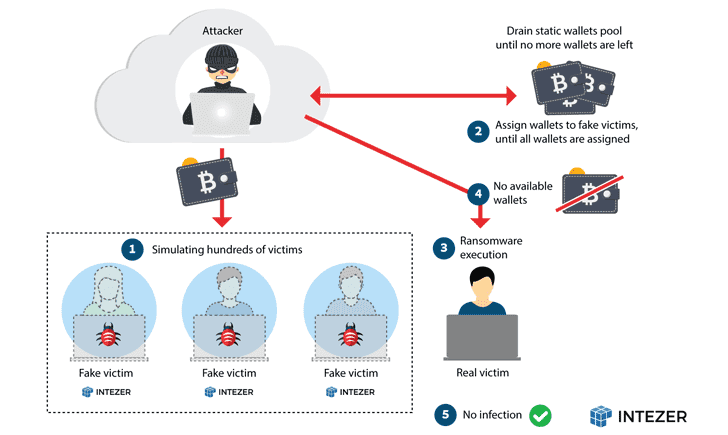

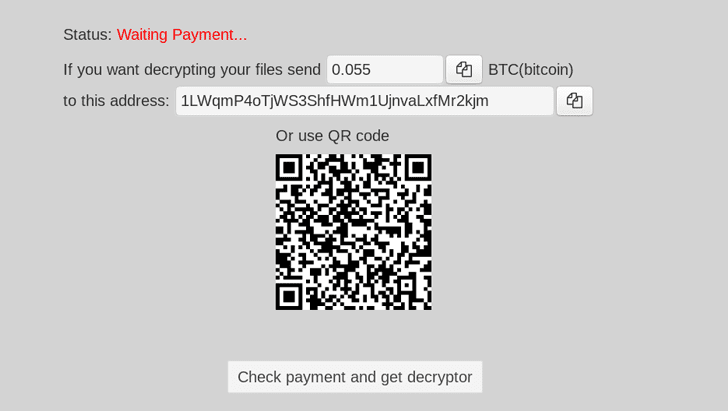

Antes de cifrar archivos, el ransomware solicita una dirección única de billetera de bitcoin, donde las víctimas deben transferir la cantidad del rescate, desde el servidor de C&C del atacante que contiene una lista predefinida de direcciones de bitcoin ya creadas.

Si el servidor se queda sin direcciones de bitcoin únicas, el ransomware no procede a cifrar archivos y esperar a que los atacantes creen y proporcionen una nueva dirección.

Curiosamente, los investigadores de Intezer aprovecharon este mecanismo y crearon un script que les permitió engañar al servidor de C&C del atacante para que asignara todas las direcciones de bitcoin disponibles a cientos de víctimas virtuales, lo que impedía que el ransomware cifrara archivos para nuevas víctimas legítimas.

«Dado que los autores detrás de este ransomware entregaron una billetera Bitcoin por víctima de un conjunto estático de billeteras ya generadas, podríamos replicar los paquetes de infección para recuperar todas las billeteras hasta que no tuvieran más billeteras bajo su control», dijo Intezer.

«Pudimos recopilar un total de 1,091 billeteras únicas destinadas a nuevas víctimas distribuidas en 15 campañas diferentes».

Si el ransomware obtiene su monedero bitcoin único, genera una cadena aleatoria de 32 caracteres para crear una clave secreta AES-256 y luego la utiliza para cifrar todos los archivos almacenados en el dispositivo NAS seleccionado con el algoritmo AES en el modo de retroalimentación de cifrado (CFB). Eliminando los archivos originales.

Dado que el módulo de cifrado usa el paquete matemático para generar la clave secreta, Anomali dijo que es probable que los investigadores escriban un descifrador para la nueva familia de ransomware porque la función no es completamente aleatoria.

«El malware inicializa la página aleatoria de matemáticas con la semilla de la hora actual. Dado que está utilizando el paquete matemático para generar la clave secreta, no es criptográficamente aleatorio, y es posible escribir un descifrador», dijeron los investigadores de Anomali.

«El actor de amenazas apunta a los dispositivos QNAP NAS que se usan para el almacenamiento de archivos y las copias de seguridad. No es común que estos dispositivos ejecuten productos antivirus, y actualmente, las muestras solo son detectadas por 2-3 productos en VirusTotal, lo que permite que el ransomware correr desinhibido «.

Los investigadores también observaron que antes de cifrar los archivos almacenados en dispositivos NAS específicos, el ransomware también intenta eliminar una lista específica de procesos, incluidos apache2, httpd, nginx, MySQL, mysql y PostgreSQL.

Como recordatorio, instamos a los usuarios a que, sin saberlo o innecesariamente, conecten sus dispositivos NAS directamente a Internet, y también habiliten las actualizaciones automáticas para mantener el firmware actualizado.

Además, siempre se recomienda a los usuarios usar contraseñas seguras para proteger sus dispositivos NAS en primer lugar y hacer copias de seguridad de la información almacenada en estos dispositivos, para que en caso de cualquier desastre, los datos importantes puedan recuperarse sin pagar rescate a los atacantes.

Fuente: thehackernews.com