Venezuela sufrió recientemente una serie de apagones eléctricos que dejaron sin suministro a 11 estados. Desde el primer momento, el gobierno de Nicolás Maduro denunció que se debió a un acto de sabotaje mediante ataques electromagnéticos y ciberataques contra la Corporación Eléctrica Nacional (Corpoelec) y sus centrales y estaciones. Por el contrario, el gobierno de Juan Guaidó simplemente lo achacó a la «ineficiencia y la incapacidad del régimen».

Sin un diagnóstico detallado e imparcial, es difícil establecer si la causa real de los apagones fueron sabotajes o sencillamente falta de mantenimiento. Sin embargo, la denuncia del supuesto sabotaje plantea cuestiones interesantes para la ciberseguridad: muchos de los sistemas de control de infraestructuras críticas como las centrales eléctricas son cerrados y no tienen conectividad de internet con el exterior. Entonces, cabe preguntarse: ¿Podría un ciberatacante acceder a sistemas informáticos cerrados y sin tocar directamente los equipos? La respuesta es que sí: las emanaciones electromagnéticas podrían ser un vector de ataque.

Cómo captar las emanaciones electromagnéticas

Todos los aparatos electrónicos emiten radiaciones y emanaciones en forma de señales electromagnéticas y acústicas. Dependiendo de diversos factores como la distancia y los obstáculos, los eavesdroppers (los potenciales espías) pueden captar las señales de los componentes a través de antenas o micrófonos de alta sensibilidad (en el caso de señales acústicas) y procesarlas para obtener información. Entre estos aparatos también se encuentran los monitores y teclados, por lo que estas técnicas pueden ser también empleadas por ciberatacantes.

En el caso de los monitores, el investigador Wim van Eck publicó en 1985 el primer documento no clasificado sobre los riesgos de seguridad de las emanaciones de estos aparatos, que por entonces eran de tubo de rayos catódicos (CRT): su investigación probó que la radiación del monitor puede captarse a distancia y, a través de ella, procesar las imágenes que está mostrando. Se conoce como interferencia de van Eck y, de hecho, este es uno de los motivos por los que varios países como Brasil y Canadá han descartado sistemas electrónicos de votación en elecciones por considerarlos inseguros.

Aunque los monitores LCD de la actualidad emiten menor radiación que los CRT, investigaciones más recientes también han demostrado que son vulnerables. Es más, un equipo de la Universidad de Tel Aviv lo probó con un estudio en el que accedieron al contenido cifrado de un ordenador portátil de una sala adyacente con un equipo sencillo valorado en 3.000 dólares y formado por una antena, un amplificador y un portátil con un software para procesar las señales.

Por otro lado, los propios teclados también pueden ser sensibles a la interceptación de sus emanaciones, por lo que supone un riesgo potencial ya que los ciberatacantes podrían averiguar credenciales y contraseñas mediante el análisis de las teclas presionadas.

Los conceptos TEMPEST y EMSEC

El uso de las emanaciones para obtener información comenzó a ser aplicado desde la Primera Guerra Mundial en cables telefónicos y después fue muy empleado durante la Guerra Fría con aparatos más avanzados. Por ejemplo, un documento desclasificado de la NSA de 1973 relata como un miembro de seguridad de la Embajada de EEUU en Japón descubrió en 1962 que un dipolo en un hospital cercano les estaba apuntando para captar sus señales.

Pero el concepto TEMPEST como tal aparece en los años 70, con las primeras directivas de seguridad sobre emanaciones que surgen en EEUU: es un nombre en clave que hace referencia a las investigaciones y estudios sobre las emanaciones no intencionadas de aparatos electrónicos que puedan proporcionar información clasificada. TEMPEST fue acuñado por la Agencia de Seguridad Nacional (NSA) estadounidense y derivó en una serie de especificaciones de seguridad también adoptadas por la OTAN.

En este sentido, en muchas ocasiones se utiliza como sinónimo de EMSEC (Seguridad de las Emanaciones), que es una sub categoría específica de la disciplina de la Seguridad de las Comunicaciones (COMSEC).

La protección TEMPEST

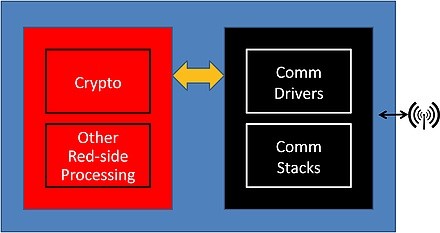

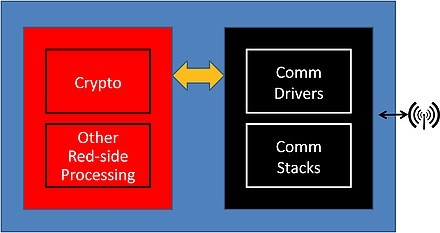

Fuente: David Kleidermacher

En primer lugar, para la protección TEMPEST se aplica un concepto de criptografía básico conocido como arquitectura Red/Black. Este concepto separa los sistemas entre los que contienen o transmiten plaintext, esto es, información sensible sin cifrar (Red) y aquellos que ya emiten mensajes cifrados (Black). La protección TEMPEST tiene como una de sus premisas esta separación que segrega todos los componentes.

En segundo lugar, hay que tener en cuenta que todos los equipos emiten cierto grado de radiación. Por ello, el mayor grado de protección posible consistiría en un blindaje absoluto que apantallara la totalidad del espacio, equipos, sistemas y componentes. Sin embargo, esto resultaría muy costoso o poco práctico para la mayoría de organizaciones y por eso se recurre a técnicas más parciales como estas:

- Evaluación Zoning: se utiliza para examinar el grado de seguridad TEMPEST de los espacios, instalaciones y equipos. Una vez hecha esta evaluación, se pueden enfocar los recursos para aquellos componentes y equipos con información más sensible o sin cifrar (Red). Los distintos organismos oficiales de seguridad de las comunicaciones como la NSA en EEUU o el CCN en España acreditan estas evaluaciones.

- Recintos apantallados: una evaluación zoning puede determinar que determinados espacios donde están los equipos no cumplen con los requisitos de seguridad. En esos casos, se puede recurrir al apantallamiento completo de un local o al uso de armarios apantallados para los equipos que por sus materiales especiales evitan emanaciones al exterior.

- Equipos con certificación propia TEMPEST: en ocasiones, es posible que los equipos se encuentren en entornos seguros y que aun así no sea suficiente para una seguridad adecuada. Para ello, existen equipos y sistemas de comunicaciones que cuentan con su propia certificación TEMPEST que acredita que su hardware y componentes son seguros de por sí.

TEMPEST demuestra que, aunque los sistemas de una organización no salgan de espacios físicos aparentemente seguros e incluso no estén conectados, no son completamente invulnerables. En cualquier caso, la mayoría de vulnerabilidades en infraestructuras críticas se deben a ataques más convencionales como el ransomware, tal y como señalamos recientemente, y en esos casos pueden evitarse de manera más sencilla con medidas adecuadas y soluciones avanzadas de ciberseguridad. La combinación de todas estas medidas de seguridad será la única capaz de garantizar la inviolabilidad de los sistemas críticos para el devenir de una organización o incluso un país.

Fuente: seguinfo.com.ar