Pegasus el programa espía de la israelí NSO Group sigue viajando por todo el planeta infectando dispositivos tecnológicos. Una vez instalado en el teléfono móvil, es capaz de retransmitir al detalle todas las comunicaciones de una persona por muy encriptadas que estén estas en una app o no, sea un sistema Android o de Apple el que opere en el terminal. Ahora, el spyware, o programa espía, está nuevamente en el foco al haber sido relacionado con la investigación del caso Khashoggi, el periodista saudí asesinado en la embajada de este país en Turquí.

Descubierto en 2016, Ahmed Mansoor, activista por los derechos humanos de los Emiratos Árabes Unidos, resultó ser una de las primeras víctima de uno de estos ataques, llamado por los expertos ‘spear phising’. ¿Cómo se activó? Mansoor recibió varios mensajes sobre casos de abusos de derechos humanos y en el propio texto aparecía un mensaje. «Desconfía de los mensajes de remitentes sospechosos», apuntan los expertos en ciberseguridad.

El activista siguió los pasos recomendados por los expertos y le entregó los mensajes a investigadores de seguridad del Citizen Lab de la Universidad de Toronto. Efectivamente, existía un ‘malware’ detrás e investigadores de Lookout lo bautizaron como «el ataque más sofisticado que habían visto». Ahora, la última víctima conocida parece ser Jamal Khashoggi, que fue asesinado en el consulado saudí de Estambul el pasado 2 de octubre por agentes de Arabia Saudi.

Sistema de módulos

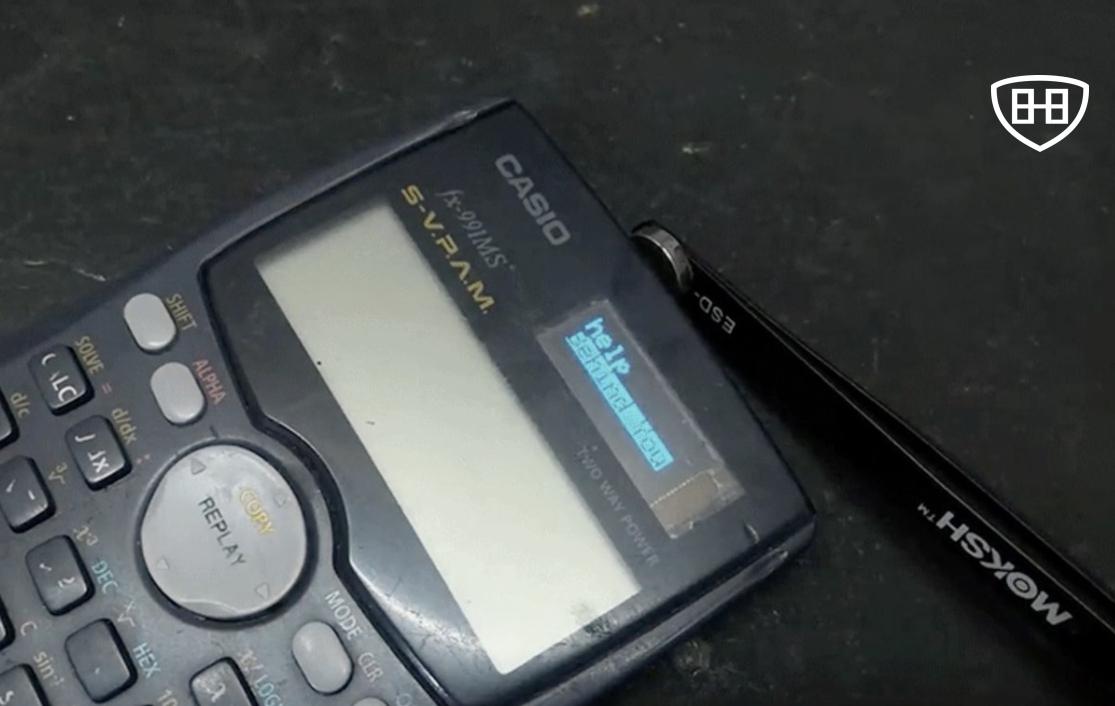

¿Víctima? Víctima de Pegasus, sí. Se trata de un ‘malware’ modular. «Tras analizar el dispositivo de la víctima, instala los módulos necesarios para leer los mensajes y correos del usuario, escucha llamadas, hace capturas de pantalla, registra claves que se introducen, accede al historial del navegador, contactos», explican los expertos de Kaspersky Lab.

Esta semana, Omar Abdulaziz ha revelado cerca de 400 whatsapps que intercambió con Khashoggi. El joven, que ahora vive en Canadá, recibió un SMS y pinchó el pasado junio. «La culpa me está matando», ha explicado Abdulaziz.

Aquella inocente acción permitió instalar, según denuncia el propio Abdulaziz, Pegasus y vigilar todas sus conversaciones. Charlas e intercambios de mensajes que incluyen los 400 mensajes de Whatsapp en los que hablaban de la creación de un movimiento juvenil en las redes sociales e internet con el fin de desestabilizar y pasar cuentas a la monarquía saudí.

Preparado para captarlo todo

Pegasus está preparado para captar todo lo que hay en el móvil. Imágenes de la cámara, sonidos del micrófono, llamadas entrantes y salientes y también mensajes encriptados de Telegram y Whatsapp. « Con respecto a la captura de mensajes desde servicios de mensajería, hay que tener en cuenta que WhatsApp cifra los mensajes en las comunicaciones de punto a punto, no mientras están en el dispositivo emisor o una vez han sido recibidos por el receptor», señala Josep Albors, responsable de concienciación e investigación de ESET España.

Los investigadores de la Universidad de Toronto descubrieron que su teléfono había sido pirateado con este spyware de la compañía israelí. Un proceso que implica «revisar los procesos en ejecución para estar seguro de no estar infectados», añade Albors.

Según el texto de la demanda, el grupo NSO vendió su tecnología a Arabia Saudí en 2017 por 55 millones de dólares. La empresa israelí señala que la «demanda no muestra que se usara la tecnología de la compañía. Aún más, tiene detalles que no están basados en la realidad. NSO es una compañía de tecnología que no está involucrada en el uso de nuestros productos una vez que se venden a nuestros clientes».

NSO Group cuenta con ocho año de vida y fue fundada con fondos de veteranos de la unidad de inteligencia. Arabia Saudi no es su único cliente. El Gobierno de México también es uno de sus principales destinatarios.

Al servicio de los gobiernos

Una investigación de The New York Times destapó la campaña de espionaje en el país centroamericano y el presidente Enrique Peña Nieto reconoció que su gobierno había adquirido esa tecnología.

Para espiar a 10 usuarios de iPhone con Pegasus, el fabricante del software cobra unos 650.000 dólares, además de la cuota de instalación de 500.000 dólares. El malware se autodestruye si no es capaz de comunicarse con su servidor de mando y control durante más de 60 días o si detecta que se ha instalado en el dispositivo equivocado con la tarjeta SIM equivocada.

No obstante, «lo mejor para evitar que este software espía consiga su objetivo es tener el dispositivo actualizado con la versión más reciente del sistema operativo y así evitar que haga uso de los exploits para conseguir instalarse y tomar el control del dispositivo», sentencia Albors.

Fuente: Ideal.es