Libssh es una librería, escrita en C, que permite a cualquier administrador implementar el uso del protocolo SSHv2 en cualquier cliente o servidor fácilmente de manera que podamos transferir archivos o conectarnos de forma remota con total seguridad. La finalidad de SSH es brindarnos seguridad en nuestras conexiones, sin embargo, para que nuestro servidor esté seguro debemos asegurarnos de usar versiones actualizadas para evitar que un fallo de seguridad, como el que acaba de aparecer en libssh, pueda poner en riesgo nuestro servidor.

Hace algunas horas las redes sociales se incendiaban por un nuevo fallo de seguridad descubierto en el conjunto de librerías libssh. Este fallo de seguridad es, probablemente, uno de los más absurdos y peligrosos que hayamos podido ver en una herramienta tan crítica para la seguridad como esta.

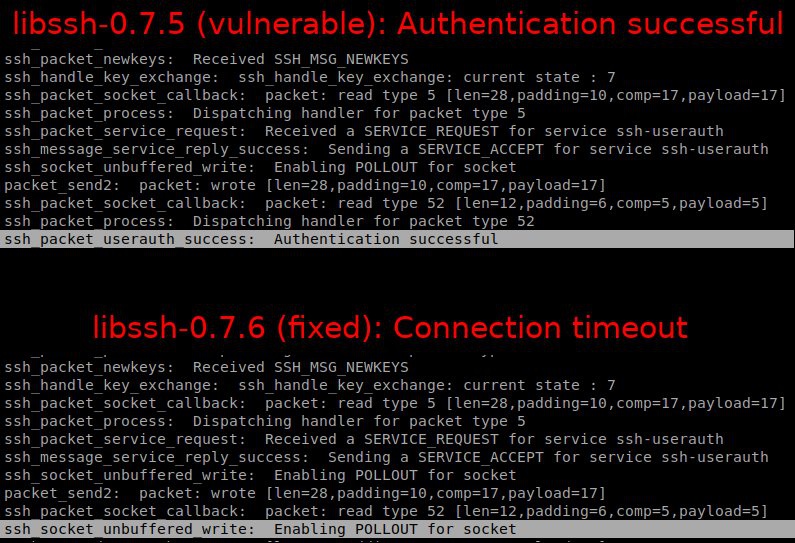

Esta vulnerabilidad, registrada como CVE-2018-10933, se puede explotar fácilmente simplemente presentando a un servidor un mensaje «SSH2_MSG_USERAUTH_SUCCESS» en vez de un mensaje «SSH2_MSG_USERAUTH_REQUEST» cuando se intenta iniciar sesión, lo que permite que cualquiera se autentique en el servidor sin necesidad ni siquiera de un usuario o una contraseña.

La única forma de proteger nuestros servidores de esta vulnerabilidad es instalando las últimas versiones de libssh en ellos. Desde hace algunas horas ya están disponibles las actualizaciones 0.8.4 y 0.7.6 de estas librerías, versiones que ya corrigen este grave fallo de seguridad y permite volver a proteger los datos del servidor.

Miles de servidores vulnerables con libssh al alcance de cualquiera con una simple búsqueda en Shodan

Realizando una búsqueda de equipos con el puerto 22 abierto y que utilicen libssh podemos ver cómo, en segundos, podemos encontrar miles de servidores vulnerables, sin actualizar, que fácilmente podrían verse comprometidos por esta vulnerabilidad.

Por ello, es muy importante asegurarnos de instalar la última versión de libssh en nuestro servidor para evitar que este fallo de seguridad pueda poner gravemente en peligro nuestra seguridad. También es recomendable actualizar cuanto antes todas las aplicaciones (clientes) que utilicen estas librerías, para mayor seguridad.

En el caso de Github, aunque utiliza libssh, no está afectado al emplear una versión modificada de la biblioteca. La vulnerabilidad solo afecta a la parte del servidor, por lo que en principio proyectos como KDE, que utiliza la parte de cliente, no están afectados.

No debe confundirse libssh con OpenSSH, siendo ambos proyectos independientes. No existe riesgo para la mayoría de servidores SSH instalados en máquinas tipo Unix, al emplear estos por defecto una implementación de OpenSSH. Si se utiliza un producto que haga uso de esta biblioteca en el lado del servidor, se urge a actualizar de inmediato debido a la gravedad de la vulnerabilidad.

Fuente: Segu-info.com.ar