Después de VPNFilter, varios investigadores de seguridad vuelven a avisar sobre una nueva campaña maliciosa a través de Internet, llamada GhostDNS, cuya principal finalidad es cambiar los DNS de los routers para reenviar el tráfico de los usuarios a páginas web maliciosas, falsas, controladas por los propios delincuentes.

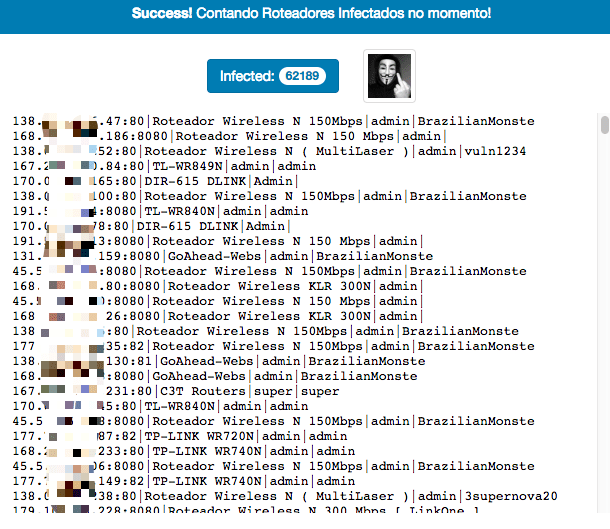

Esta campaña afecta a más de 70 modelos de routers diferentes y, a través de una botnet, se usa la fuerza bruta para lograr acceder a los routers, o utilizando el exploit dnscfg.cgi para saltarse la página de login de routers TPLink y DLink.

El módulo de GhostDNS encargado de cambiar la configuración de los DNS de los routers es DNSChanger. Este módulo cuenta con más de 100 scripts que se ejecutan hasta dar con el que consiga cambiar esta configuración en los routers vulnerables.

De momento esta nueva amenaza informática está centrada en Brasil, aunque dada su naturaleza es muy fácil de escalar y llevar a otros países del mundo, por lo que debemos asegurarnos de proteger cuanto antes nuestros routers para no caer en las garras de GhostDNS.

Cómo proteger nuestro router de GhostDNS

Como podemos ver en la anterior captura, este malware usa principalmente la fuerza bruta para lograr acceder a los routers de las víctimas. Por ello, una de las primeras medidas de seguridad que debemos aplicar en nuestro router es cambiar la contraseña por defecto por otra contraseña segura que no pueda ser adivinada por fuerza bruta.

Por seguridad, también sería recomendable descargar la última versión del firmware desde la página web principal del fabricante e instalarla en el router. Si ya tenemos la última versión, sería aconsejable volver a flashear el firmware (y borrar la configuración actual) de manera que, si hemos sido ya infectados, podamos eliminar la amenaza.

Por último, otro consejo de seguridad es revisar manualmente la configuración DNS de nuestro router. Si estamos utilizando unos DNS conocidos y fiables, como los de Google, por ejemplo, entonces no deberíamos tener problemas. Si tenemos otros servidores configurados, seguramente nuestro router esté comprometido, y deberíamos, además de cambiar los DNS del router, seguir los dos pasos anteriores cuanto antes para, además de mejorar nuestra seguridad, mejorar la conexión usando los mejores DNS para nuestra red.

Fuente: Segu-info.com.ar