Créalo o no, pero su número de fax es literalmente suficiente para que un pirata informático obtenga control total sobre la impresora y posiblemente se infiltre en el resto de la red conectada a ella.

Los investigadores de Check Point revelaron detalles de dos vulnerabilidades de ejecución de código remoto (RCE) que descubrieron en los protocolos de comunicación utilizados en decenas de millones de máquinas de fax en todo el mundo.

¡Quizás piense quién usa Fax estos días!

Bueno, Fax no es cosa del pasado. Con más de 300 millones de números de fax y 45 millones de máquinas de fax en uso en todo el mundo, Fax sigue siendo popular entre varias organizaciones empresariales, reguladores, abogados, banqueros y empresas de bienes raíces.

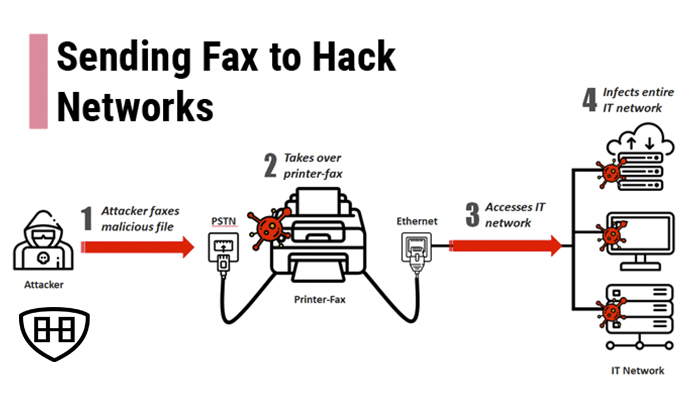

Como la mayoría de las máquinas de fax están integradas actualmente en impresoras todo en uno, conectadas a una red WiFi y a una línea telefónica PSTN, un atacante remoto simplemente puede enviar un archivo de imagen especialmente diseñado por fax para explotar las vulnerabilidades informadas y tomar el control de una empresa o red doméstica.

Todo lo que el atacante necesita para explotar estas vulnerabilidades es un número de Fax, que se puede encontrar fácilmente simplemente navegando por un sitio web corporativo o solicitándolo directamente.

Ataque de Faxploit: video de demostración

Denominado Faxploit , el ataque implica dos vulnerabilidades de desbordamiento del búfer: una se desencadena al analizar marcadores COM (CVE-2018-5925) y se produce otro problema basado en la pila al analizar marcadores DHT (CVE-2018-5924), lo que conduce a la ejecución remota de código.

Para demostrar el ataque, el jefe del equipo de investigación de Check Point Malware Yaniv Balmas y el investigador de seguridad Eyal Itkin utilizaron las populares impresoras de fax HP Officejet Pro All-in-One: la impresora todo en uno HP Officejet Pro 6830 y OfficeJet Pro 8720.

Como se muestra En el video anterior, los investigadores envían un archivo de imagen cargado con carga maliciosa a través de la línea telefónica, y tan pronto como el equipo de fax lo recibe, la imagen se decodifica y se carga en la memoria de la impresora de fax.

En su caso, los investigadores utilizaron exploits EternalBlue y Double Pulsar desarrollados por NSA , que fueron filtrados por el grupo Shadow Brokers y estuvieron detrás de la protesta global de WannaCry ransomware el año pasado, para hacerse cargo de la máquina conectada y propagar aún más el código malicioso a través de la red .

«Usando nada más que una línea telefónica, pudimos enviar un fax que podía tomar el control total de la impresora, y luego expandir nuestra carga útil dentro de la red informática accesible para la impresora», dijo el investigador en una publicación detallada publicada hoy.

«Creemos que la comunidad debe prestar especial atención a este riesgo de seguridad, cambiando la forma en que las arquitecturas de red modernas tratan las impresoras de red y las máquinas de fax».

Según los investigadores de Check Point, los atacantes pueden codificar el archivo de imagen con malware que incluye ransomware, mineros de criptomonedas o herramientas de vigilancia, dependiendo de sus objetivos de interés y motivos.

Los investigadores de Check Point divulgaron responsablemente sus hallazgos a Hewlett Packard, que rápidamente corrigió los defectos en sus impresoras todo en uno y desplegó parches de firmware en respuesta. Hay un parche disponible en la página de soporte de HP .

Sin embargo, los investigadores creen que las mismas vulnerabilidades también podrían afectar a la mayoría de las impresoras multifunción basadas en fax vendidas por otros fabricantes y otras implementaciones de fax, como servicios de fax a correo electrónico, máquinas de fax independientes y más.