Le das a Cr3dOv3r un correo electrónico y luego realiza dos simples trabajos útiles con él:

- Busque filtraciones públicas para el correo electrónico y devuelve el resultado con los detalles más útiles sobre la fuga (utilizando la API haveibeenpwned ) e intenta obtener las contraseñas de texto sin formato de las filtraciones que encuentre (utilizando @GhostProjectME ).

- Ahora le da una contraseña o una contraseña filtrada, luego prueba estas credenciales contra algunos sitios web conocidos (por ejemplo, Facebook, Twitter, Google …) y le informa si el inicio de sesión fue exitoso.

Algunos de los escenarios Cr3dOv3r se pueden usar en él

- Verifique si el correo electrónico objetivo tiene filtraciones y luego use la contraseña filtrada para compararlo con los sitios web.

- Compruebe si las credenciales de destino que encontró se reutilizan en otros sitios web / servicios.

- Verificando si la contraseña anterior que obtuviste del objetivo / filtraciones todavía se usa en cualquier sitio web.

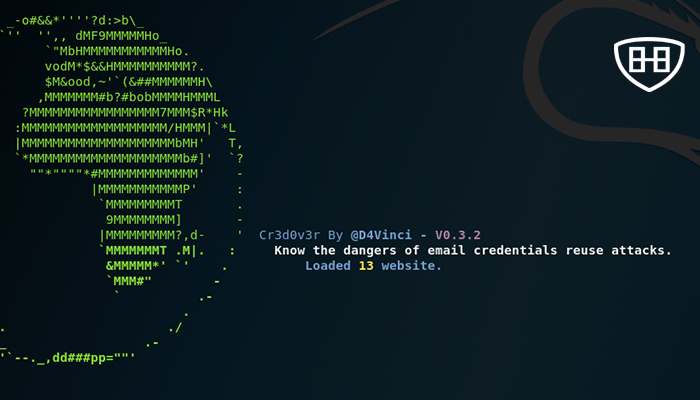

Capturas de pantalla

Uso

usage: Cr3d0v3r.py [-h] [-p] [-np] [-q] email

positional arguments:

email Email/username to check

optional arguments:

-h, --help show this help message and exit

-p Don't check for leaks or plain text passwords.

-np Don't check for plain text passwords.

-q Quiet mode (no banner).

Instalación y requisitos

Para que la herramienta funcione de la mejor manera, debe tener:

- Python 3.xo 2.x (preferido 3).

- Sistema Linux o Windows .

- Trabajé en algunas máquinas con MacOS y python3.

- Los requisitos mencionados en las siguientes líneas.

Instalación

+ Para Windows: (Después de descargar ZIP y subirla)

cd Cr3dOv3r-master

python -m pip install -r win_requirements.txt

python Cr3dOv3r.py -h+ Para Linux:

git clone https://github.com/D4Vinci/Cr3dOv3r.git

cd Cr3dOv3r

python3 -m pip install -r requirements.txt

python3 Cr3dOv3r.py -h+ Para docker:

git clone https://github.com/D4Vinci/Cr3dOv3r.git

docker build -t cr3dov3r Cr3dOv3r/

docker run -it cr3dov3r "example@gmail.com"

Fuente: Kitploit.com