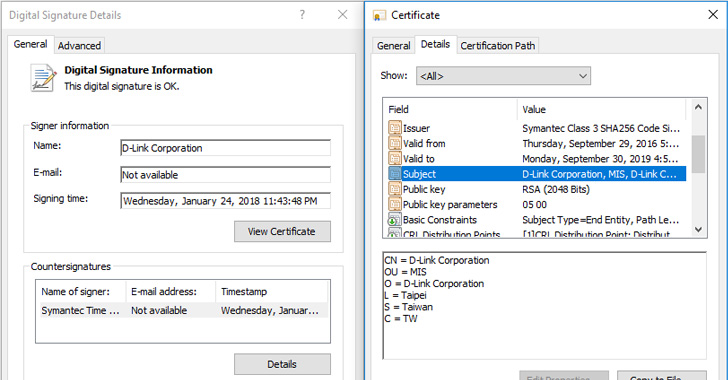

Los investigadores de seguridad han descubierto una nueva campaña de malware que usa indebidamente certificados digitales válidos robados de compañías tecnológicas taiwanesas, como D-Link, para firmar su malware y hacer que parezcan aplicaciones legítimas.

Como ya sabrá, los certificados digitales emitidos por una autoridad certificadora (CA) de confianza se usan para firmar criptográficamente las aplicaciones y el software de la computadora y su computadora los confía para la ejecución de esos programas sin ningún mensaje de advertencia.

Sin embargo, el autor de malware y los piratas informáticos que siempre están en busca de técnicas avanzadas para eludir las soluciones de seguridad han estado abusando de los certificados digitales de confianza en los últimos años.

Los hackers utilizan certificados comprometidos de firma de código asociados con proveedores de software confiables para firmar sus códigos maliciosos, lo que reduce la posibilidad de que se detecte su malware en redes empresariales y dispositivos de consumo específicos.

Investigadores de seguridad de ESET han identificado recientemente dos familias de malware, previamente asociadas con el grupo de ciberespionaje BlackTech, que han sido firmadas usando certificados digitales válidos pertenecientes al fabricante de equipos de redes D-Link y otra empresa de seguridad taiwanesa llamada Tecnología de información cambiante.

El primer malware, dobladoPlead , es una puerta trasera remotamente controlada diseñada para robar documentos confidenciales y espiar a los usuarios.

El segundo malware también es un ladrón de contraseñas relacionado diseñado para recopilar contraseñas guardadas de Google Chrome, Microsoft Internet Explorer, Microsoft Outlook y Mozilla Firefox.

Los investigadores notificaron tanto el D-link como el Changing Information Technology sobre el tema, y las compañías revocaron los certificados digitales comprometidos el 3 de julio y el 4 de julio de 2018, respectivamente.

Como la mayoría del software antivirus no comprueba la validez del certificado, incluso cuando las empresas revocan las firmas de sus certificados, los hackers de BlackTech todavía usan los mismos certificados para firmar sus herramientas maliciosas.

«La capacidad de comprometer varias compañías de tecnología con sede en Taiwán y reutilizar sus certificados de firma de códigos en ataques futuros muestra que este grupo es altamente calificado y está enfocado en esa región», dijeron los investigadores.

No es la primera vez que los hackers usan certificados válidos para firmar su malware. El infame gusano Stuxnet que se dirigió a las instalaciones de procesamiento nuclear iraní en 2003 también utilizó certificados digitales válidos.

Además, el pirateo CCleaner 2017 , en el que los hackers reemplazaron el software CCleaner original con las descargas contaminadas, fue posible gracias a la actualización de software firmada digitalmente.

Fuente: Thehackernews.com