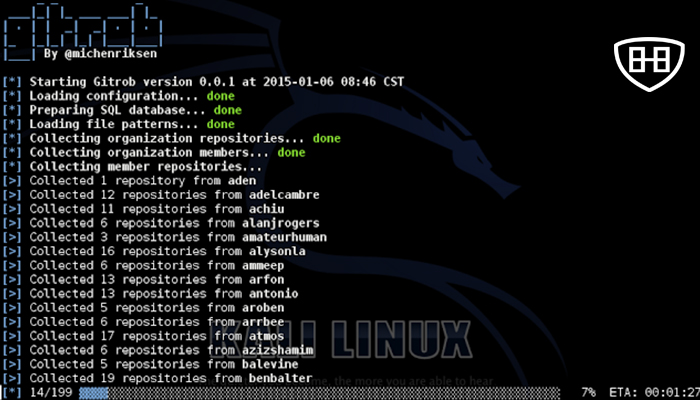

Herramienta de reconocimiento para organizaciones que tienen repositorios GitHub

A los desarrolladores generalmente les gusta compartir su código, y muchos de ellos lo hacen al abrirlo en GitHub, un servicio […]

A los desarrolladores generalmente les gusta compartir su código, y muchos de ellos lo hacen al abrirlo en GitHub, un servicio […]

Es el escaneo de vulnerabilidad del tutorial anterior con OpenVAS 9.0 parte 1 , hemos pasado por el proceso de instalación de OpenVAS en […]

Hace un par de años hicimos un tutorial sobre Hacking Tutorials sobre cómo instalar la popular herramienta de evaluación de vulnerabilidades […]

En este tutorial hackeará dRuby utilizando una vulnerabilidad de ejecución remota de código en el servidor dRuby RMI que se […]

Según información compartida por Gérald Darmanin, el ministro francés de Acción Pública y Cuentas, más de 40 agentes de la Dirección Nacional […]

Joshua Adam Schulte , que una vez creó malware para la CIA y la NSA para entrar en computadoras adversarias, fue acusado […]

La revelación llega casi un mes después de que los investigadores revelaran una serie de fallas, denominadas eFail , en PGP y […]

Que la industria de la seguridad está repleta de noticias sobre cómo se está utilizando PowerShell tanto por malware como […]

Aunque China todavía tiene más supercomputadoras en la lista de las 500 principales, EE. UU. Se lleva la corona del […]

Si algo funciona, ¿por qué cambiarlo? Pese a no tener ya soporte ni actualizaciones, y pese a las continuas recomendaciones […]

El Informe de Amenazas Q1 2018 de Nexusguard, que analiza miles de ciberataques globales, informó que 55 de los ataques […]

¡Demonios si! Se ha descubierto otra vulnerabilidad de seguridad en los chips Intel que afecta la tecnología de ejecución especulativa del […]