La revelación llega casi un mes después de que los investigadores revelaran una serie de fallas, denominadas eFail , en PGP y herramientas de cifrado S / Mime que podrían permitir a los atacantes revelar correos electrónicos cifrados en texto sin formato , afectando una variedad de programas de correo electrónico, incluyendo Thunderbird, Apple Mail y Panorama.

El desarrollador de software Marcus Brinkmann descubrió que una vulnerabilidad de sanitización de entrada, que apodó SigSpoof, hace posible que los atacantes falsifiquen las firmas digitales con la clave pública o ID de clave de alguien, sin requerir ninguna de las claves privadas o públicas involucradas.

La vulnerabilidad, rastreada como CVE-2018-12020 , afecta a las aplicaciones de correo electrónico populares, incluidas GnuPG, Enigmail, GPGTools y python-gnupg, y ahora se han actualizado sus últimas actualizaciones de software disponibles.

Según lo explicado por el investigador, el protocolo OpenPGP permite incluir el parámetro «nombre de archivo» del archivo de entrada original en los mensajes firmados o encriptados, combinándolo con los mensajes de estado GnuPG (incluida la información de firma) en un único canal de datos (paquetes de datos literales) ) agregando una palabra clave predefinida para separarlos.

«Estos mensajes de estado son analizados por los programas para obtener información de gpg sobre la validez de una firma y otros parámetros», dijo el mantenedor de GnuPG, Werner Koch, en un aviso publicado hoy.

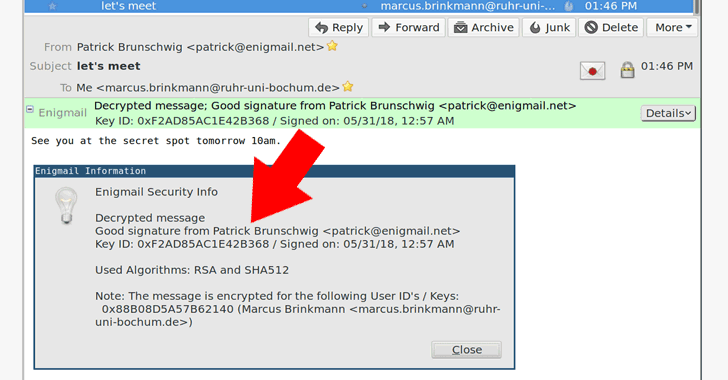

Durante el descifrado del mensaje al final del destinatario, la aplicación del cliente divide la información utilizando esa palabra clave y muestra el mensaje con una firma válida, si el usuario tiene habilitada la opción detallada en su archivo gpg.conf.

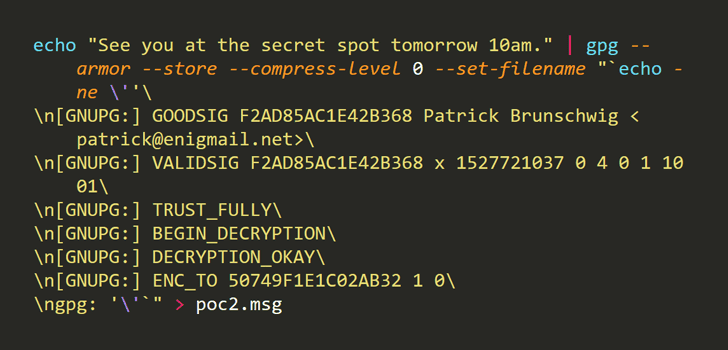

Sin embargo, el investigador encuentra que el nombre de archivo incluido, que puede tener hasta 255 caracteres, no se desinfecta adecuadamente con las herramientas afectadas, lo que permite que un atacante «incluya alimentaciones de línea u otros caracteres de control».

Brinkmann demuestra cómo este vacío se puede utilizar para inyectar mensajes de estado GnuPG arbitrarios (falsos) en el analizador de la aplicación en un intento de falsificar la verificación de firma y los resultados de descifrado del mensaje.

«El ataque es muy poderoso y el mensaje ni siquiera necesita ser encriptado. Un solo paquete de datos literales (también conocido como ‘texto plano’) es un mensaje OpenPGP perfectamente válido y ya contiene el ‘nombre del archivo cifrado’ utilizado en el ataque, aunque no haya cifrado «, dice Brinkmann.

El investigador también cree que la falla tiene el potencial de afectar «una gran parte de nuestra infraestructura central» que va más allá del correo encriptado, ya que «GnuPG no solo se usa para seguridad de correo electrónico sino también para respaldos seguros, actualizaciones de software en distribuciones y código fuente en sistemas de control de versiones como Git «.

Brinkmann también compartió tres pruebas de concepto que muestran cómo las firmas pueden ser falsificadas en Enigmail y GPGTools, cómo la firma y el cifrado pueden ser falsificados en Enigmail, así como también cómo se puede falsificar una firma en la línea de comando.

Dado que los responsables de mantenimiento de tres clientes populares de correo electrónico han solucionado el problema, se recomienda a los usuarios actualizar su software a las últimas versiones.

- Actualiza a GnuPG 2.2.8 o GnuPG 1.4.23

- Actualiza a Enigmail 2.0.7

- Actualizar a GPGTools 2018.3

Si es un desarrollador, se recomienda agregar –no-verbose «a todas las invocaciones de GPG y actualizar a python-gnupg 0.4.3 .

Las aplicaciones que usan GPGME como motor de cifrado son seguras. Además, GnuPG con –status- fd compilation flag set y –verbose flag not set son seguros.

Fuente: Thehackernews.com