Los investigadores de ciberseguridad de Trend Micro advierten a los usuarios de una extensión maliciosa de Chrome que se está propagando a través de Facebook Messenger y dirigida a los usuarios de las plataformas de comercio de criptomonedas para robar las credenciales de sus cuentas.

Apodada FacexWorm , la técnica de ataque utilizada por la extensión maliciosa surgió por primera vez en agosto del año pasado, pero los investigadores notaron que el malware re envasó algunas nuevas capacidades maliciosas a principios de este mes.

Las nuevas capacidades incluyen robar credenciales de cuenta de sitios web, como sitios de Google y criptomonedas, redirigir a las víctimas a estafas de criptomonedas, inyectar mineros en la página web para minar criptomonedas y redirigir a las víctimas al enlace de referencia del atacante para programas de referencia relacionados con criptomonedas.

No es el primer malware que usa Facebook Messenger para propagarse como un gusano.

A fines del año pasado, los investigadores de Trend Micro descubrieron un robot de minería de la criptomoneda Monero, denominado Digmine , que se propaga a través del Facebook Messenger y apunta a las computadoras con Windows, así como a Google Chrome para la minería de criptomonedas.

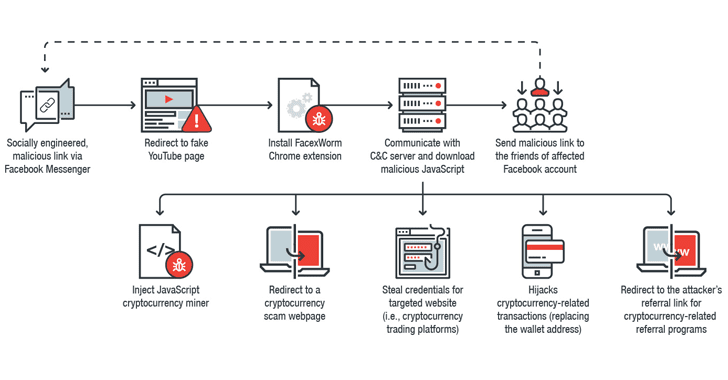

Al igual que Digmine, FacexWorm también funciona mediante el envío de enlaces de ingeniería social a través de Facebook Messenger a los amigos de una cuenta de Facebook afectada para redirigir a las víctimas a versiones falsas de sitios web populares de transmisión de video, como YouTube.

Cabe señalar que la extensión FacexWorm solo se diseñó para usuarios de Chrome. Si el malware detecta cualquier otro navegador web en la computadora de la víctima, redirige al usuario a un anuncio de aspecto inofensivo.

¿Cómo funciona el malware FacexWorm?

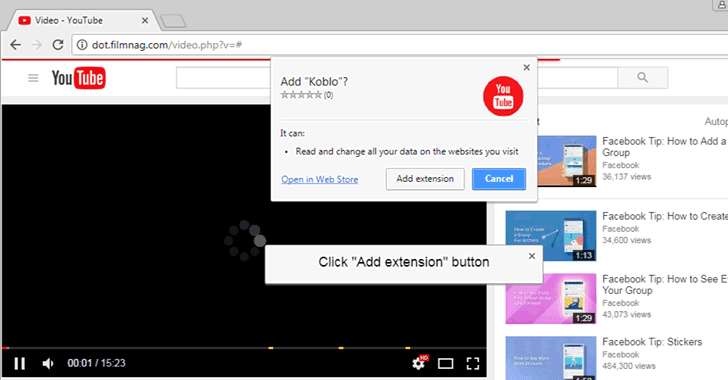

Si el enlace de video malicioso se abre con el navegador Chrome, FacexWorm redirecciona a la víctima a una página de YouTube falsa, donde se alienta al usuario a descargar una extensión maliciosa de Chrome como una extensión de códec para continuar reproduciendo el video.

Una vez instalada, la extensión FacexWorm Chrome descarga más módulos de su comando y servidor de control para realizar varias tareas maliciosas.

«FacexWorm es un clon de una extensión normal de Chrome, pero se le inyectó un código corto que contiene su rutina principal. Descarga el código JavaScript adicional del servidor de C & C cuando se abre el navegador», dijeron los investigadores .

«Cada vez que una víctima abre una nueva página web, FacexWorm consultará su servidor C & C para encontrar y recuperar otro código JavaScript (alojado en un repositorio de Github) y ejecutar sus comportamientos en esa página web».

Dado que la extensión toma todos los permisos extendidos en el momento de la instalación, el malware puede acceder o modificar datos para cualquier sitio web que el usuario abra.

A continuación, he enumerado un breve resumen de lo que el malware FacexWorm puede realizar:

- Para propagarse aún más como un gusano, el malware solicita el token de acceso OAuth para la cuenta de Facebook de la víctima, con lo que obtiene automáticamente la lista de amigos de la víctima y también les envía ese vínculo de video falso y falso de YouTube.

- Robe las credenciales de la cuenta del usuario para Google, MyMonero y Coinhive, cuando el malware detecte que la víctima ha abierto la página de inicio de sesión del sitio web objetivo.

- FacexWorm también inyecta cryptocurrency miner a las páginas web abiertas por la víctima, que utiliza la potencia de la CPU de la computadora víctima para extraer Cryptocurrency para los atacantes.

- FacexWorm incluso secuestra las transacciones relacionadas con la criptomoneda del usuario al ubicar la dirección ingresada por la víctima y reemplazarla por la que proporcionó el atacante.

- Cuando el malware detecta que el usuario ha accedido a una de las 52 plataformas de comercio de criptomonedas o ha escrito palabras clave como «blockchain», «eth-» o «ethereum» en la URL, FacexWorm redireccionará a la víctima a una página web fraudulenta de criptomonedas para robarle monedas Las plataformas específicas incluyen Poloniex, HitBTC, Bitfinex, Ethfinex y Binance, y la billetera Blockchain.info.

- Para evitar la detección o eliminación, la extensión FacexWorm cierra inmediatamente la pestaña abierta cuando detecta que el usuario está abriendo la página de administración de extensiones de Chrome.

- El atacante también obtiene un incentivo de referencia cada vez que una víctima registra una cuenta en Binance, DigitalOcean, FreeBitco.in, FreeDoge.co.in o HashFlare.

Hasta ahora, los investigadores de Trend Micro han descubierto que FacexWorm ha comprometido al menos una transacción de Bitcoin (valorada en $ 2.49) hasta el 19 de abril, pero no saben cuánto han ganado los atacantes de la minería web maliciosa.

Las criptomonedas dirigidas por FacexWorm incluyen Bitcoin (BTC), Bitcoin Gold (BTG), Bitcoin Cash (BCH), Dash (DASH), ETH, Ethereum Classic (ETC), Ripple (XRP), Litecoin (LTC), Zcash (ZEC), y Monero (XMR).

El malware FacexWorm se ha encontrado emergiendo en Alemania, Túnez, Japón, Taiwán, Corea del Sur y España. Pero dado que Facebook Messenger se usa en todo el mundo, hay más posibilidades de que el malware se extienda a nivel mundial.

Chrome Web Store había eliminado muchas de las extensiones maliciosas antes de que los investigadores de Trend Micro lo notificaran, pero los atacantes continúan subiéndolo a la tienda.

Facebook Messenger también puede detectar los enlaces maliciosos, socialmente diseñados y bloquear regularmente el comportamiento de propagación de las cuentas de Facebook afectadas, dijeron los investigadores.

Dado que las campañas de Facebook Spam son bastante comunes, se aconseja a los usuarios estar atentos al hacer clic en los enlaces y archivos proporcionados a través de la plataforma del sitio de redes sociales.

Fuente: Thehackernews.com