Solo unas horas después de que el equipo de Drupal lanza las últimas actualizaciones para corregir un nuevo error de ejecución remota de código en su software de sistema de administración de contenido, los hackers ya comenzaron a explotar la vulnerabilidad en la naturaleza.

Anunciado ayer, la vulnerabilidad descubierta recientemente ( CVE-2018-7602 ) afecta a Drupal 7 y 8 core y permite a los atacantes remotos lograr exactamente lo mismo que permitió Drupalgeddon2 (CVE-2018-7600): realización completa de los sitios web afectados.

Aunque el equipo de Drupal no ha revelado ningún detalle técnico de la vulnerabilidad para evitar su explotación inmediata, dos piratas informáticos individuales han revelado algunos detalles, junto con un ataque de prueba de concepto tan solo unas horas después del lanzamiento del parche.

Si ha estado leyendo activamente cada historia de The Hacker News, debe saber cómo la publicación del exploit PoC de Drupalgeddon2 llamó mucho la atención, lo que finalmente permitió a los atacantes secuestrar activamente sitios web y difundir criptomonedas , puertas traseras y otros tipos de malware.

Como era de esperar, el equipo de Drupal ha advertido que la nueva falla en la ejecución del código remoto, vamos a referirnos a Drupalgeddon3 , ahora se está explotando activamente en la naturaleza, dejando de nuevo millones de sitios web vulnerables a los piratas informáticos.

En este artículo, he explicado de qué se trata este nuevo error y cómo los atacantes lo han explotado para hackear sitios web que ejecutan versiones sin parches de Drupal.

El proceso de explotación de la falla Drupalgeddon3 es similar a Drupalgeddon2, excepto que requiere una carga útil ligeramente diferente para engañar a los sitios web vulnerables y ejecutar la carga maliciosa en el servidor de la víctima.

Drupalgeddon3 reside debido a la validación de entrada incorrecta en Form API, también conocida como «matrices renderizables», que representa los metadatos para generar la estructura de la mayoría de los elementos de la interfaz de usuario (interfaz de usuario) en Drupal. Estas matrices renderizables son una estructura de clave-valor en la que las claves de propiedad comienzan con un signo de almohadilla (#).

Un usuario de Twitter con handle @_dreadlocked explica que el error en Form API se puede activar a través del parámetro GET «de destino» de una URL que se carga cuando un usuario registrado inicia una solicitud para eliminar un nodo; donde, un «nodo» es cualquier parte del contenido individual, como una página, un artículo, un tema del foro o una publicación.

Como este parámetro de consulta GET «de destino» también acepta otra URL (como un valor) con sus propios parámetros GET, cuyos valores no se desinfectaron, permitió que un atacante autenticado engañara a los sitios web para que ejecutaran el código.

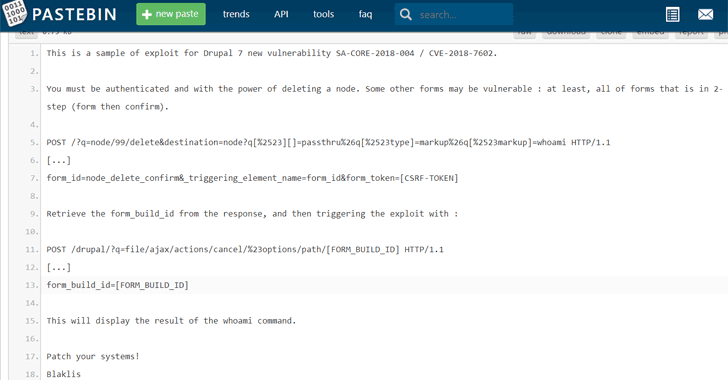

Lo que he entendido del exploit PoC lanzado por otro usuario de Twitter, usando handle @Blaklis_, es que los valores no analizados pasan a través de la función stripDangerousValues () que filtra el carácter «#» y se puede abusar codificando el carácter «#» en forma de «% 2523».

La función decodifica «% 2523» en «% 23», que es la versión Unicode para «#» y se procesará para ejecutar código arbitrario en el sistema, como una utilidad whoami.

Al principio, los desarrolladores de Drupal se mostraron escépticos sobre la posibilidad de ataques reales usando la vulnerabilidad Drupalgeddon3, pero después de que surgieron informes de ataques en el medio silvestre, Drupal elevó el nivel de peligro del problema a «Muy crítico».

Por lo tanto, todos los administradores de sitios web de Drupal son altamente recomendados para actualizar sus sitios web a las últimas versiones del software tan pronto como sea posible.

Fuente: Thehackernews.com