Un investigador de seguridad ha revelado detalles de una vulnerabilidad importante en Microsoft Outlook para la cual la compañía lanzó un parche incompleto este mes, casi 18 meses después de recibir el informe de divulgación responsable.

La vulnerabilidad de Microsoft Outlook (CVE-2018-0950) podría permitir a los atacantes robar información sensible, incluidas las credenciales de inicio de sesión de Windows de los usuarios, simplemente al convencer a las víctimas de obtener una vista previa de un correo electrónico con Microsoft Outlook, sin requerir ninguna interacción adicional del usuario.

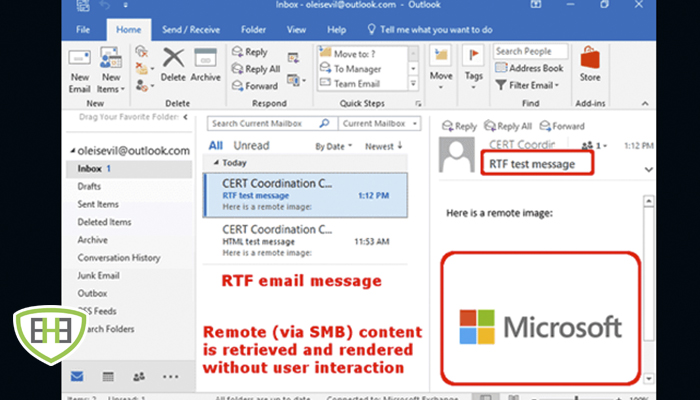

La vulnerabilidad, descubierta por Will Dormann del CERT Coordination Center (CERT / CC), reside en la forma en que Microsoft Outlook procesa contenido OLE alojado de forma remota cuando se visualiza un mensaje RTF (Formato de texto enriquecido) e inicia automáticamente las conexiones SMB.

Un atacante remoto puede aprovechar esta vulnerabilidad enviando un correo electrónico RTF a una víctima objetivo, que contiene un archivo de imagen alojado de forma remota (objeto OLE), que se carga desde el servidor SMB controlado por el atacante.

Dado que Microsoft Outlook procesa automáticamente el contenido OLE, iniciará una autenticación automática con el servidor remoto controlado del atacante a través del protocolo SMB utilizando el inicio de sesión único (SSO), entregando el nombre de usuario de la víctima y la versión hash NTLMv2 de la contraseña, permitiendo potencialmente que el atacante obtener acceso al sistema de la víctima.

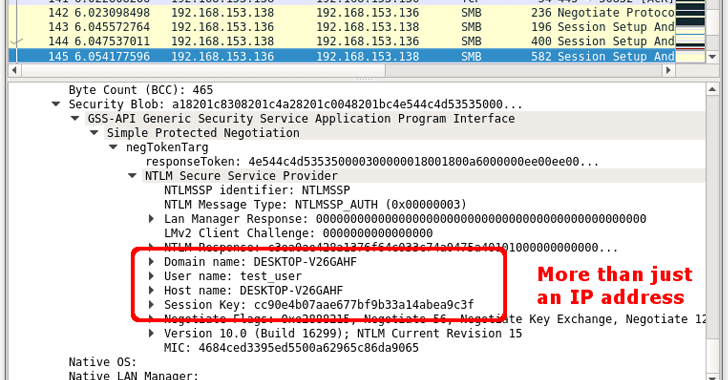

«Esto puede filtrar la dirección IP del usuario, el nombre de dominio, el nombre de usuario, el nombre de host y el hash de la contraseña. Si la contraseña del usuario no es lo suficientemente compleja, un atacante podría descifrar la contraseña en un corto período de tiempo». CERT explica .

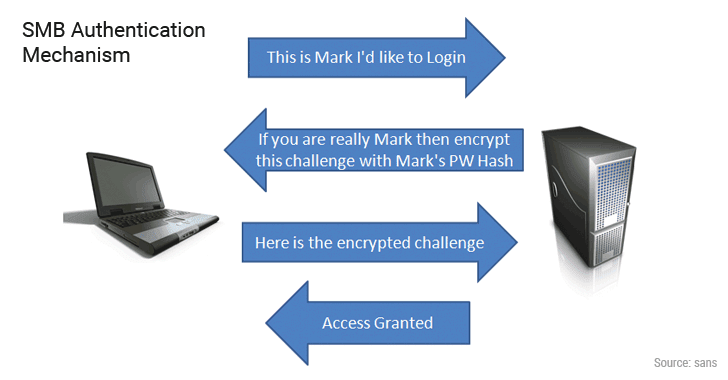

Si está pensando, ¿por qué su PC con Windows entregará automáticamente sus credenciales al servidor SMB del atacante?

Esta es la forma en que la autenticación a través del protocolo del Bloque de mensajes del servidor (SMB) funciona en combinación con el mecanismo de autenticación desafío / respuesta NTLM, como se describe en la siguiente imagen.

Dormann informó sobre la vulnerabilidad a Microsoft en noviembre de 2016 y, en un intento por corregir el problema, la compañía lanzó una solución incompleta en su revisión del parche de abril de 2018 el martes , que son casi 18 meses después de la publicación del informe.

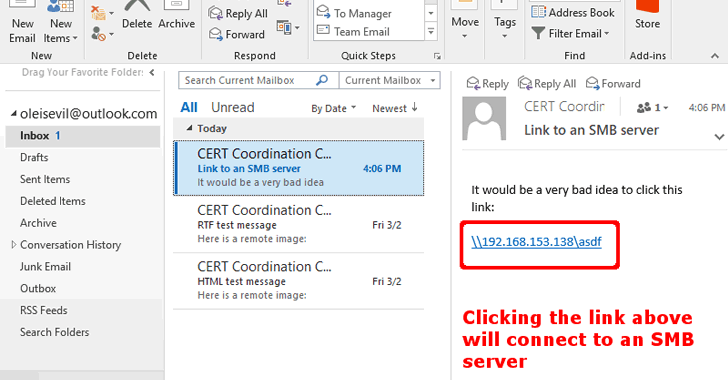

El parche de seguridad solo impide que Outlook inicie automáticamente las conexiones SMB cuando visualiza correos electrónicos RTF, pero el investigador señaló que la solución no previene todos los ataques SMB.

«Es importante darse cuenta de que, incluso con este parche, un usuario todavía está a un solo clic de ser víctima de los tipos de ataques descritos anteriormente», dijo Dormann. «Por ejemplo, si un mensaje de correo electrónico tiene un vínculo de estilo UNC que comienza con» \\ «, al hacer clic en el enlace se inicia una conexión SMB con el servidor especificado».

Si ya has instalado la última Actualización de parches de Microsoft, eso es genial, pero los atacantes aún pueden explotar esta vulnerabilidad. Por lo tanto, se aconseja a los usuarios de Windows, especialmente a los administradores de red en empresas, que sigan los pasos mencionados a continuación para mitigar esta vulnerabilidad.

- Aplique la actualización de Microsoft para CVE-2018-0950 , si aún no lo ha hecho.

- Bloquee los puertos específicos (445 / tcp, 137 / tcp, 139 / tcp, junto con 137 / udp y 139 / udp) utilizados para las sesiones SMB entrantes y salientes.

- Bloquea la autenticación de inicio de sesión único (NT) de NTL Manager.

- Utilice siempre contraseñas complejas, que no se pueden descifrar fácilmente incluso si se roban sus hashes (puede usar gestores de contraseñas para manejar esta tarea).

- Lo más importante, no haga clic en los enlaces sospechosos proporcionados en los correos electrónicos.

Fuente: thehackernews.com