Si ha instalado el software de descarga de torrents más popular del mundo, uTorrent, entonces debería descargar su última versión para Windows lo antes posible.

El investigador de seguridad de Google en Project Zero descubrió una grave vulnerabilidad de ejecución remota de código tanto en la «aplicación de escritorio μTorrent para Windows» como en la recién lanzada «uTorrent Web» que permite a los usuarios descargar y transmitir torrents directamente a su navegador web.

Las aplicaciones web μTorrent Classic y uTorrent se ejecutan en segundo plano en el equipo con Windows e inician un servidor HTTP RPC alojado localmente en los puertos 10000 y 19575, respectivamente, con lo que los usuarios pueden acceder a sus interfaces a través de cualquier navegador web.

Sin embargo, el investigador del Proyecto Cero Tavis Ormandy descubrió que varios problemas con estos servidores RPC podrían permitir que los atacantes remotos tomen el control del software de descarga del torrente con poca interacción del usuario.

Según Ormandy, las aplicaciones de uTorrent son vulnerables a una técnica de pirateo llamada «reenlace del sistema de nombres de dominio» que podría permitir que cualquier sitio web malicioso que visite un usuario ejecute código malicioso en la computadora del usuario de forma remota.

Para ejecutar el ataque de reenlace DNS, uno puede simplemente crear un sitio web malicioso con un nombre DNS que se resuelva en la dirección IP local de la computadora que ejecuta una aplicación uTorrent vulnerable.

«Esto requiere una simple reenlace de DNS para atacar de forma remota, pero una vez que tienes el secreto puedes cambiar el directorio en el que se guardan los torrentes y luego descargar cualquier archivo desde cualquier lugar que se pueda escribir», explicó Ormandy .

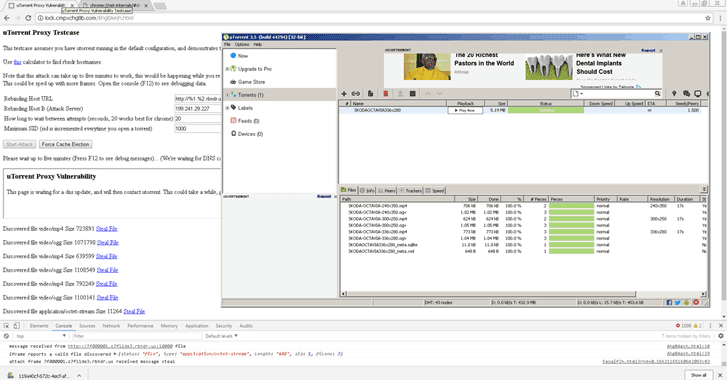

Exploits de prueba de concepto para software uTorrent publicados públicamente

Ormandy también proporcionó exploits de prueba de concepto para uTorrent Web y uTorrent desktop ( 1 y 2), que son capaces de pasar comandos maliciosos a través del dominio para que se ejecuten en la computadora de destino.

El mes pasado, Ormandy demostró la misma técnica de ataque contra la aplicación Transmission BitTorrent .

Ormandy informó sobre BitTorrent de los problemas con el cliente de uTorrent en noviembre de 2017 con un plazo de revelación de 90 días, pero un parche se hizo público el martes, es decir, casi 80 días después de la divulgación inicial.

¿Qué es más? Los nuevos parches de seguridad vuelven a emitirse el mismo día después de que Ormandy descubriera que sus exploits continuaron funcionando con éxito en la configuración predeterminada con una pequeña modificación.

«Este problema todavía es explotable», dijo Ormandy. «La vulnerabilidad ahora es pública porque hay un parche disponible, y BitTorrent ya agotó sus 90 días».

«No veo otra opción para los usuarios afectados, sino dejar de usar uTorrent Web y contactar a BitTorrent y solicitar un parche completo».

¡Actualice su software uTorrent!

La compañía aseguró a sus usuarios que todas las vulnerabilidades informadas por Ormandy en dos de sus productos habían sido abordadas con el lanzamiento de:

- uTorrent estable 3.5.3.44358

- BitTorrent estable 7.10.3.44359

- uTorrent Beta 3.5.3.44352

- uTorrent Web 0.12.0.502

Se insta a todos los usuarios a actualizar su software de inmediato.

Fuente: Thehackernews.com