Google identificó una nueva familia de malware de Android denominada software espía Tizi mediante el uso de Google Play Protect, espía aplicaciones populares como WhatsApp y Telegram.

Recientemente, Google identificó una nueva familia de malware de Android denominada software espía Tizi utilizando Google Play Protect . Tizi infectó dispositivos específicos en países africanos, específicamente en Kenia, Nigeria y Tanzania.

Tizi es una puerta trasera totalmente equipada de Android con capacidades de enraizamiento que instala spyware para robar datos confidenciales de aplicaciones de medios sociales populares, como Facebook, Twitter, WhatsApp, Viber, Skype, LinkedIn y Telegram.

Una vez instalado en el dispositivo de destino, la aplicación maliciosa obtiene acceso de root para instalar spyware, luego el código malicioso contacta a los servidores de comando y control enviando un mensaje de texto SMS con las coordenadas GPS del dispositivo infectado a un número específico. Expertos descubiertos que el malware Tizi es instalado por la puerta trasera que explota las vulnerabilidades conocidas, incluidos CVE-2012-4220, CVE-2013-2596, CVE-2013-2597, CVE-2013-2595, CVE-2013-2094, CVE-2013-6282 , CVE-2014-3153 , CVE-2015-3636 y CVE-2015-1805.

Si ninguno de los defectos anteriores se puede utilizar para instalar el software espía Tizi, la puerta trasera intentará realizar algunas acciones para obtener privilegios más altos, por ejemplo, pedirle al usuario que los otorgue.

«Si una aplicación Tizi no puede tomar el control de un dispositivo porque las vulnerabilidades que intenta utilizar están todas parcheadas, aún intentará realizar algunas acciones a través del alto nivel de permisos que le pide al usuario que le otorguen, principalmente alrededor leer y enviar mensajes SMS y monitorear, redirigir y prevenir llamadas salientes «, continúa Google.

El software espía Tizi puede comunicarse con los servidores de comando y control a través de HTTPS regular, y también a través del protocolo de mensajería MQTT utilizando un servidor personalizado.

El spyware Tizi contiene varias capacidades comunes al spyware comercial:

- Robando datos de plataformas populares de redes sociales, incluyendo Facebook, Twitter, WhatsApp, Viber, Skype, LinkedIn y Telegram.

- Grabación de llamadas de WhatsApp, Viber y Skype.

- Enviando y recibiendo mensajes SMS.

- Acceder a eventos del calendario, registro de llamadas, contactos, fotos y lista de aplicaciones instaladas

- Robo de claves de cifrado de Wi-Fi.

- Graba audio ambiental y toma fotos sin mostrar la imagen en la pantalla del dispositivo.

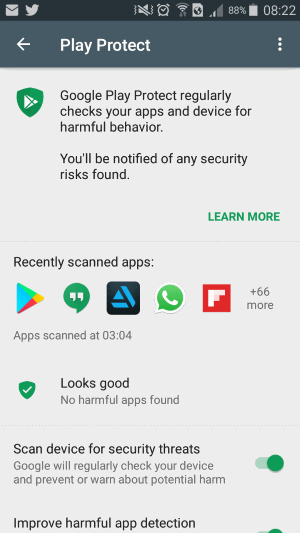

Google ha identificado 1.300 dispositivos Android infectados por Tizi y los ha eliminado, también ha compartido sugerencias para reducir la posibilidad de que los dispositivos de los usuarios se infecten.

- Compruebe los permisos: tenga cuidado con las aplicaciones que solicitan permisos irracionales. Por ejemplo, una aplicación de linterna no debería necesitar acceso para enviar mensajes SMS.

- Habilite una pantalla de bloqueo segura : elija un PIN, patrón o contraseña que sea fácil de recordar y difícil de adivinar para los demás.

- Actualice su dispositivo : mantenga su dispositivo actualizado con los últimos parches de seguridad. Tizi explotó las vulnerabilidades de seguridad más antiguas y conocidas públicamente, por lo que los dispositivos que tienen parches de seguridad actualizados están menos expuestos a este tipo de ataque.

- Google Play Protect : asegúrese de que Google Play Protect esté habilitado.

- Ubique su dispositivo : practique encontrar su dispositivo, porque es mucho más probable que pierda su dispositivo que instalar un PHA.

Fuente: securityaffairs.co